Psexec v2.34

Содержание:

- Requirements to run PsExec

- Introduction

- What is New in the PsTools Latest Version?

- How to download and install PsTools for Windows 10 PC/laptop

- Top Features of PsTools for Windows PC

- What are PsExec and PsTools

- Wrapup

- Что такое psexec и pstools

- PsLogList

- How to run a command on a remote system

- Windows remote management

- Introduction

- Как получить информацию об удалённой системе с PSInfo

- How To Install PsTools on Windows 10

- pskill

- psfile

- PsExec

- Примеры использования PsExec.

- Как установить powershell в linux

Requirements to run PsExec

To run PsExec, on a remote computer no software is required – that is, on the computer you will be managing, you do not need to install any client part. But some conditions must be met for PsExec to work, so if the first attempt failed, then check the following requirements.

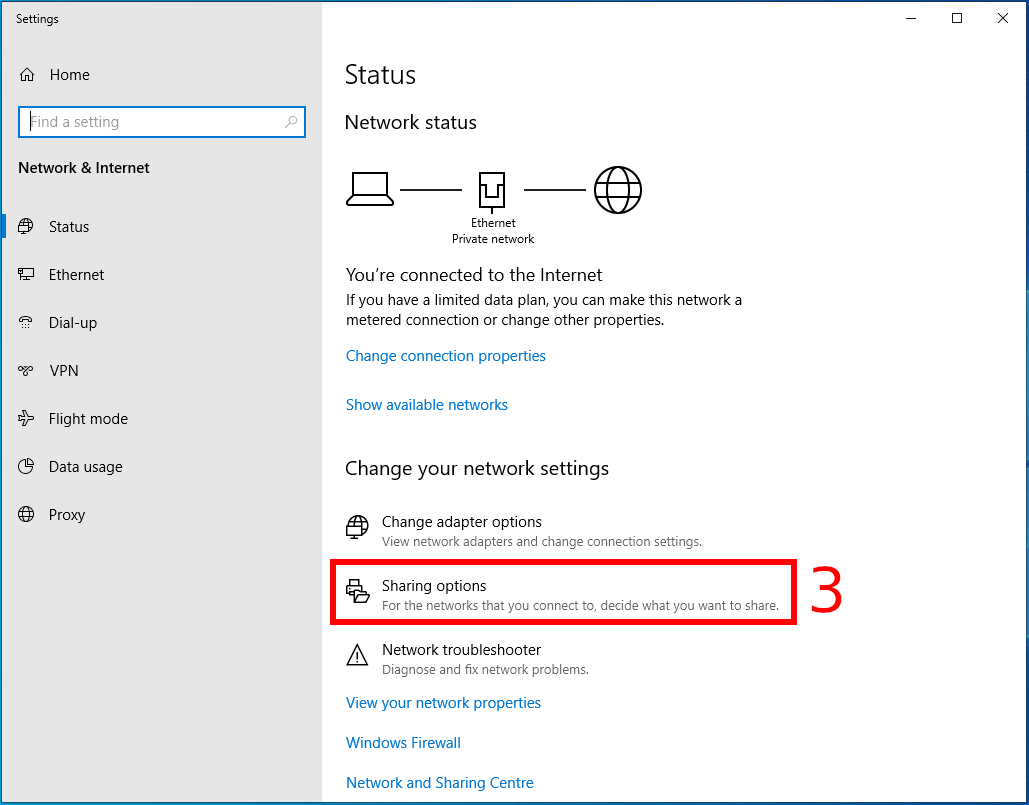

1. On both machines, i.e. the remote computer (which we will manage) and the local computer (from which we will manage), file and printer sharing must be enabled. To enable them, click on the ‘Network Internet access’ icon near the clock, than click on ‘Open Network & Internet settings’:

Then click ‘Sharing options’:

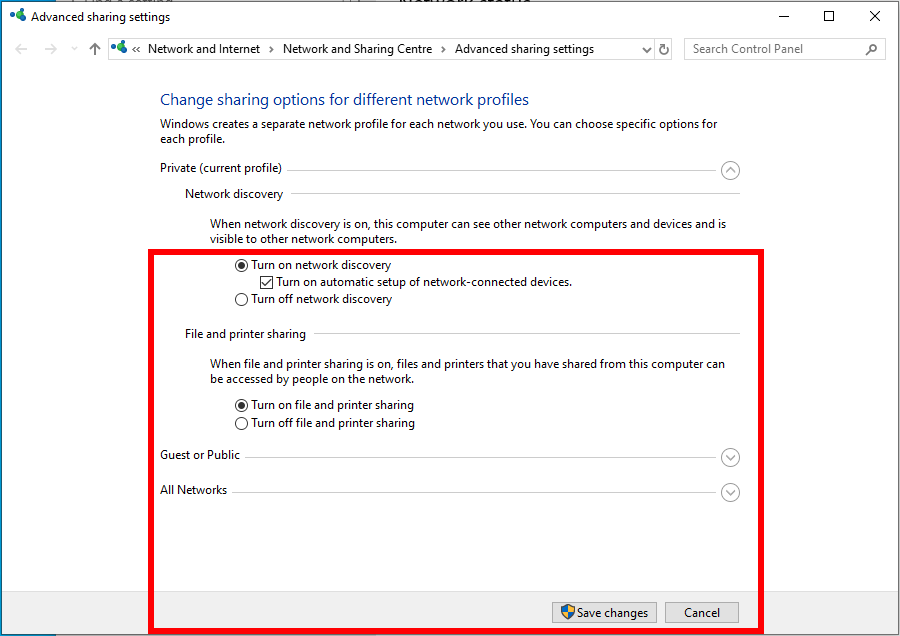

Then Turn on network discovery and Turn on file and printer sharing and Save changes:

2. In modern Windows 10, my PsExec worked only with the Administrator account, I guess because administrative shares are required.

On Windows servers, the Administrator account is enabled by default.

In older versions of Windows, apparently, turning on the $admin is enough to provide access to the \Windows\ folder. In Windows 10, there is no $admin folder as a network share at all.

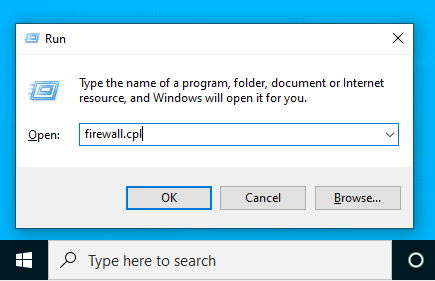

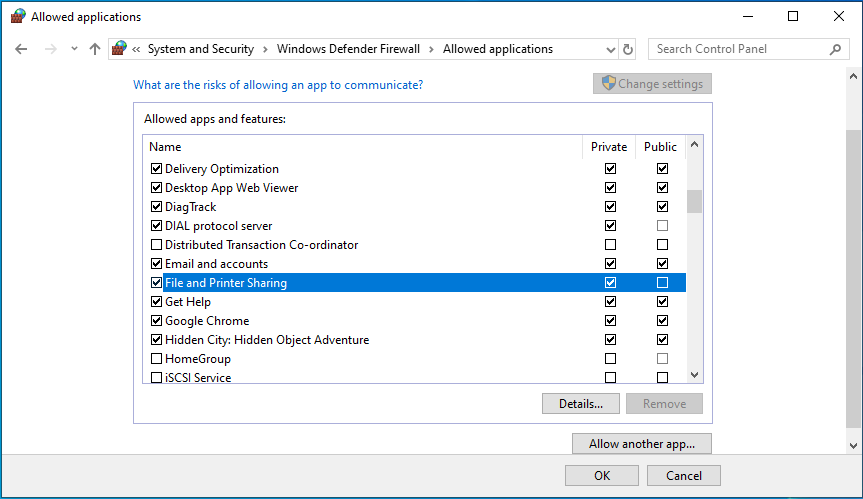

3. Verify that network access to files and printers is enabled in the firewall. To do this, press Win+r, enter firewall.cpl there.

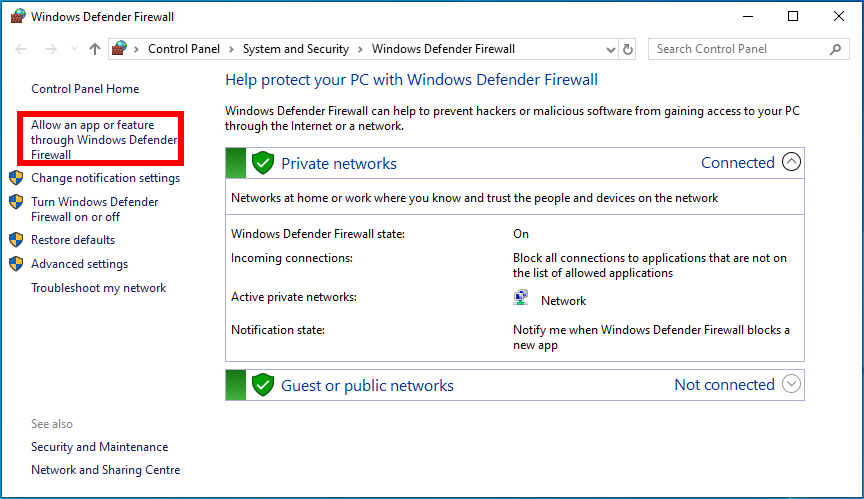

In the tab ‘Allow an app or feature through Windows Defender Firewall’

search for “Files and Printers Sharing” and make sure that the checkbox in the “Private” column is checked – if it is not there, then click the “Change settings” button, check the box and click OK.

4. Verify that both computers belong to the same Workgroup.

5. Make sure that you enter the administrator password of the remote computer correctly.

Introduction

The Windows NT and Windows 2000 Resource Kits come with a number of

command-line tools that help you administer your Windows NT/2K systems.

Over time, I’ve grown a collection of similar tools, including some not

included in the Resource Kits. What sets these tools apart is that they

all allow you to manage remote systems as well as the local one. The

first tool in the suite was PsList, a tool that lets you view detailed

information about processes, and the suite is continually growing. The

«Ps» prefix in PsList relates to the fact that the standard UNIX process

listing command-line tool is named «ps», so I’ve adopted this prefix for

all the tools in order to tie them together into a suite of tools named

PsTools.

Note

Some anti-virus scanners report that one or more of the tools are infected with a «remote admin» virus. None of the PsTools contain viruses, but they have been used by viruses, which is why they trigger virus notifications.

The tools included in the PsTools suite, which are downloadable as a

package, are:

-

PsExec —

execute processes remotely -

PsFile —

shows files opened remotely -

PsGetSid —

display the SID of a computer or a user -

PsInfo —

list information about a system -

PsPing —

measure network performance -

PsKill —

kill processes by name or process ID -

PsList —

list detailed information about processes -

PsLoggedOn —

see who’s logged on locally and via resource sharing (full source is

included) -

PsLogList —

dump event log records -

PsPasswd —

changes account passwords -

PsService —

view and control services -

PsShutdown —

shuts down and optionally reboots a computer -

PsSuspend —

suspends processes -

PsUptime — shows you how long a system has been running since its

last reboot (PsUptime’s functionality has been incorporated into

PsInfo

The PsTools download package includes an HTML help file with complete

usage information for all the tools.

Download PsTools Suite (3.5 MB)

Runs on:

- Client: Windows Vista and higher

- Server: Windows Server 2008 and higher

- Nano Server: 2016 and higher

Installation

None of the tools requires any special installation. You don’t even need to install any client software on the remote computers at which you target them. Run them by typing their name and any command-line options you want. To show complete usage information, specify the «-? » command-line option.

If you have questions or problems, please visit the Sysinternals PsTools Forum.

Related Links

Introduction to the PsTools: Wes Miller gives a high-level overview of the Sysinternals PsTools in the March column of his TechNet Magazine column.

What is New in the PsTools Latest Version?

✓ Compatibilities improvement for new Windows update.

✓ Fixes bugs.

How to download and install PsTools for Windows 10 PC/laptop

Now let’s just move to the next section to share the steps you have to follow to download PsTools for Windows PC. So here we go:

- Download the PsTools installer file from the link above.

- Save the downloaded file to your computer.

- Double-click on the downloaded PsTools installer file.

- Now, a smart screen might appear and ask for a confirmation.

- Click “Yes” to confirm.

- Finally, follow the installation instructions until you get a confirmation notification of a successful installation process.

So those are all the processes that you have to follow to download PsTools for Windows PC. Then let’s go on to the next section where we will discuss PsTools itself. So you can understand the application and its features. So here we go:

Top Features of PsTools for Windows PC

PsTools is one of the most popular Benchmarking alongside WD Discovery, HWiNFO64, and Core Temp. This app has its advantages compared to other Benchmarking applications. PsTools is lightweight and easy to use, simple for beginners and powerful for professionals. PsTools application is free to download and offers easy-to-install, easy-to-use, secure, and reliable Benchmarking applications.

This application’s primary functions are comprehensive and go beyond the features offered by others that can be considered as its rivals.

- PsTools for PC – fast, reliable, and robust by Microsoft SysInternals.

- PsTools Free & Safe Download.

- PsTools latest version for the best experience.

- It works/compatible with almost all Windows versions, including Windows Vista / Windows 7 / Windows 8 / Windows 10.

- Free of Cost!

- User-friendly Interface.

- Easy to Use.

- Privacy and Security!

- Lightweight and consume low resources.

- Best for Benchmarking application.

- PC User’s choice!

What are PsExec and PsTools

In fact, PsExec is just one of the tools in the PsTools package. The PsExec program is used most often, therefore it is usually mentioned, but this instruction will cover both examples of using PsExec and examples of using other tools from the PsTools package.

PsTools Composition:

- PsExec is used to remotely execute commands or obtain a shell on a remote system.

- PsFile is used to list remotely opened files.

- PsGetSid is used to display the security identifier for a remote computer or user.

- PsInfo is used to get detailed information about the remote system.

- PsKill is used to stop a process on a remote system by name or identifier.

- PsList is used to display processes in a remote system in detail.

- PsLoggedOn is used to list registered users on remote systems.

- PsLogList used to display event logs on remote systems.

- PsPasswd is used to change a given user password on a remote system.

- PsPing is used to ping from a remote system

- PsServervice is used to list and manage Windows services on a remote system.

- PsShutdown is used to shut down, log off, pause and restart a remote Windows system.

- PsSuspend is used to pause and resume processes on a remote Windows system.

- PsUptime is used to display the runtime of a remote system.

Wrapup

There is a lot of excellent freeware tools out there to be had. All that you need to do is spend a little quality time with them in order to leverage their usefulness. I have written before that when it comes to computer security or system administration, that many of the tools can be used for either good or bad. The end state of most malicious hackers is to have the ability to control a computer. A clear design goal of many sys admin tools is the very same; the ability to control a computer. Bearing this in mind it makes sense to look at specific tools with another point of view.

The PsTools suite is a perfect example of this double-edged functionality that most computer tools have. As we have seen, the tools in this suite perform very well and also do so from the command line. The bulk of computer network breaches result in the attacker having a reverse shell. After all, it is not as if the majority of attackers get an explorer.exe shoveled back to them. This is why it is very important to get comfortable with the cmd.exe session for most hacking tools will be controlled via one. Well as always I hope this article series was of use to you, and I welcome your feedback. Till next time!

Post Views:

11,094

Что такое psexec и pstools

На самом деле, PsExec это всего лишь один из инструментов из пакета PsTools. Программа PsExec используется чаще всего, поэтому обычно упоминается она, но в данной инструкции будут рассмотрены как примеры использования PsExec, так и примеры использования других инструментов из пакета PsTools.

Состав PsTools:

- PsExec используется для удалённого выполнения команд или получения шелла (оболочки) на удалённой системе

- PsFile используется для вывода списка удалённо открытых файлов

- PsGetSid используется для отображения идентификатора безопасности для удалённого компьютера или пользователя

- PsInfo используется для получения подробной информации об удалённой системе

- PsKill используется для остановки процесса в удалённой системе по имени или идентификатору

- PsList используется для детального отображения процессов в удалённой системе

- PsLoggedOn используется для вывода списка зарегистрированных пользователей в удалённых системах

- PsLogList, используемый для отображения журналов событий на удалённых системах

- PsPasswd используется для изменения заданного пароля пользователя в удалённой системе

- PsPing используется для пинга из удалённой системы

- PsServervice используется для перечисления и управления службами Windows в удалённой системе

- PsShutdown используется для выключения, выхода из системы, приостановки и перезапуска удалённой системы Windows

- PsSuspend используется для приостановки и возобновления процессов в удалённой системе Windows

- PsUptime используется для отображения времени работы удалённой системы

PsLogList

Эта утилита отображает локальный или удаленный журнал событий в командной строке, и существует ряд опций, которые можно использовать для фильтрации данных.

Есть также опции -h, -d и -m, которые позволяют сузить список событий до последних x часов, дней или минут. Опция -n отображает список записей x, а ключ -r меняет порядок, поэтому самые последние записи будут в нижней части вывода. Последний параметр, который мы установили в этом примере как «Система», на самом деле не нужен — если вы его опустите, системный журнал всегда будет извлечен, но вы можете изменить его на «Приложение» или «Безопасность», чтобы вместо этого получать эти журналы.

Стоит отметить, что если у вас есть доступ администратора к другому компьютеру, вы можете просто открыть Event Viewer и выбрать Connect из меню Action. Введите имя компьютера в списке, измените учетные данные, если вам нужно, и получите доступ к журналам событий таким образом.

Единственный сценарий, в котором мы действительно можем увидеть, что PsLogList действительно полезен, — это если вы хотите написать сценарий для выполнения действия в случае определенных сообщений в журнале событий.

How to run a command on a remote system

The main use of the PsExec command is simply to run the command on a remote system. To run a command on a remote system, we must provide a username and password along with the command to run on the remote computer.

General view of the command to run on a remote system:

.\psexec \\COMPUTER -u Administrator -p PASSWORD COMMAND ARGUMENTS

In this command:

- \\COMPUTER is the name of the Windows computer or its IP address on the local network

- -u Administrator – if the operating system is in a different language, then the username will also be different, for example, in Russian it is Администратор, in French it is Administrateur.

- -p PASSWORD is Administrator user password. You can skip this option, then the command will ask for a password to enter

- COMMAND is a program that must be run on a remote system. After the command, its options can go.

An example of executing the ipconfig command on a remote computer \\HACKWARE-SERVER on behalf of the Administrator user with the password Aa1:

.\psexec \\HACKWARE-SERVER -u Администратор -p Aa1 ipconfig

As we can see, the command is executed on the remote system without problems.

On the remote HACKWARE-SERVER computer, the IP address is 192.168.0.53, so the following command is equivalent to the previous:

.\psexec \\192.168.0.53 -u Администратор -p Aa1 ipconfig

Please note that on Windows (as opposed to Linux), the case of letters in computer names, commands and paths does not matter – you can use letters of any case in any places.

Windows remote management

Изначально это была серверная технология для удаленного управления оборудованием, которая появилась в Windows Server 2003 R2 как часть компонента Hardware Management, но недавно Microsoft выпустили пакет Windows Management Framework, который включает в себя PowerShell 2.0 и WinRM 2.0 и устанавливается на клиентские ОС как обновление. Подробности можно прочитать в статье KB968929.

Прелесть WinRM заключается в простоте развертывания в доменной среде через WSUS в качестве факультативного обновления ОС и мощи, которую даёт совместное с PowerShell применение.

Использование WinRM происходит через 2 команды.

winrm.cmd служит для конфигурирования настроек и диагностики клиента и сервера WinRM.

Для того, чтобы сервер WinRM начал принимать команды, должна быть запущена служба Windows Remote Management и произведена её начальная конфигурация. Используйте команду

winrm quickconfig на локальной машине, либо финт ушамиpsexec -s \servername winrm quickconfig по сети, используя PsExec от имени системной учетной записи.

Будет предложено автоматически запускать службу WinRM и разрешить уделенные подключения, соглашайтесь

Чтобы успешно подключаться к WinRM серверу (имеется в виду серверная часть, принимающая команды), не входящему в тот же домен, что и ваш клиентский компьютер, необходимо на клиенте этот целевой сервер добавить в «доверенный список» следующей командой:

winrm set winrm/config/client @{TrustedHosts=”servername”}, где вместо servername можно указать IP-адрес, либо * (звёздочку).

Для пользователей Windows Vista и Windows 7, работающим не от имени встроенного администратора (обычно так и бывает), нужно выполнить следующую команду

reg add HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem /v LocalAccountTokenFilterPolicy /t REG_DWORD /d 1 /f

По умолчанию, установлено ограничение на 5 одновременных соединений WinRM от клиента, для увеличения этого числа выполните команду

Introduction

The Windows NT and Windows 2000 Resource Kits come with a number of

command-line tools that help you administer your Windows NT/2K systems.

Over time, I’ve grown a collection of similar tools, including some not

included in the Resource Kits. What sets these tools apart is that they

all allow you to manage remote systems as well as the local one. The

first tool in the suite was PsList, a tool that lets you view detailed

information about processes, and the suite is continually growing. The

«Ps» prefix in PsList relates to the fact that the standard UNIX process

listing command-line tool is named «ps», so I’ve adopted this prefix for

all the tools in order to tie them together into a suite of tools named

PsTools.

Note

Some anti-virus scanners report that one or more of the tools are infected with a «remote admin» virus. None of the PsTools contain viruses, but they have been used by viruses, which is why they trigger virus notifications.

The tools included in the PsTools suite, which are downloadable as a

package, are:

-

PsExec —

execute processes remotely -

PsFile —

shows files opened remotely -

PsGetSid —

display the SID of a computer or a user -

PsInfo —

list information about a system -

PsPing —

measure network performance -

PsKill —

kill processes by name or process ID -

PsList —

list detailed information about processes -

PsLoggedOn —

see who’s logged on locally and via resource sharing (full source is

included) -

PsLogList —

dump event log records -

PsPasswd —

changes account passwords -

PsService —

view and control services -

PsShutdown —

shuts down and optionally reboots a computer -

PsSuspend —

suspends processes -

PsUptime — shows you how long a system has been running since its

last reboot (PsUptime’s functionality has been incorporated into

PsInfo

The PsTools download package includes an HTML help file with complete

usage information for all the tools.

Download PsTools Suite (3.5 MB)

Runs on:

- Client: Windows Vista and higher

- Server: Windows Server 2008 and higher

- Nano Server: 2016 and higher

Installation

None of the tools requires any special installation. You don’t even need to install any client software on the remote computers at which you target them. Run them by typing their name and any command-line options you want. To show complete usage information, specify the «-? » command-line option.

If you have questions or problems, please visit the Sysinternals PsTools Forum.

Related Links

Introduction to the PsTools: Wes Miller gives a high-level overview of the Sysinternals PsTools in the March column of his TechNet Magazine column.

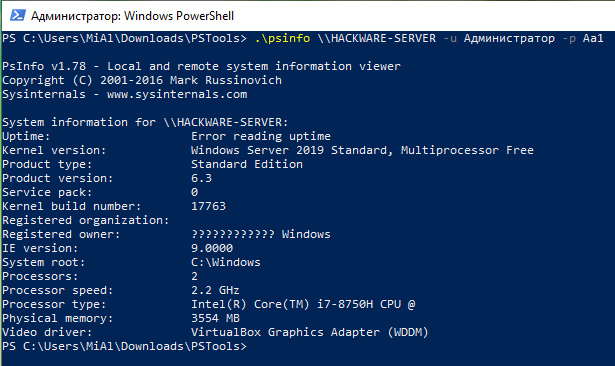

Как получить информацию об удалённой системе с PSInfo

PsInfo — это инструмент, используемый для получения об удалённой системе информации, такой как время работы, версия, вариант Windows и т. д.

.\psinfo \\HACKWARE-SERVER -u Администратор -p Aa1

Следующая информация об удалённой системе предоставлена в PsInfo:

- Uptime показывает, сколько дней и часов работает система

- Kernel Version показывает ядро операционной системы

- Product Type показывает версию операционной системы

- Product Version версия продукта

- Kernel Build Number номер сборки ядра

- Registered Organization организация

- Registered Owner владелец

- IE Version показывает версию Internet Explorer

- System Root показывает, где установлена операционная система

- Processor показывает количество процессоров или потоков

- Processor Speed скорость (частота) центрального процессора

- Processor Type показывает подробную версию и имя процессора

- Physical Memory количество физической памяти

- Video Driver показывает имя загруженного драйвера

How To Install PsTools on Windows 10

There are so many ways that we can do to have this app running into our Windows OS. So, please choose one of the easy method on below

Method 1: Installing App Manually

Please note: you should download and install programs only from trusted publishers and retail websites.

- First, open your favourite Web browser, you can use Chrome, firefox, Safari or any other

- Download the PsTools installation file from the trusted link on above of this page

- Or you can download via this link: Download PsTools

- Select Save or Save as to download the program. Most antivirus programs like Windows Defender will scan the program for viruses during download.

- If you select Save, the program file is saved in your Downloads folder.

- Or, if you select Save as, you can choose where to save it, like your desktop.

- After the downloading PsTools completed, click the .exe file twice to running the Installation process

- Then follow the windows installation instruction that appear until finished

- Now, the PsTools icon will appear on your Desktop

- Click on the icon to running the Application into your windows 10 pc.

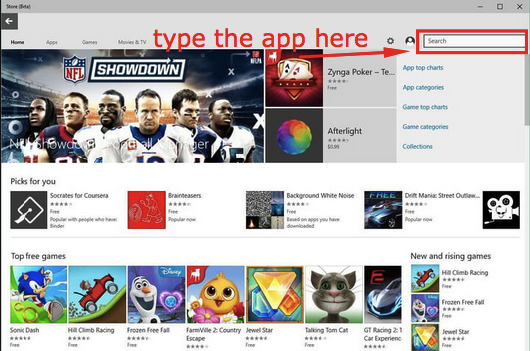

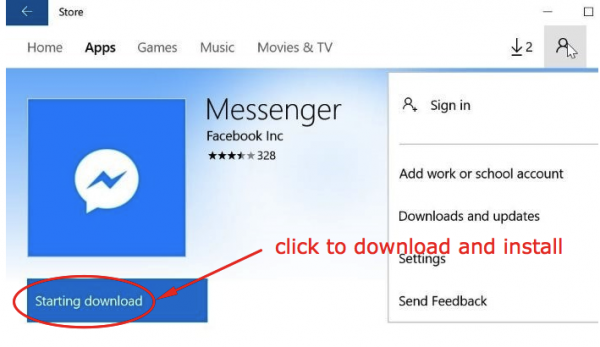

Method 2: Installing App using Windows Store

Step 1: Open the Windows Store App

You can find the Windows Store at your desktop widget or at bottom in the Taskbar. It looks like a small shopping bag Icon with the Windows logo on it.

Step 2: Finding the apps on Windows Store

You can find the PsTools in Windows store using search box in the top right.

Or you can Select Apps if you want to explore more apps that available, according to popularity and featured apps.

Step 3: Installing the app from Windows Store

When you’ve found the PsTools on windows store, you’ll see the name and logo, followed by a button below. The button will be marked Free, if it’s a free app, or give the price if it’s paid.

Click the button and the installation will begin. Then you can click Open when it’s complete.

If you’ve already installed the app on another machine, it may say Install instead.

pskill

The use of this tool is pretty easily guessed once you see its title. What this tool will do for you, is allow you to kill processes either locally on your computer, or on remote ones. The remote use of this tool is likely one of the reasons why a hacker would like it. Just as we saw above, pslist will give a very nice list of all running processes. From that list a person with malicious intent may decide to kill a process that would hamper their plans.

Figure 6

Some of these tools are very much complimentary. This is a perfect case where pslist and pskill are a natural fit. They can be used for legitimate purposes as well as nefarious ones. Quite a few advanced trojans out there have this type of functionality built into them. Those trojans will check running processes on a victim computer and automatically kill any anti-virus and firewall solutions running on them. Not only that but the trojans will also continually check to see if the security software has restarted, and if so, will kill it again. Rather robust isn’t it! Should you wish to see an example of such a trojan then please give this article series a read.

psfile

This tool will allow you to see what files are opened remotely on the computer that you invoke this program on locally. By that I mean, if you invoke psfile on say 192.168.1.100 it will show you what files on 192.168.1.100 are presently being viewed by remote computers. It will not however show you the IP address of the computer which has remotely opened a file on your local computer. What it will allow you to do is close the file that is being viewed remotely if you so choose. That is a rather handy feature to have. Seeing is believing, so let’s take a look at what the tool looks like when invoked.

Figure 2

As you can see in the screenshot above, running psfile as such will list files that have been opened remotely. Also listed is the path on the local system where the file that is being viewed resides. That can be a handy feature as well in case you see some new directories on your system that were not there before!

PsExec

PsExec, вероятно, является самым мощным инструментом в наборе, так как вы можете выполнить любую команду в локальной командной строке так же, как и на удаленном компьютере. Это включает в себя все, что можно запустить из командной строки — вы можете изменить параметры реестра, запустить сценарии и утилиты или подключиться с этого компьютера к другому. Вывод команд будет показан на вашем локальном ПК, а не на удаленном.

Синтаксис прост:

Реально, однако, вы бы хотели также включить имя пользователя и пароль в командной строке. Например, чтобы подключиться к другому компьютеру и проверить список сетевых подключений, вы должны использовать что-то вроде этого:

Эта команда выдаст вывод, подобный следующему:

Если вы хотите передать вывод команды в другую команду или перенаправить вывод в файл, вы обычно просто делаете что-то вроде command.exe> output.txt, и то же самое происходит с PsExec. Таким образом, команда, подобная следующей, сохранит вывод netstat -an в файл в корневом каталоге локального компьютера.

Если вы хотите передать> или | символ через соединение PsExec с удаленным компьютером, вам нужно будет использовать символ ^, который является малоизвестным escape-символом в командной оболочке Windows. Это, конечно, означает, что нам на самом деле нужно будет использовать командную оболочку на удаленном компьютере, а не просто запустить процесс, поэтому мы можем в первую очередь выполнить перенаправление или конвейер. Таким образом, наша команда выглядит следующим образом (изменение пути к домашнему каталогу, в котором у нас есть права на запись).

В этом примере список открытых подключений, сгенерированных netstat, помещается в домашний каталог пользователя на удаленном компьютере в файл с именем connections.txt.

Копирование программ на удаленный компьютер

Вы не ограничены только приложениями на удаленном ПК при использовании PsExec, и фактически вы можете запускать все, что у вас есть локально. Например, если вы хотите выполнить проверку удаленной системы с помощью командной строки Autoruns, но на локальном компьютере у вас был только файл autorunsc.exe, вы можете использовать ключ -c, чтобы скопировать приложение. PsExec удалит инструмент из удаленной системы после завершения команды.

Это важное время, чтобы упомянуть опцию -accepteula большинства инструментов SysInternals, которая обеспечит принятие лицензионного соглашения на компьютере, на котором была выполнена команда. Нам нужно добавить это в команду autorunsc.exe, иначе на удаленном компьютере произойдет сбой

Есть несколько других опций, которые определяют, будет ли приложение всегда копироваться, или его следует копировать, если локальное приложение имеет более высокую версию, чем удаленное. Вы можете просто запустить psexec из командной строки, чтобы увидеть эти опции.

Примечание. Если команда доступна только в командной строке, перед ней необходимо добавить cmd / c. Это включает в себя трубы и перенаправления, как | и>.

Взаимодействие с зарегистрированным пользователем на удаленном ПК

Вы можете использовать ключ -i, чтобы запустить приложение и позволить удаленному пользователю реально взаимодействовать с приложением. Возможно, вы захотите объединить это с ключом -d, который не ожидает завершения удаленного процесса, прежде чем PsExec вернет вам управление. Например, эта команда откроет окно «Блокнот» на удаленном компьютере:

Вы также можете выбрать запуск от имени пользователя SYSTEM с параметром -s, что может быть очень опасно. Например, если вы хотите открыть редактор реестра на своем компьютере, но с разрешениями уровня пользователя SYSTEM, вы можете запустить эту команду.

Если вам интересно, да, это даст вам доступ ко многим вещам, которые вы обычно не имеете права редактировать в реестре. И да, это действительно плохая идея.

Примеры использования PsExec.

Общий синтаксис запуска программы PsExec выглядит так:

Рассмотрим несколько примеров для понимания работы утилиты PsExec.

1. Узнаем конфигурацию сетевого интерфейса компьютера в сети.

Запускаем программу psexec с указанием ip-адреса удаленного компьютера и командой, которую нужно выполнить.

Для выполнения PsExec на компьютере от имени локального администратора удаленного компьютера необходимо запустить утилиту с параметрами: -u (имя пользователя) -p (пароль пользователя).

2. Запускаем исполняемый файл со своего компьютера на удаленный.

Параметр -c используется, чтобы скопировать файл из локальной операционной системы в удаленную и запустить его там на исполнение.

С параметром -с может применяться -f и -v, которые используются для того чтобы перезаписать копируемый файл, если он уже существует. Это может понадобиться, если были внесены изменения в файл и его нужно повторно запустить в удаленной системе.

3. Запуск PsExec на нескольких компьютерах.

Запуск psexec на двух или трех удаленных компьютерах можно выполнить путем перечисления их имен или ip-адресов.

Когда целевых компьютеров десятки, то перечислять их каждый раз через запятую неудобно. В этом случае можно воспользоватся параметром @ и указать текстовый файл, в котором будет задан список ip адресов компьютеров.

4. Подключение к командной строке Windows удаленного компьютера.

После запуска cmd поменялось окно приветствия — это означает, что в терминал загрузилась среда исполнения команд удаленного компьютера.

Сейчас мы можем полноценно работать с командной строкой удаленного компьютера. Для примера, наберем команду ipconfig, которая нам покажет конфигурацию сетевого интерфейса. Для выхода из удаленной консоли и возврата в свою среду используем команду exit.

Как установить powershell в linux

PowerShell работает также и в Linux, но некоторые команды PowerShell отсутствуют в Linux. При запуске скриптов PowerShell в Linux возникнут проблемы в следующих случаях:

- в скрипте используются команды, которые отсутствуют в Linux версии PowerShell (например, из-за того, что связаны с настройками Windows или неприменимы для Linux по другим причинам)

- скрипт обращается к переменным окружения Windows

- в скрипте используются утилиты Windows, отсутствующие в Linux

Могут быть и другие причины проблем, но много всё равно работает.

Многие дистрибутивы Linux поддерживаются официально и простые инструкции по установке PowerShell в свой дистрибутив, а также установочные файлы вы найдёте здесь: