Лучшие программы для проверки суммы md5 и хеширования файлов

Содержание:

- Пример

- Предназначение программы

- Как пользоваться HashTab

- Зачем нужен Хэш?

- Как проверить хеш в Windows 10

- Сравнение хеша в любой операционной системе

- Что такое MD5?

- Определение

- Свойства

- Динамическое хеширование

- Применение хеш-функций

- Как узнать хэш файла через утилиту PowerShell

- Что в будущем?

- Что такое хеш-суммы и для чего они нужны

- Краткая инструкция по работе с программой MD5 File Checker:

- Получение контрольной суммы файла средствами Windows

- Проверка контрольной суммы с помощью утилиты File Checksum Integrity Verifier

- Программа MD5 File Checker

- Что такое хеши и как они используются

- Определение хеша с помощью hashID

- Что такое Хэш или Хэширование?

- HMAC

- Программа MD5 File Checker

- Функция перестановок

Пример

К примеру, пользователь хочет установить операционную систему или игру на свой компьютер. Он скачивает образ и хочет удостовериться в том, что целостность файла в порядке и при передаче ничего не потеряно. Самый простой способ для этого – сравнение хеш-сумм загруженного файла и предоставленного автором. Если они полностью совпадают, то образ не содержит ошибок. Ну а если хеш-суммы файлов отличаются, нужно перекачивать заново, так как произошел какой-то сбой.

Данная элементарная процедура служит профилактической мерой от некорректной работы, зависаний. Выполняя ее, можно быть уверенным, что установка операционной системы, программы или игры будет правильной.

Далее будут описаны утилиты, отлично справляющиеся с вычислением и проверкой контрольных сумм данных.

Предназначение программы

Hashtab является очень полезной и функциональной программой, которая проверяет целостность файлов, хранящихся на устройстве. Проверка происходит через быстрый расчет хеш-суммы этих файлов. Если объяснять на пальцах, то хешем называется идентификатор файла, который является уникальным. Он никак не зависит от имени, которое присваивает файлу пользователь.

Для чего нужна программа Hashtab? Она позволяет при помощи пары нажатий узнать, есть ли в составе большого файла более мелкие, которые были подвержены каким-либо изменениям или являются поврежденными. Утилита в своей работе использует около десятка алгоритмов для хеширования файлов.

Как пользоваться HashTab

При установке программа HashTab интегрируется в окно свойств Проводника. После установки программы HashTab на ваш компьютер, вы можете проверять хэш-суммы файлов. Для этого кликните по какому-нибудь файлу правой кнопкой мыши.

В контекстном меню выберите пункт «Свойства». После открытия окна, в окне «Свойства» вы увидите новую вкладку «Хеш-суммы файлов».

При нажатии на вкладку «Хеш-суммы файлов» появляется окно со значениями контрольных сумм этого файла.

Для проверки файлов будет достаточно выбрать главные алгоритмы проверки: CRC32, MD5, SHA-1. После выбора алгоритмов проверки нажимаете на кнопку «OK».

Для сравнения хеш-сумм файлов нужно будет перетянуть файл в поле «Сравнение хеша». Если значения хэша файлов совпадают, то появится зеленый флажок.

Также можно проверить хеш другим способом. Для этого, нажимаете на кнопку «Сравнить файл…», а затем выбираете в окне Проводника файл для сравнения.

После этого нажимаете на кнопку «Открыть», а потом в открывшемся окне, вы увидите полученный результат сравнения контрольной суммы файла.

Кликнув правой кнопкой мыши по соответствующей контрольной сумме, вы можете скопировать эту сумму или все контрольные суммы, а также перейти к настройкам программы, если выберете в контекстном меню соответствующий пункт.

Можно также одновременно проверить два файла поодиночке и сравнить результат в двух окнах. На этом изображении видно, что контрольные суммы двух файлов совпадают.

Зачем нужен Хэш?

Основные цели у Хэш-функций всего три (вернее их предназначения).

1. Проверка целостности данных. В данном случае все просто, такая функция должна вычисляться быстро и позволять так же быстро проверить, что, к примеру, скачанный из интернета файл не был поврежден во время передачи.

2. Рост скорости поиска данных. Фиксированный размер блока позволяет получить немало преимуществ в решении задач поиска. В данном случае, речь идет о том, что, чисто технически, использование Хэш-функций может положительно сказываться на производительности

Для таких функций весьма важное значение представляют вероятность возникновения коллизий и хорошее распределение

3. Для криптографических нужд

Данный вид функций свертки применяется в тех областях безопасности, где важно чтобы результаты сложно было подменить или где необходимо максимально усложнить задачу получения полезной информации из Хэша

Как проверить хеш в Windows 10

Любая настольная операционная система, будь то Windows 10, Linux или MacOS, имеет стандартные механизмы проверки хеш-сумм любых файлов на вашем диске.

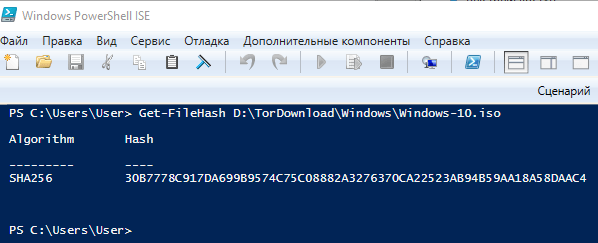

Как узнать хеш в PowerShell

PowerShell выдаст вам хеш-сумму вашего файла. По умолчанию Windows генерирует хеш SHA-265, но вы можете указать, что вам нужен хеш другого алгоритма. Для этого используйте следующие команды:

- Get-FileHash F:\Test.txt -Algorithm MD5

- Get-FileHash F:\Test.txt -Algorithm SHA1

- Get-FileHash F:\Test.txt -Algorithm SHA256

- Get-FileHash F:\Test.txt -Algorithm SHA384

- Get-FileHash F:\Test.txt -Algorithm SHA512

- Get-FileHash F:\Test.txt -Algorithm MACTripleDES

- Get-FileHash F:\Test.txt -Algorithm RIPEMD160

Как проверить хеш-сумму через Командную строку

Множество действий, которые вы выполняете в PowerShell, можно сделать и в классической командной строке. Проверка хеша через Командную строку делается следующим образом.

По умолчанию Командная строка выводит на экран хеш-сумму SHA

1

, но вы можете изменить это, указав системе, какой именно хеш вы хотите получить. Для этого используйте следующие команды:

- certutil -hashfile F:\Test.txt MD5

- certutil -hashfile F:\Test.txt MD4

- certutil -hashfile F:\Test.txt MD2

- certutil -hashfile F:\Test.txt SHA512

- certutil -hashfile F:\Test.txt SHA384

- certutil -hashfile F:\Test.txt SHA256

- certutil -hashfile F:\Test.txt SHA1

Как проверить хеш через HasTab

HashTab – это отличная небольшая утилита, которая упростит проверку хеш-сумм. Вам не надо будет каждый раз вводить сложные команды для проверки. Достаточно будет только зайти в свойства файла, где уже будут собраны все суммы.

Кроме того, HashTab позволяет легко сравнить хеш-суммы двух файлов. Для этого по первому файлу кликните правой кнопкой мыши, выберите Свойства

, а затем откройте вкладку Хеш-суммы файлов

. Нажмите Сравнить файл

и укажите путь к второму файлу.

Хеш-сумма второго файла отобразится в поле Сравнение хеша

, и, если суммы совпадают, возле иконки решетки будет зеленая галочка. Если не совпадают – красный крестик.

ие расчитанное по набору входных данных с помощью специального алгоритма. Контрольная сумма чаще всего используется для проверки целосности файлов. То есть в грубом приблежении контрольная сумма это ключ

, который позволяет однозначно отличить два разных набора данных (два разных файла). Например, вы скачали файл из интернета ( игры, установочный ), вы можете быть уверенны, что в процессе скачивания файл не был поврежден и был полностью загружен? А ведь использование такого «неисправного» файла зачастую приводит к ошибкам при установке игры или ОС или чего угодно. Причем о том, что ошибка возникла именно из-за поврежденного в процессе загрузки файла вы можете и не знать, обвиняя во всех проблемах свой компьютер.

Так вот, что бы избежать таких проблем и используются контрольные суммы. Часто многие ресурсы вместе со сылкой на файл оставляют и контрольную сумму этого файла. И вы, скачав этот файл, сможете сравнить контрольную сумму скачанного файла с той, которая была оставлена на ресурсе и однозначно удостовериться в том, что файл был скачан без ошибок.

Для вычисления и сравнения контрольных сумм используются специальные программы. Самая распространенная из них это HashTab

. Эта программа бесплатная. Скачать ее можно отсюда:

Для установки распакуйте архив и запустите файл установки программы.

После установки не появляется ярлык программы, нету этой программы и в меню быстрого запуска Пуск. Для того чтобы воспользоваться программой, нажмите правой кнопкой

по любому файлу и выберите пункт Свойства

(проделаем эту операцию со скачанным архивом)

Обратите внимание, что в окне свойств файла появилась новая вкладка Хеш-суммы файлов

Для того чтобы сравнить контрольные суммы файлов скопируйте хеш-сумму, с сайта программы и вставьте ее в поле Сравнение хеша

окна свойств.

У каждого файла имеется свое собственное уникальное значение, которое может быть использовано для проверки файла. Это значение носит название хэш или контрольная сумма. Оно зачастую используется разработчиками программного обеспечения при обращении к файлам. По контрольной сумму проходит сверка файла с целью выявить его целостность и совпадение с заданным идентификатором.

Есть несколько алгоритмов вычислений контрольной суммы файла, среди которых наиболее известны и распространены MD5, SHA256, SHA1, SHA384. Вычислить хэш файла, то есть его контрольную сумму, можно как стандартными инструментами Windows, так и сторонними сервисами. В рамках данной статьи рассмотрим, как это сделать.

Сравнение хеша в любой операционной системе

Имея это в виду, давайте посмотрим, как проверить хеш файла, который вы загрузили, и сравнить его с тем, который должен быть. Вот методы для Windows, macOS и Linux. Хеши всегда будут идентичны, если вы используете одну и ту же функцию хеширования в одном файле. Не имеет значения, какую операционную систему Вы используете.

Хэш файла в Windows

Этот процесс возможен без какого-либо стороннего программного обеспечения на Windows, благодаря PowerShell.

Чтобы начать работу, откройте окно PowerShell, запустив ярлык Windows PowerShell из меню Пуск.

Выполните следующую команду, заменив «C:\path\to\file.iso» путём к любому файлу, для которого вы хотите просмотреть хеш:

Для создания хеша файла потребуется некоторое время, в зависимости от размера файла, используемого алгоритма и скорости диска, на котором находится файл.

По умолчанию команда покажет хеш SHA-256 для файла. Однако, можно указать алгоритм хеширования, который необходимо использовать, если вам нужен хэш MD5, SHA-1 или другой тип.

Выполните одну из следующих команд, чтобы задать другой алгоритм хэширования:

Сравните результат хеш-функций с ожидаемым результатом. Если это то же значение, файл не был поврежден, подделан или иным образом изменен от исходного.

Хэш файла на macOS

macOS содержит команды для просмотра различных типов хэшей. Для доступа к ним запустите окно терминала. Вы найдете его в Finder → Приложения → Утилиты → Терминал.

Команда md5 показывает MD5-хеш файла:

Команда shasum показывает хеша SHA-1 по умолчанию. Это означает, что следующие команды идентичны:

Чтобы отобразить хеш файла SHA-256, выполните следующую команду:

Хэш файла в Linux

В Linux обратитесь к терминалу и выполните одну из следующих команд для просмотра хеша файла, в зависимости от типа хеша, который вы хотите посмотреть:

Что такое MD5?

MD5 является одним из алгоритмов хеширования на 128-битной основе. Под хешированием понимают преобразование входных данных по определенному алгоритму в битовую строку определенной длины. При этом полученный в ходе вычислений результат представлен в шестнадцатеричной системе исчисления. Она называется хешем, хеш-суммой или хеш-кодом.

Процесс хеширования широко применяется в программировании и веб-индустрии. В основном для создания уникальных значений в ассоциативных массивах, идентификаторов.

Область применения хеш-кодов:

- Создание электронных подписей;

- Хранение паролей в базах данных систем безопасности;

- В рамках современной криптографии для создания уникальных ключей онлайн;

- Проверка подлинности и целостности элементов файловой системы ПК.

MD5 как стандарт хеширования был разработан в 1991 году для создания уникального хеш-кода от заданного значения с последующей проверкой его подлинности.

Утилита md5sum, предназначенная для хеширования данных заданного файла по алгоритму MD5, возвращает строку. Она состоит из 32 чисел в шестнадцатеричной системе исчисления (016f8e458c8f89ef75fa7a78265a0025).

То есть хеш, полученный от функции, работа которой основана на этом алгоритме, выдает строку в 16 байт (128) бит. И эта строка включает в себя 16 шестнадцатеричных чисел. При этом изменение хотя бы одного ее символа приведет к последующему бесповоротному изменению значений всех остальных битов строки:

Определение

Называется определенное значение, которое рассчитано для данных при помощи специальных алгоритмов. Предназначение хеш-сумм — проверка целостности данных при их передаче. Самые распространенные алгоритмы для расчета — MD5, CRC32 и SHA-1. Контрольные суммы также можно использовать для сравнения наборов данных на неэквивалентность, что применимо для обнаружения вирусов на компьютере.

Популярность использование этого метода получило из-за того, что проверка легко реализуется в цифровом оборудовании, работающем с двоичной Она без проблем анализируется и отлично подходит для поиска ошибок, которые вызваны наличием шума в информационных каналах.

Свойства

Криптографическая хеш-функция должна уметь противостоять всем известным типам криптоаналитических атак.В теоретической криптографии уровень безопасности хеш-функции определяется с использованием следующих свойств:

Pre-image resistance

Имея заданное значение h, должно быть сложно найти любое сообщение m такое, что

Second pre-image resistance

Имея заданное входное значение , должно быть сложно найти другое входное значение такое, что

Collision resistance

Должно быть сложно найти два различных сообщения и таких, что

Такая пара сообщений и называется коллизией хеш-функции

Давайте чуть более подробно поговорим о каждом из перечисленных свойств.

Collision resistance. Как уже упоминалось ранее, коллизия происходит, когда разные входные данные производят одинаковый хеш. Таким образом, хеш-функция считается устойчивой к коллизиям до того момента, пока не будет обнаружена пара сообщений, дающая одинаковый выход. Стоит отметить, что коллизии всегда будут существовать для любой хеш-функции по той причине, что возможные входы бесконечны, а количество выходов конечно. Хеш-функция считается устойчивой к коллизиям, когда вероятность обнаружения коллизии настолько мала, что для этого потребуются миллионы лет вычислений.

Несмотря на то, что хеш-функций без коллизий не существует, некоторые из них достаточно надежны и считаются устойчивыми к коллизиям.

Pre-image resistance. Это свойство называют сопротивлением прообразу. Хеш-функция считается защищенной от нахождения прообраза, если существует очень низкая вероятность того, что злоумышленник найдет сообщение, которое сгенерировало заданный хеш. Это свойство является важным для защиты данных, поскольку хеш сообщения может доказать его подлинность без необходимости раскрытия информации. Далее будет приведён простой пример и вы поймете смысл предыдущего предложения.

Second pre-image resistance. Это свойство называют сопротивлением второму прообразу. Для упрощения можно сказать, что это свойство находится где-то посередине между двумя предыдущими. Атака по нахождению второго прообраза происходит, когда злоумышленник находит определенный вход, который генерирует тот же хеш, что и другой вход, который ему уже известен. Другими словами, злоумышленник, зная, что пытается найти такое, что

Отсюда становится ясно, что атака по нахождению второго прообраза включает в себя поиск коллизии. Поэтому любая хеш-функция, устойчивая к коллизиям, также устойчива к атакам по поиску второго прообраза.

Неформально все эти свойства означают, что злоумышленник не сможет заменить или изменить входные данные, не меняя их хеша.

Таким образом, если два сообщения имеют одинаковый хеш, то можно быть уверенным, что они одинаковые.

В частности, хеш-функция должна вести себя как можно более похоже на случайную функцию, оставаясь при этом детерминированной и эффективно вычислимой.

Динамическое хеширование

Этот метод хеширования используется для решения проблемы статического хеширования — переполнения ведра. В этом методе хеширования сегменты данных увеличиваются или уменьшаются по мере увеличения или уменьшения количества записей. Этот метод хеширования также известен как расширяемый метод хеширования. Давайте посмотрим на примере, чтобы понять этот метод.

Учтите, что в таблице есть три записи R1, R2 и R4. Эти записи генерируют адреса 100100, 010110 и 110110 соответственно. Этот метод сохранения учитывает только часть этого адреса — особенно только первый бит для хранения данных. Таким образом, он пытается загрузить три из них по адресам 0 и 1.

Что здесь будет с R3? Для R3 нет места в ведре. Ковш должен динамически расти, чтобы вместить R3. Таким образом, он меняет адрес на 2 бита, а не на 1 бит, а затем обновляет существующие данные, чтобы они имели 2-битный адрес. Затем он пытается разместить R3.

Теперь мы видим, что адреса R1 и R2 изменены, чтобы отразить новый адрес, и R3 также вставлен. По мере увеличения размера данных он пытается вставить в существующие сегменты. Если сегментов нет, количество битов увеличивается, чтобы учесть больший адрес, и, следовательно, увеличить количество сегментов. Если мы удалим какую-либо запись и если данные могут быть сохранены с меньшими сегментами, это уменьшит размер сегмента. Это противоположно тому, что мы видели выше. Так работает динамическое хеширование. Первоначально считается, что для хранения данных используется только частичный индекс / адрес, сгенерированный хеш-функцией. По мере того, как количество данных увеличивается и возникает потребность в большем количестве сегментов, большая часть индекса рассматривается для хранения данных.

Применение хеш-функций

Рассмотрим несколько достаточно простых примеров применения хеш-функций:

• Проверка целостности сообщений и файловСравнивая хеш-значения сообщений, вычисленные до и после передачи, можно определить, были ли внесены какие-либо изменения в сообщение или файл.

• Верификация пароляПроверка пароля обычно использует криптографические хеши. Хранение всех паролей пользователей в виде открытого текста может привести к массовому нарушению безопасности, если файл паролей будет скомпрометирован. Одним из способов уменьшения этой опасности является хранение в базе данных не самих паролей, а их хешей. При выполнении хеширования исходные пароли не могут быть восстановлены из сохраненных хеш-значений, поэтому если вы забыли свой пароль вам предложат сбросить его и придумать новый.

• Цифровая подписьПодписываемые документы имеют различный объем, поэтому зачастую в схемах ЭП подпись ставится не на сам документ, а на его хеш. Вычисление хеша позволяет выявить малейшие изменения в документе при проверке подписи. Хеширование не входит в состав алгоритма ЭП, поэтому в схеме может быть применена любая надежная хеш-функция.

Предлагаю также рассмотреть следующий бытовой пример:

Алиса ставит перед Бобом сложную математическую задачу и утверждает, что она ее решила. Боб хотел бы попробовать решить задачу сам, но все же хотел бы быть уверенным, что Алиса не блефует. Поэтому Алиса записывает свое решение, вычисляет его хеш и сообщает Бобу (сохраняя решение в секрете). Затем, когда Боб сам придумает решение, Алиса может доказать, что она получила решение раньше Боба. Для этого ей нужно попросить Боба хешировать его решение и проверить, соответствует ли оно хеш-значению, которое она предоставила ему раньше.

Теперь давайте поговорим о SHA-3.

Как узнать хэш файла через утилиту PowerShell

Еще одна встроенная в Windows утилита, которая способна определить контрольную сумму файла — это PowerShell. Она отличается от CertUtil поддержкой большего числа алгоритмов для вычисления контрольной суммы: SHA256, MD5, SHA384, SHA1, SHA512, MACTripleDES, RIPEMD160.

Для проверки хэша через утилиту PowerShell используется следующая команда:

Get-FileHash *путь к файлу* | Format-List

Вместо *путь к файлу* необходимо указать полный путь до файла, контрольная сумма которого проверяется.

Важно заметить, что по умолчанию утилита PowerShell ведет расчет контрольной суммы по алгоритму SHA256

Если требуется использовать другой алгоритм, это нужно указать в команде при выполнении запроса. Например, чтобы определить хэш по алгоритму MD5 потребуется выполнить команду:

Get-FileHash *путь к файлу* -Algorithm MD5 | Format-List

Вместо MD5 можно указать другие поддерживаемые утилитой алгоритмы.

Что в будущем?

Вне зависимости от того, какие технологии шифрования и криптографические новинки будут использоваться в этом направлении, все сводится к решению одной из двух задач:

1) увеличению сложности внутренних операций хэширования;

2) увеличению длины hash-выхода данных с расчетом на то, что вычислительные мощности атакующих не смогут эффективно вычислять коллизию.

И, несмотря на появление в будущем квантовых компьютеров, специалисты уверены, что правильные инструменты (то же хэширование) способны выдержать испытания временем, ведь ни что не стоит на месте. Дело в том, что с увеличением вычислительных мощностей снижается математическая формализация структуры внутренних алгоритмических хэш-конструкций. А квантовые вычисления наиболее эффективны лишь в отношении к вещам, имеющим строгую математическую структуру.

Что такое хеш-суммы и для чего они нужны

Хеш – это результат работы криптографических алгоритмов, разработанных для создания набора цифр и букв. Его еще называют «цифровым отпечатком». Обычно эти наборы имеют фиксированную длину и количество знаков, вне зависимости от размера входной информации. К примеру, у “WP” и “WP-SEVEN” будут хеш-суммы абсолютно одинакового размера. Длина суммы зависит только от того, какой алгоритм хеширования вы проверяете. К примеру, SHA1 выдаст сумму размером 40 знаков, а MD5 только 32.

Кроме того, обратите внимание, что, несмотря на минимальное различие между “WP-SEVEN” и “WP-SEVEM”, хеш-суммы полностью разные и не имеют ничего общего. Это значит, что, даже если кто-то изменит файл хоть на 1 бит (грубо говоря), конечный результат получит совершенно другую хеш-сумму

Это и делает хеш удобным способом проверки подлинности файла. Издатель указывает оригинальную сумму, а пользователь проверяет полученный результат и сравнивает его с оригиналом.

Хеширование осуществляется при помощи различных стандартов. Зачастую это MD5, SHA-1 и SHA-256. Все три алгоритма работают по-разному, но концепция у них одинакова. Мы не будем здесь внедряться в принцип работы каждого алгоритма, поскольку это весьма сложная информация, а только приведем общие сведения, необходимые для обычного пользователя.

Краткая инструкция по работе с программой MD5 File Checker:

Запускаем программу. На странице с любым мультфильмом в блоке информации о мультфильме находим поле с контрольной суммой md5 и копируем ее в буфер обмена.

Вставляем в поле для проверки №2. Выбираем файл, который хотим проверить в поле №1. Нажимаем кнопку «Проверить». В результате получаем сообщение с результатом работы программы. Например «MD5 сумма файла совпадает с контрольной суммой. Файл не поврежден» или «MD5 сумма файла не совпадает с контрольной суммой. Возможно, файл поврежден». Делаем выводы.

Дополнительная возможность программы — рассчет контрольной суммы md5 для произвольного файла и ее вывод пользователю.

Все вопросы по работе программы и найденных ошибках можно сообщить администрации сайта.

Часто бывает нужно отыскать на компьютере битые и поврежденные файлы. Для этого существует множество программ. Одной из самых лучших является утилита Hashtab. Что это за программа? Для чего она нужна и как ей пользоваться? Об этом пойдет речь далее.

Получение контрольной суммы файла средствами Windows

Для начала потребуется запустить Windows PowerShell: проще всего использовать поиск в панели задач Windows 10 или меню Пуск Windows 7 для этого.

Команда, позволяющая вычислить хэш для файла в PowerShell — Get-FileHash, а чтобы использовать ее для вычисления контрольной суммы достаточно ввести ее со следующими параметрами (в примере вычисляется хэш для образа ISO Windows 10 из папки VM на диске C):

Get-FileHash C:\VM\Win10_1607_Russian_x64.iso| Format-List

При использовании команды в таком виде, хэш вычисляется по алгоритму SHA256, но поддерживаются и другие варианты, задать которые можно с помощью параметра -Algorithm, например, для вычисления контрольной суммы MD5 команда будет выглядеть как в примере ниже

Get-FileHash C:\VM\Win10_1607_Russian_x64.iso -Algorithm MD5 | Format-List

При этом поддерживаются следующие значение для алгоритмов вычисления контрольной суммы в Windows PowerShell

- SHA256 (по умолчанию)

- MD5

- SHA1

- SHA384

- SHA512

- MACTripleDES

- RIPEMD160

Подробное описание синтаксиса команды Get-FileHash доступно также на официальном сайте https://technet.microsoft.com/en-us/library/dn520872(v=wps.650).aspx

Проверка контрольной суммы с помощью утилиты File Checksum Integrity Verifier

У Microsoft, конечно, есть собственная утилита командной строки для вычисления и проверки контрольной суммы файлов — File Checksum Integrity Verifier

(fciv.exe). Ее можно загрузить из KB841290 (где также подробно описан синтаксис), либо по прямой ссылке (41 кб). Далее я предполагаю, что вы знаете, куда распакована утилита, и где сохранен ISO-образ Windows 7.

Достаточно выполнить одну команду в командной строке (Пуск — Поиск — cmd):

\fciv.exe -sha1 \имя_файла.iso

Например, если утилита на рабочем столе, а ISO-образ в корне диска D, команда будет выглядеть так:

%userprofile%\desktop\fciv.exe -sha1 D:\en_windows_7_ultimate_x86_dvd_x15-65921.iso

А результат — контрольная сумма файла:

Если не указывать параметр -sha1

, утилита вычислит хеш MD5.

Как видите, все очень просто! Вы можете использовать этот способ для проверки контрольных сумм MD5 или SHA1 любых файлов.

Программа MD5 File Checker

Эта утилита также загружается с официального сайта, но установки она не требует. Нужно лишь запустить ее. Она использует для проверки одноименный алгоритм. При скачивании файла нужно скопировать в буфер обмена хеш-сумму оригинала, а затем вставить ее в поле для проверки. Следующий шаг – выбор файла, который пользователь желает протестировать на целостность. После нажатия на кнопку «Проверить» будет получено сообщение с результатом работы, где будет сказано, совпадает ли контрольная сумма файлов или файл поврежден и соответствия нет.

Дополнительной возможностью утилиты является расчет суммы по алгоритму MD5 для любого файла на компьютере.

Что такое хеши и как они используются

Хеш-сумма (хеш, хеш-код) — результат обработки неких данных хеш-функцией (хеширования).

Хеширование, реже хэширование (англ. hashing) — преобразование массива входных данных произвольной длины в (выходную) битовую строку фиксированной длины, выполняемое определённым алгоритмом. Функция, реализующая алгоритм и выполняющая преобразование, называется «хеш-функцией» или «функцией свёртки». Исходные данные называются входным массивом, «ключом» или «сообщением». Результат преобразования (выходные данные) называется «хешем», «хеш-кодом», «хеш-суммой», «сводкой сообщения».

Это свойство хеш-функций позволяет применять их в следующих случаях:

- при построении ассоциативных массивов;

- при поиске дубликатов в сериях наборов данных;

- при построении уникальных идентификаторов для наборов данных;

- при вычислении контрольных сумм от данных (сигнала) для последующего обнаружения в них ошибок (возникших случайно или внесённых намеренно), возникающих при хранении и/или передаче данных;

- при сохранении паролей в системах защиты в виде хеш-кода (для восстановления пароля по хеш-коду требуется функция, являющаяся обратной по отношению к использованной хеш-функции);

- при выработке электронной подписи (на практике часто подписывается не само сообщение, а его «хеш-образ»);

- и др.

Одним из применений хешов является хранение паролей. Идея в следующем: когда вы придумываете пароль (для веб-сайта или операционной системы) сохраняется не сам пароль, а его хеш (результат обработки пароля хеш-функцией). Этим достигается то, что если система хранения паролей будет скомпрометирована (будет взломан веб-сайт и злоумышленник получит доступ к базе данных паролей), то он не сможет узнать пароли пользователей, поскольку они сохранены в виде хешей. Т.е. даже взломав базу данных паролей он не сможет зайти на сайт под учётными данными пользователей. Когда нужно проверить пароль пользователя, то для введённого значения также рассчитывается хеш и система сравнивает два хеша, а не сами пароли.

По этой причине пентестер может столкнуться с необходимостью работы с хешами. Одной из типичных задач является взлом хеша для получения пароля (ещё говорят «пароля в виде простого текста» — поскольку пароль в виде хеша у нас и так уже есть). Фактически, взлом заключается в подборе такой строки (пароля), которая будет при хешировании давать одинаковое значение со взламываемым хешем.

Для взлома хешей используется, в частности, Hashcat. Независимо от выбранного инструмента, необходимо знать, хеш какого типа перед нами.

Определение хеша с помощью hashID

В некоторых случаях лезть в интернет для определения типа хеша будет затруднительно. В таких ситуациях можно использовать специальные утилиты. Одна из самых популярных на сегодняшний день — инструмент hashID.

Данная утилита пришла на смену утилит HashTag и Hash-Identifier.

hashID

— это чрезвычайно полезная тулза на Python 3, которая попытается определить, что за тип хеша перед ней.

В библиотеке hashID более двухсот различных сигнатур хешей и сервисов, которые их используют.

Определение хеша с помощью утилиты hashID

Утилита дружит с , а также без проблем запускается и на второй ветке Python.

Что такое Хэш или Хэширование?

Начну с терминов.

Хэш-функция, Функция свертки — это специального вида функция, которая позволяет преобразовывать произвольной длины тексты к коду фиксированной длины (обычно, короткая цифро-буквенная запись).

Хэширование — это сам процесс преобразования исходных текстов.

Хэш, Хеш-код, Значение Хэш, Хэш-сумма — это выходное значение Хэш-функции, то есть полученный блок фиксированный длины.

Как видите, у терминов несколько образное описание, из которого сложно понять для чего это все нужно. Поэтому сразу приведу небольшой пример (об остальных применениях расскажу чуть позже). Допустим, у вас есть 2 файла размером 10 Гб. Как можно быстро узнать какой из них нужный? Можно использовать имя файла, но его легко переименовать. Можно смотреть даты, но после копирования файлов даты могут быть одинаковыми или в иной последовательности. Размер, как сами понимаете, мало чем может помочь (особенно, если размеры совпадают или вы не смотрели точные значения байтов).

Вот тут-то и нужен этот самый Хэш, который представляет собой короткий блок, формирующийся из исходного текста файла. У этих двух файлов по 10 Гб будет два разных, но коротких Хэш-кода (что-то вроде «ACCAC43535» и «BBB3232A42»). Используя их, можно будет быстро узнать нужный файл, даже после копирования и смены имен.

Примечание: В связи с тем, что Хэш в компьютером мире и в интернете весьма известное понятие, то нередко все то, что имеет отношение к Хэшу, сокращают до этого самого слова. Например, фраза «у меня используется Хэш MD5» в переводе означает, что на сайте или где-то еще используется алгоритм хэширования стандарта MD5.

HMAC

Конструкция HMAC позволяет построить ключевую функцию хэширования на основе любой бесключевой хэш-функции. Данную конструкцию предложили в 1996 году М. Белларе (Mihir Bellare), Р. Канетти (Ran Canetti), Х. Кравчук (Hugo Krawczyk).

Ключевую хэш-функцию, построенную на основе бесключевой хэш-функции H с использованием конструкции HMAC, принято обозначать HMAC-H (например, HMAC-MD5).

Пусть K – секретный ключ, M – сообщение, подлежащее хэшированию, тогда HMAC-H (K,M) = H((K+opad)||H((K+ipad)||M)), где + – покоординатное сложение векторов по модулю 2 (операция XOR), opad, ipad – некоторые фиксированные константы.

Стойкость конструкции HMAC-H основана на криптографических свойствах хэш-функции H и длине используемого ключа. Конструкция HMAC стандартизирована организациями ANSI, IETF, ISO и NIST. Конструкция HMAC получила столь широкое применение, что само название «HMAC» стало по существу синонимом термина «ключевая хэш-функция».

Программа MD5 File Checker

Эта утилита также загружается с официального сайта, но установки она не требует. Нужно лишь запустить ее. Она использует для проверки одноименный алгоритм. При скачивании файла нужно скопировать в буфер обмена хеш-сумму оригинала, а затем вставить ее в поле для проверки. Следующий шаг – выбор файла, который пользователь желает протестировать на целостность. После нажатия на кнопку «Проверить» будет получено сообщение с результатом работы, где будет сказано, совпадает ли контрольная сумма файлов или файл поврежден и соответствия нет.

Дополнительной возможностью утилиты является расчет суммы по алгоритму MD5 для любого файла на компьютере.

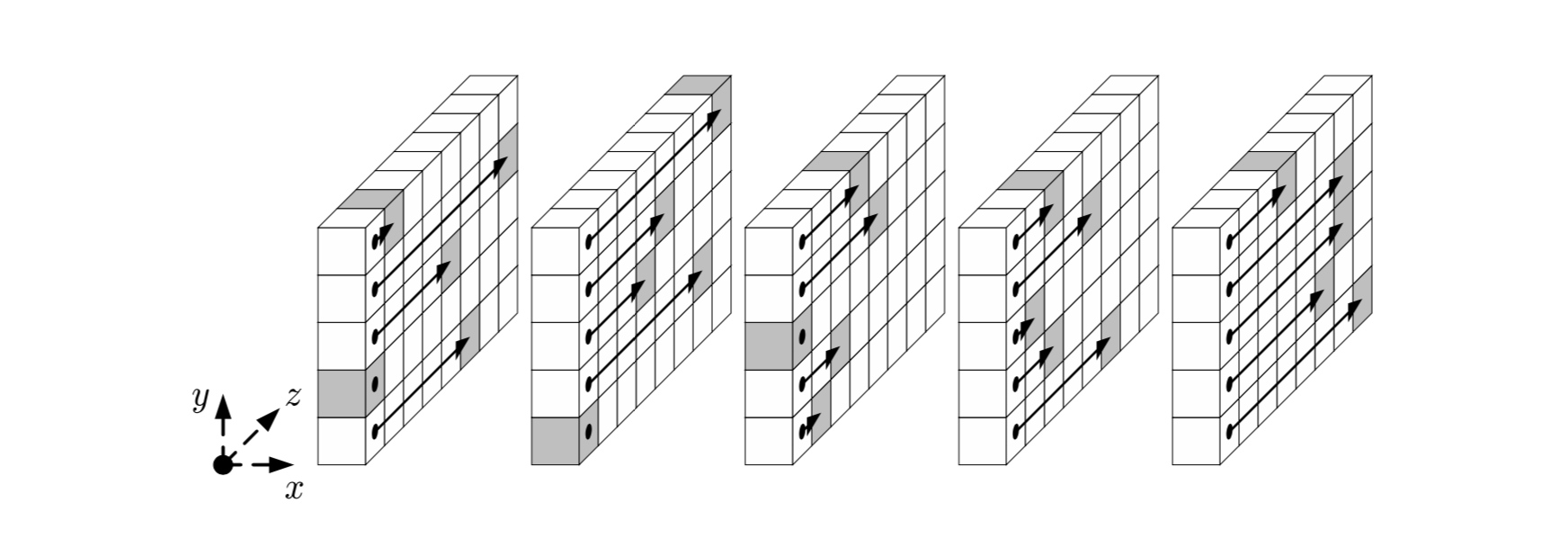

Функция перестановок

Базовая функция перестановки состоит из раундов по пять шагов:

-

Шаг

-

Шаг

-

Шаг

-

Шаг

-

Шаг

Тета, Ро, Пи, Хи, Йота

Далее будем использовать следующие обозначения:

Так как состояние имеет форму массива , то мы можем обозначить каждый бит состояния как

Обозначим результат преобразования состояния функцией перестановки

Также обозначим функцию, которая выполняет следующее соответствие:

— обычная функция трансляции, которая сопоставляет биту бит ,

где — длина слова (64 бит в нашем случае)

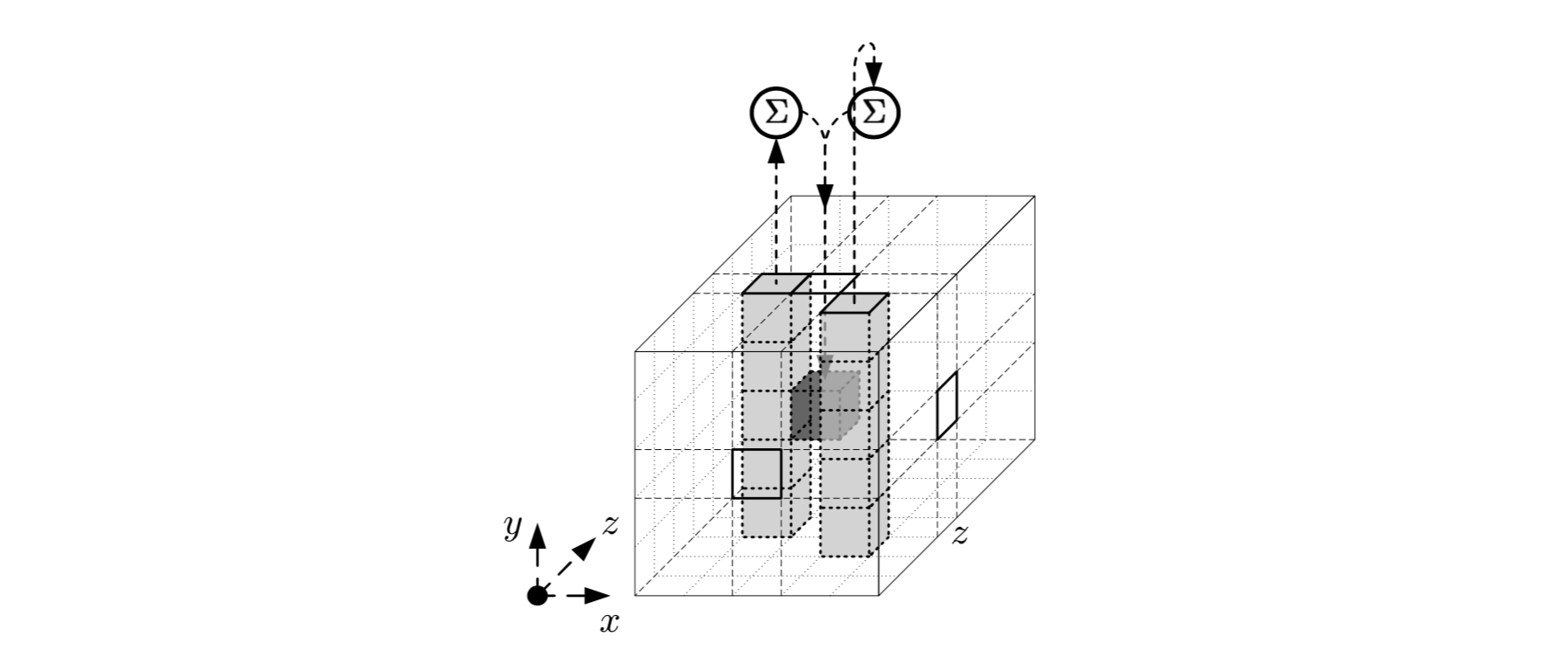

Я хочу вкратце описать каждый шаг функции перестановок, не вдаваясь в математические свойства каждого.

Шаг

Эффект отображения можно описать следующим образом: оно добавляет к каждому биту побитовую сумму двух столбцов и

Схематическое представление функции:

Псевдокод шага:

Шаг

Отображение направлено на трансляции внутри слов (вдоль оси z).

Проще всего его описать псевдокодом и схематическим рисунком:

Шаг

Шаг представляется псевдокодом и схематическим рисунком:

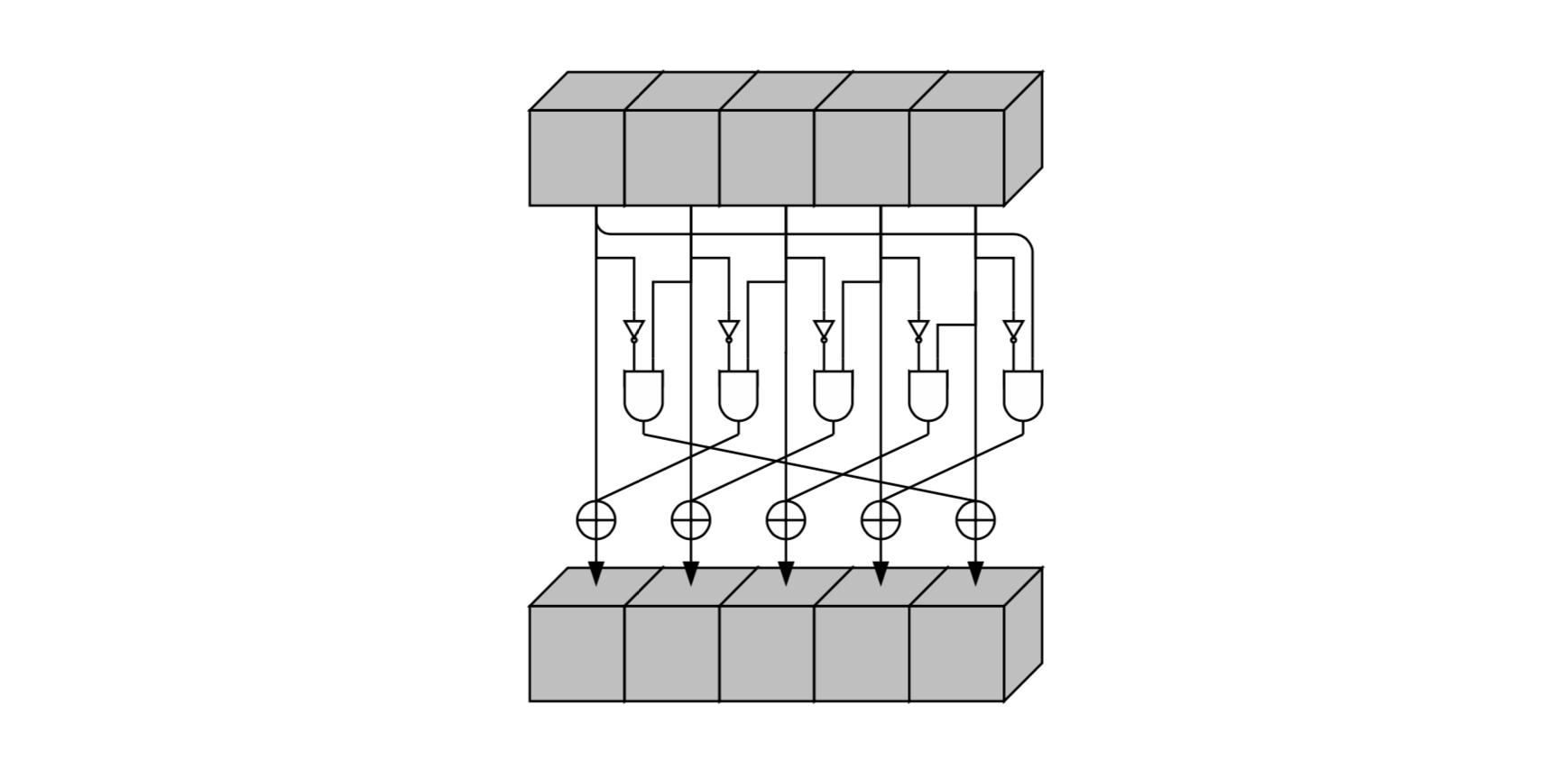

Шаг

Шаг является единственный нелинейным преобразованием в

Псевдокод и схематическое представление:

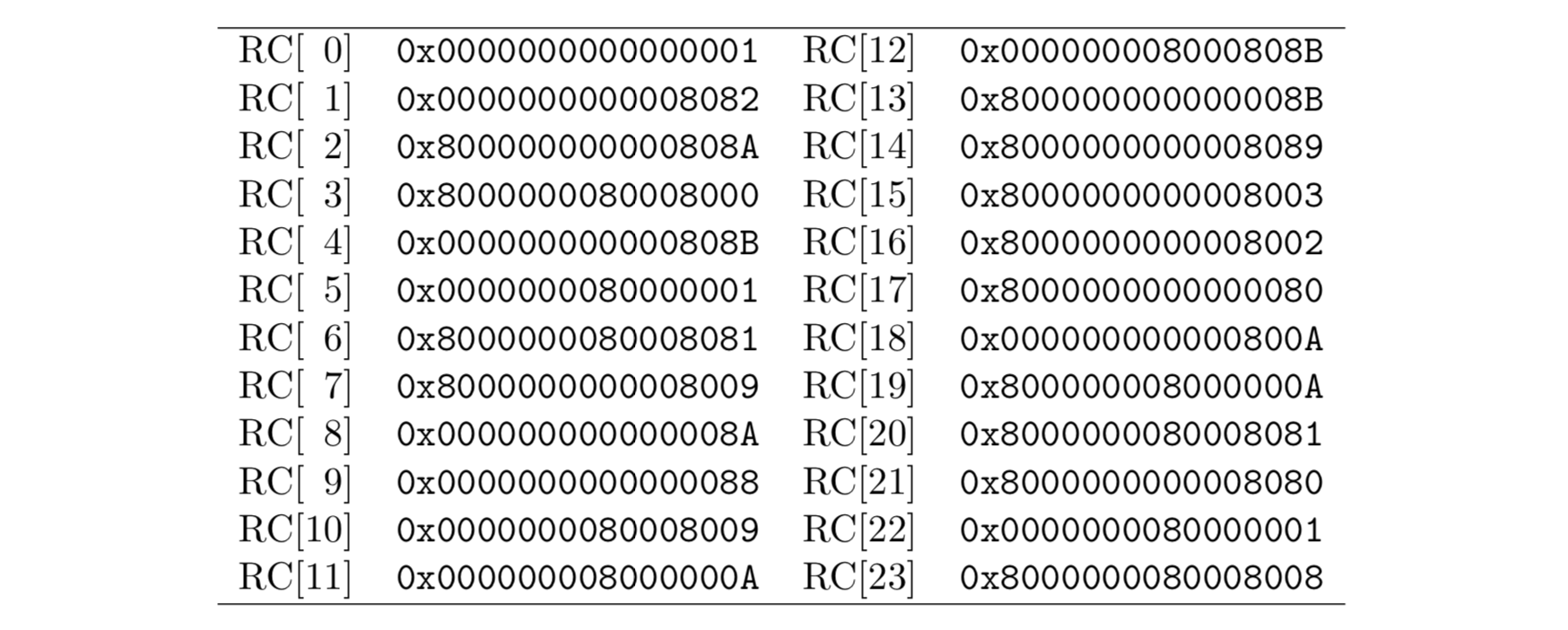

Шаг

Отображение состоит из сложения с раундовыми константами и направлено на нарушение симметрии. Без него все раунды были бы эквивалентными, что делало бы его подверженным атакам, использующим симметрию. По мере увеличения раундовые константы добавляют все больше и больше асимметрии.

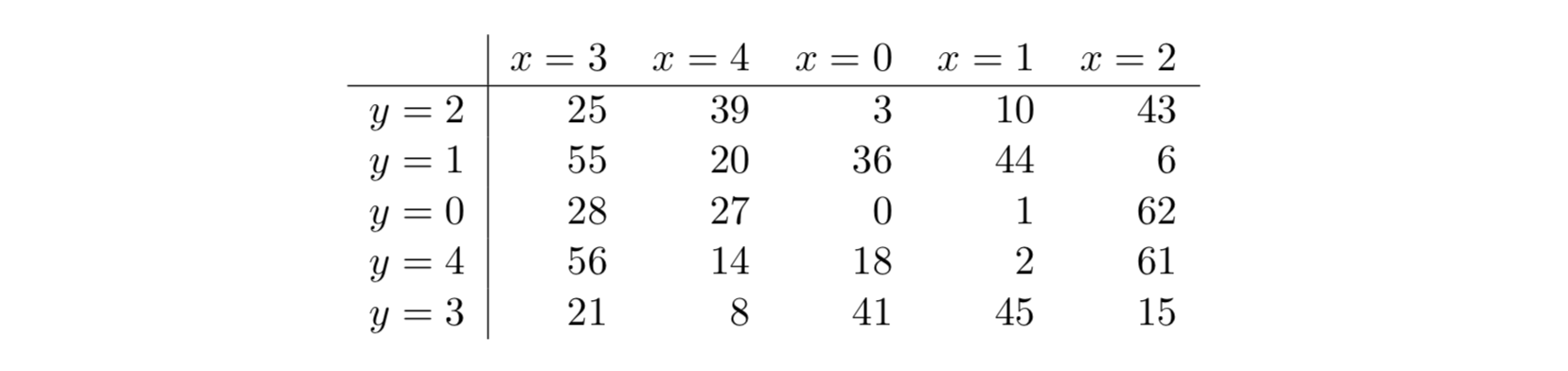

Ниже приведена таблица раундовых констант для бит

Все шаги можно объединить вместе и тогда мы получим следующее:

Где константы являются циклическими сдвигами и задаются таблицей: