Veracrypt

Содержание:

- Преимущества VeraCrypt

- Что такое TrueCrypt, VeraCrypt и зачем их использовать?

- Copyright Information

- Улучшения безопасности

- История создания VeraCrypt

- Возможности

- Зачем и кому может пригодиться Vera Crypt?

- Создание файлового контейнера

- Быстрая защита ключевых данных от злоумышленников

- Instructions for Building VeraCrypt for Windows:

- Схема шифрования

- Шифрование диска

- Copyright Information

- Загрузка и установка VeraCrypt

- Основные возможности программы Vera Crypt

- Instructions for Signing and Packaging VeraCrypt for Windows:

- Скрытый том и ОС

- Первоначальное конфигурирование

Преимущества VeraCrypt

Ниже приведены некоторые из его наиболее важных функций VeraCrypt:

- Шифрование «на лету»: данные «магическим образом» шифруются прямо перед сохранением и дешифруются непосредственно перед использованием без какого-либо вмешательства пользователя.

- Никаких временных ограничений: процесс шифрования или дешифрования можно прервать в любое время и возобновить с того момента, когда он был остановлен.

- Скрытые тома: зашифрованные данные могут содержать скрытый зашифрованный том, который трудно найти или идентифицировать.

- Портативный режим: инструмент может работать в портативном режиме, что позволяет переносить его на флэш-накопитель и запускать без установки в системе.

Что такое TrueCrypt, VeraCrypt и зачем их использовать?

Лучший способ защитить ваши файлы от просмотра посторонними лицами это зашифровать их. Программа шифровщик использует секретный ключ, чтобы превратить содержимое файлов в поток нечитаемого бреда. Пока вы не используете ключ для разблокировки прочитать содержимое не будет никакой возможности.

Программа VeraCrypt построена на основе очень популярного инструмента с открытым исходным кодом TrueCrypt. После закрытия проекта TrueCrypt компания IDRIX доработала продукт новыми возможностями исправила проблемы в безопасности.

С VeraCrypt вы можете создать зашифрованный контейнер, который монтируется в систему как обычный диск. Все файлы из этого контейнера шифруются и расшифровываются на лету. Поэтому вы продолжаете просматривать и редактировать их как будто они находятся на вашей флешке. По окончанию работы с ними контейнером программа блокирует доступ к нему и очищает ключи и содержимое файлов из оперативной памяти.

VeraCrypt позволяет шифровать системный диск, но мы рекомендуем использовать встроенный в Windows 10 инструмент Bitlocker. Особенностью VeraCrypt является возможность создания скрытого шифрованного раздела. Если вы находитесь в руках злоумышленников, и они просят у вас ключ, вы можете предоставить им «фейковый» ключ для разблокирования, заранее подготовленного «фейкового» раздела. Использование основного ключа разблокирует совсем другой раздел с настоящими данными.

Copyright Information

This software as a whole:

Copyright (c) 2013-2021 IDRIX. All rights reserved.

Portions of this software:

Copyright (c) 2013-2021 IDRIX. All rights reserved.

Copyright (c) 2003-2012 TrueCrypt Developers Association. All rights reserved.

Copyright (c) 1998-2000 Paul Le Roux. All rights reserved.

Copyright (c) 1998-2008 Brian Gladman, Worcester, UK. All rights reserved.

Copyright (c) 1995-2017 Jean-loup Gailly and Mark Adler.

Copyright (c) 2016 Disk Cryptography Services for EFI (DCS), Alex Kolotnikov

Copyright (c) 1999-2017 Dieter Baron and Thomas Klausner.

Copyright (c) 2013, Alexey Degtyarev. All rights reserved.

Copyright (c) 1999-2016 Jack Lloyd. All rights reserved.

Copyright (c) 2013-2019 Stephan Mueller smueller@chronox.de

For more information, please see the legal notices attached to parts of the

source code.

Улучшения безопасности

- Команда разработчиков VeraCrypt сочла формат хранилища TrueCrypt слишком уязвимым для атаки Агентства национальной безопасности (АНБ), поэтому она создала новый формат, несовместимый с форматом TrueCrypt. Это одно из основных отличий VeraCrypt от его конкурента CipherShed , который продолжает использовать формат TrueCrypt. VeraCrypt по-прежнему может открывать и конвертировать тома в формате TrueCrypt.

- Независимый аудит безопасности TrueCrypt, проведенный 29 сентября 2015 года, показал, что TrueCrypt включает в себя две уязвимости в установочном драйвере Windows, позволяющие злоумышленнику выполнить произвольный код и повысить привилегии с помощью перехвата DLL . Это было исправлено в VeraCrypt в январе 2016 года.

- В то время как TrueCrypt использует 1000 итераций алгоритма PBKDF2 — RIPEMD160 для системных разделов, VeraCrypt по умолчанию использует либо 200 000, либо 327 661 итерацию (которая может быть настроена пользователем до 2048), в зависимости от используемого алгоритма. Для стандартных контейнеров и других разделов VeraCrypt по умолчанию использует 655 331 итерацию RIPEMD160 и 500 000 итераций SHA-2 и Whirlpool (значение может быть изменено пользователем до 16 000). Хотя эти настройки по умолчанию замедляют открытие зашифрованных разделов VeraCrypt, они также замедляют атаки по подбору пароля.

- Кроме того, начиная с версии 1.12, новая функция под названием «Personal Iterations Multiplier» (PIM) предоставляет параметр, значение которого используется для управления количеством итераций, используемых функцией вывода ключа заголовка, тем самым делая атаки методом перебора потенциально еще более трудными. Veracrypt прямо из коробки использует разумное значение PIM для повышения безопасности, но пользователи могут предоставить более высокое значение для повышения безопасности. Основным недостатком этой функции является то, что она еще больше замедляет процесс открытия зашифрованных архивов.

- В Windows исправлена уязвимость в а также произведены различные оптимизации. Разработчики добавили поддержку SHA-256 в параметр шифрования загрузки системы, а также исправили проблему безопасности ShellExecute. Пользователи Linux и macOS получают выгоду от поддержки жестких дисков с размером сектора больше 512. Linux также получил поддержку форматирования томов NTFS .

- Пароли Unicode поддерживаются во всех операционных системах, начиная с версии 1.17 (кроме системного шифрования в Windows).

- VeraCrypt добавила возможность загрузки системных разделов с использованием UEFI в версии 1.18a.

- Возможность включения / отключения поддержки команды TRIM как для системных, так и для несистемных дисков была добавлена в версии 1.22.

- Удаление ключей шифрования системы из ОЗУ во время выключения / перезагрузки помогает смягчить некоторые атаки с холодной загрузкой , добавленные в версии 1.24.

- Шифрование RAM для ключей и паролей в 64-битных системах было добавлено в версии 1.24.

Аудит VeraCrypt

Аудит версии 1.18 был проведен QuarksLab от имени Фонда улучшения технологий с открытым исходным кодом (OSTIF), который занял 32 человеко-дня и был опубликован 17 октября 2016 года. Основные уязвимости, выявленные в ходе этого аудита, были устранены в выпущенной версии 1.19. тот же день.

История создания VeraCrypt

Основной идей было создание более безопасного, чем TrueCrypt, решения. Например, в TrueCrypt использовалась довольно посредственная генерация ключа, по мнению экспертов, не способная обеспечить высокий уровень защиты против имеющихся в арсенале спецслужб компьютерных мощностей. VeraCrypt предложил ощутимо более устойчивое против брутфорса решение, о котором мы подробнее расскажем, когда дойдем до сравнения программ.

При «живом» TrueCrypt форки не пользовались популярностью; все изменилось, когда весной 2014 года разработчики TrueCrypt сообщили о прекращении поддержки проекта. Тогда о VeraCrypt заговорили как о надежной альтернативе TrueCrypt (хотя были и другие форки, такие как GostCrypt, CipherShed, например). Часть пользователей TrueCrypt сразу перешла на использование VeraCrypt, а часть осталась верна TrueCrypt.

Многим понравился VeraCrypt, однако нашлось и немало критиков. В сети активно поддерживалась версия, что VeraCrypt — проект спецслужб, имеющий закладки. Многие относятся к форкам с большой долей скептицизма, этого же мнения придерживаются и разработчики TrueCrypt, считая форк опасным. В основе их опасения лежит убеждение в неспособности сторонних разработчиков до конца разобраться с их кодом, и, как вы узнаете дальше, эти опасения были не напрасны.

Возможности

VeraCrypt – это, по сути, новая версия устаревшего TrueCrypt. В свое время TrueCrypt завоевал широкую популярность благодаря своей простоте и функциональности. Основная функция утилиты – создание зашифрованных контейнеров. Помимо этого, программа способна зашифровывать целые системные диски и разделы.

В качестве ключа можно использовать как классический ключ, состоящий из набора символов, так и специальный файл-пароль. А для большей защиты можно совместить использование двух методов.

Для работы приложением используются следующие алгоритмы:

- Camellia;

- Кузнечик;

- Магма;

- Serpent;

- AES;

Можно использовать любой их них, а в случае необходимости даже совмещать их для обеспечения максимального уровня защищенности от уязвимостей каждого из алгоритмов.

Одна из самых примечательных функций – создание скрытых томов в контейнерах. Благодаря данной функции можно обеспечить сохранность данных даже в случае, если посторонние люди каким-либо образом получат доступ к основному ключу. Открыв при его помощи контейнер, злоумышленники получат доступ только к информации, непосредственно в нем содержащейся. Однако при помощи данного инструмента можно создать еще один скрытый контейнер внутри, для доступа к которому нужен будет отдельный пароль. При этом сам факт существования дополнительного тома останется для злоумышленников неизвестным.

Также присутствует возможность создания скрытых ОС. Доступ к их загрузке возможен только после ввода пароля.

Зачем и кому может пригодиться Vera Crypt?

В условиях широкого распространения кибератак, данная программа может понадобиться практически каждому пользователю интернета — для защиты важных данных от несанкционированного использования (номера телефонов, адреса, паспортные данные, CVV-коды, номера банковских карточек и т.д.);

Для специалистов по кибербезопасности и их сотрудников, которым важно, чтобы не произошла утечка данных;

Системным администраторам для хранения доступов, ключей к удаленных серверам/»облакам», учетных записей пользователей и так далее;

Для менеджеров, IТ-директоров, которые владеют множеством конфиденциальной информации и хотят хранить ее в надежном месте, чтобы в случае кражи имущества или обысков, доступ был защищен;

Создание файлового контейнера

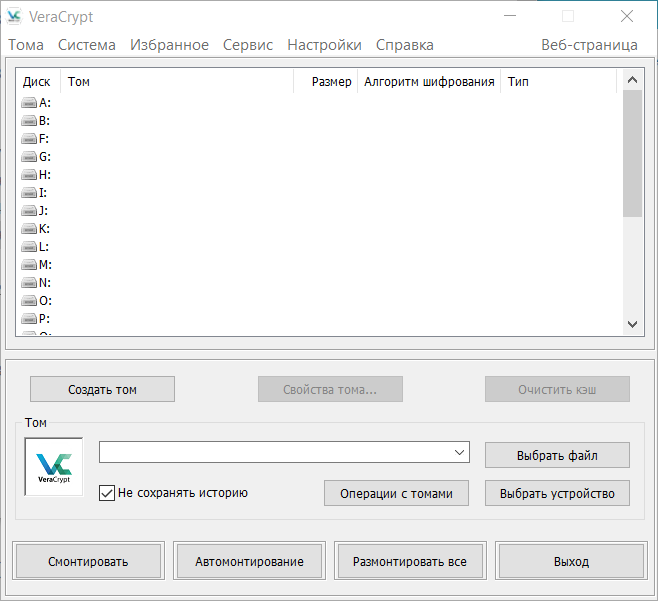

1. Запустите программу. Если у вас 64-битная операционная система – файл VeraCrypt-x64.exe, если 32-битная – VeraCrypt.exe.

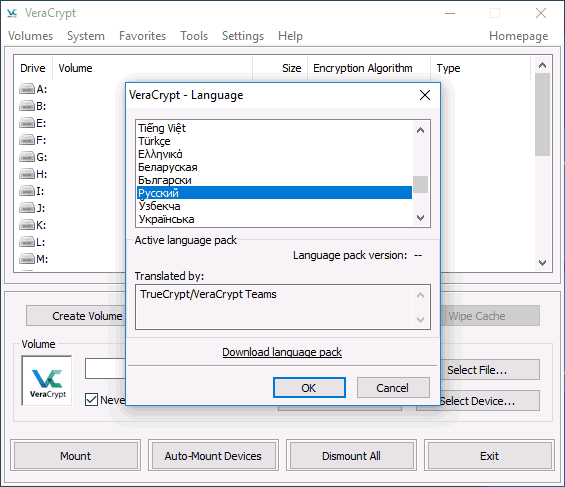

Скорее всего, интерфейс у вас будет сразу на русском языке. Если нет, выберите в меню «Settings» пункт «Language» и нужный язык из списка.

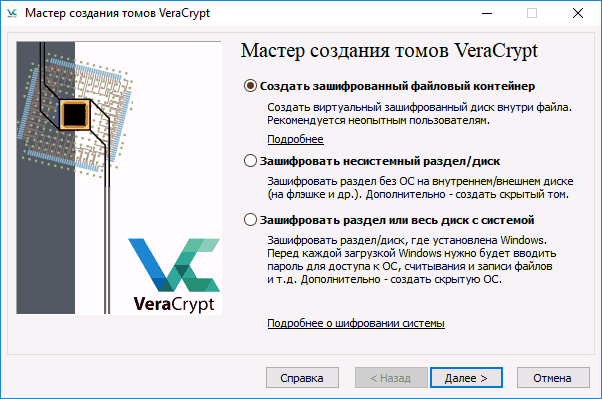

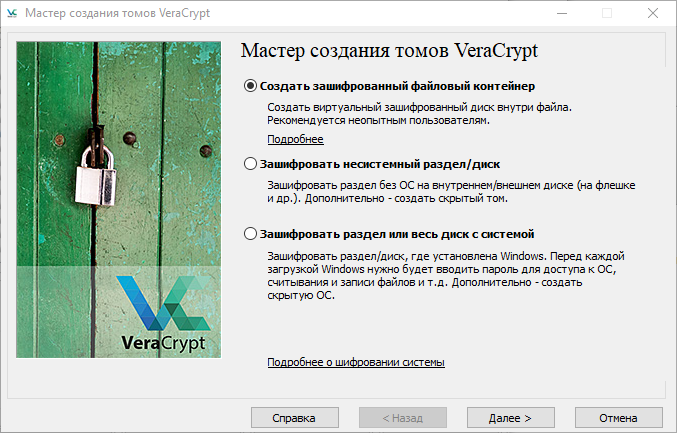

2. Нажмите кнопку «Создать том». Откроется окно мастера создания томов VeraCrypt.

Оставьте пункт, выбранный по умолчанию – «Создать зашифрованный файловый контейнер». Нажмите кнопку «Далее».

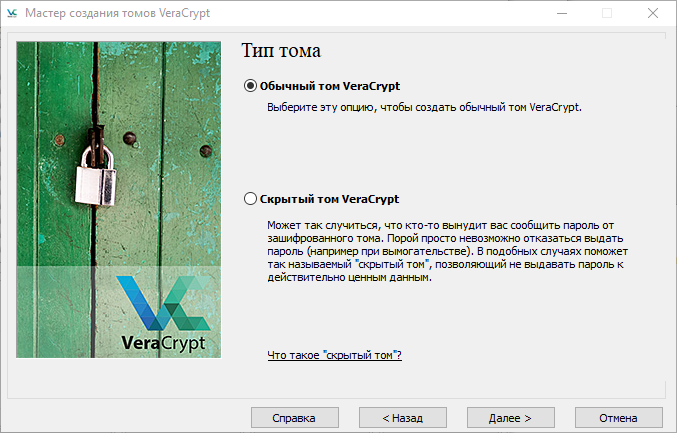

3. Откроется окно выбора типа тома.

Оставьте пункт по умолчанию – «Обычный том VeraCrypt». (О скрытом томе мы расскажем потом). Нажмите кнопкуДалее».

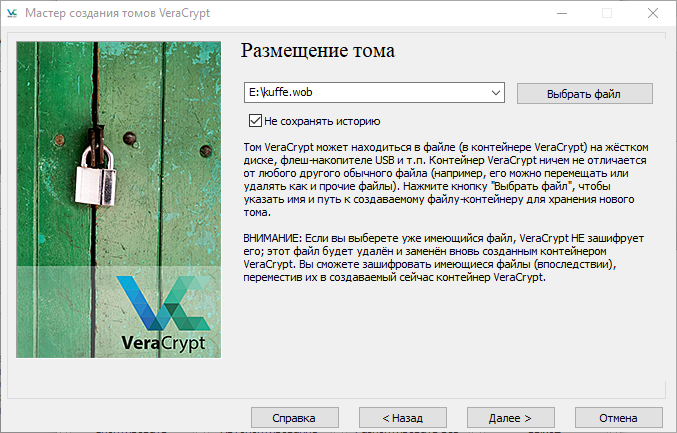

4. Нам предстоит выбрать место для контейнера.

На этом этапе нужно выбрать место и название файла-контейнера. Общие рекомендации:

Придумайте файлу произвольное имя и расширение.

Не нужно называть файл именами вроде «Важное», «Сейф», «Секретно»

Если злоумышленник получит доступ к вашему компьютеру, такое название лишь привлечёт его внимание.

Оставьте мысль о том, чтобы «замаскировать» файл, придумывая ему расширения .mkv или .avi. Это плохая идея.. Лучшим вариантом будет именно произвольное имя

При необходимости файл можно потом переместить и переименовать.

Лучшим вариантом будет именно произвольное имя. При необходимости файл можно потом переместить и переименовать.

Итак, нажмите кнопку «Выбрать файл…», выберите удобное место, придумайте название. Галочку в поле «Не сохранять историю» не трогайте, пусть стоит. Запомните, где находится этот файл и как называется. Нажмите кнопку «Далее».

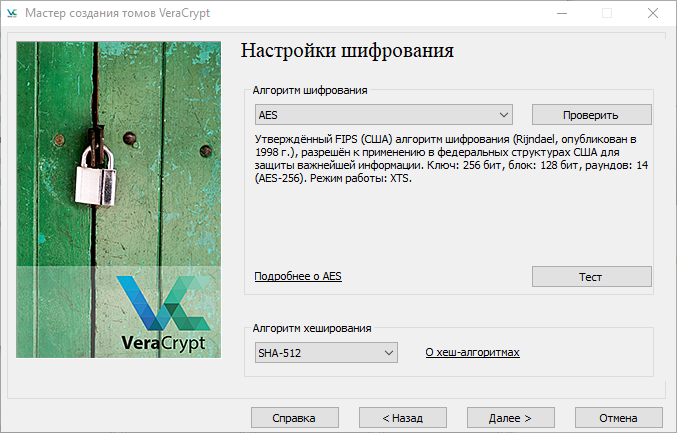

5. Выбор настроек шифрования.

Продвинутые пользователи могут почитать о том, какие алгоритмы шифрования использует VeraCrypt, и даже сделать выбор между ними. Мы же оставим все без изменений и нажмем кнопку «Далее».

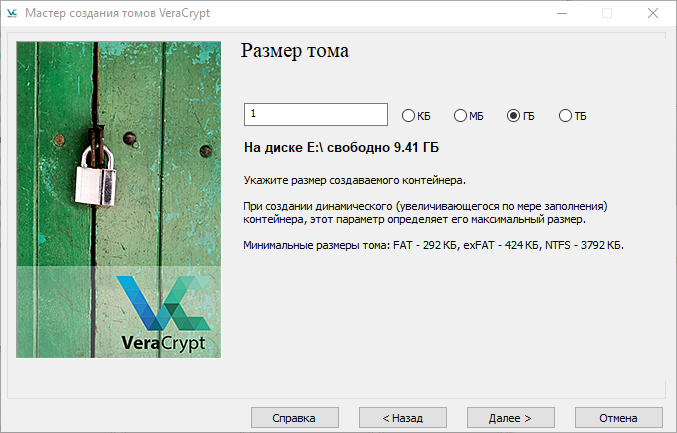

7. Выбор размера тома.

Контейнер – как сундук. Он ограничен в объёме, и этот объём мы задаем с самого начала. Советуем делать это с учётом размера важных файлов, которые вы собираетесь хранить внутри, лучше с запасом. Если потом всё-таки места не хватит, можно создать новый контейнер попросторнее или с помощью специальной утилиты «расширить» сундук. Итак, выберите размер и нажмите кнопку «Далее».

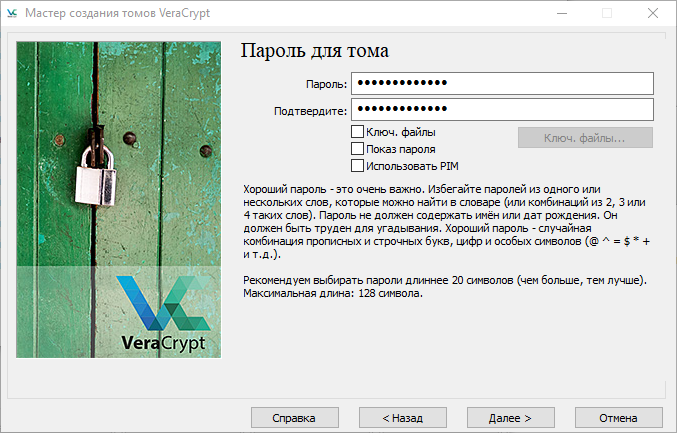

8. Пароль для контейнера.

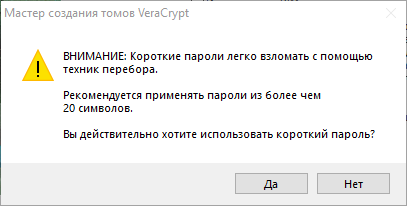

Это очень важный пароль. Он должен быть по-настоящему надёжным. (Позже мы покажем, как его можно сменить). Введите пароль дважды и нажмите кнопку «Далее». Если пароль окажется, по мнению VeraCrypt, слишком коротким, программа дополнительно сообщит об этом в небольшом окошке.

Увеличьте длину пароля или нажмите «Да».

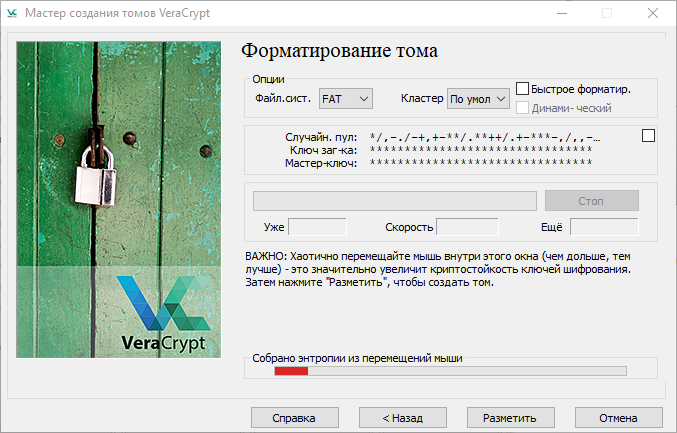

9. Подготовка тома (контейнера).

Значки в поле «Случайн.пул» меняются. Так и кажется, что происходит какой-то полезный процесс. На самом деле, пока нет. Это этап выбора настроек. Можно выбрать, в частности, файловую систему. Если вы не собираетесь размещать в контейнере особо крупные файлы (4 Гб и более), рекомендуем выбрать FAT (из соображений совместимости). Такой контейнер потом можно открыть на любом компьютере: Windows, macOS, Linux. Если такие крупные файлы вам нужны, то, возможно, лучшим выбором может оказаться NTFS. Остальные параметры рекомендуем не трогать.

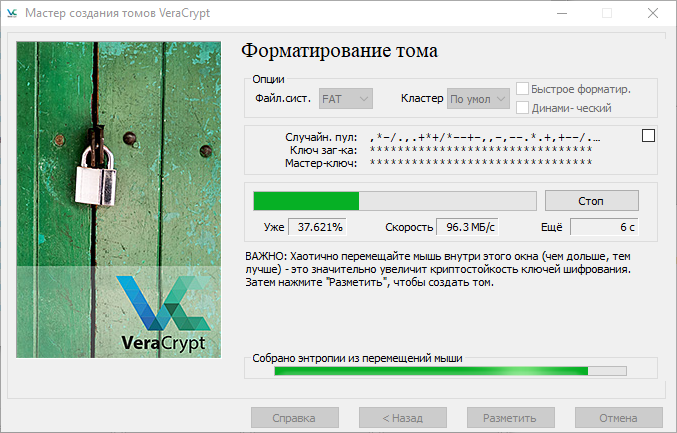

Перемещайте курсор мыши внутри окна. Так вы помогаете программе собирать случайные данные и увеличиваете криптостойкость ключей. Полоска в нижней части окна растёт и меняет цвет от красной к зелёной. Когда вам надоест толкать курсор по экрану, нажмите кнопку «Разметить». Наблюдайте за индикатором в центре окна.

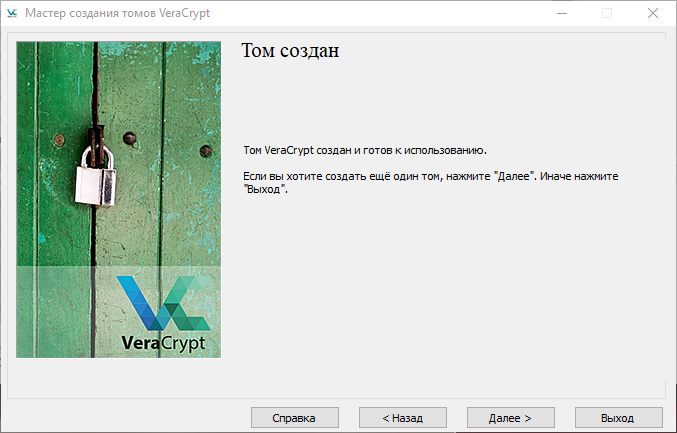

После того, как этот индикатор станет полностью зеленым, появится окошко с сообщением об успехе. Нажмите «ОК» и увидите последнее окно мастера создания томов.

Нажмите «Выход», чтобы покинуть мастер создания томов.

Много шагов, да? К счастью, создавать контейнеры приходится не каждый день. На практике люди обычно создают один, реже два контейнера, и пользуются ими довольно долго – пока хватает места.

Может показаться, что ничего не изменилось. На экране то же окно VeraCrypt, что в самом начале. Это не совсем так. Если вы воспользуетесь любым файловым менеджером (например, «Проводником»), то в указанной вами папке (шаг 5) найдете файл с выбранными вами именем и размером (шаг 7). Файл-контейнер создан. Чтобы им пользоваться, нужно его смонтировать – превратить в виртуальный диск.

Быстрая защита ключевых данных от злоумышленников

А вот еще одна особенность VeraCrypt. Заходим на «главный экран», идем опять в раздел «Настройки», но выбираем в выпадающем меню пункт «Горячие клавиши».

Здесь есть опция «Размонтировать все», то есть дать приказ программе быстро закрыть на замок все, что открыто «ключами». Можно задать комбинацию клавиш, например, Ctrl + Backspace. Польза от такой опции очевидна.

Какой вывод можно сделать о программе VeraCrypt? У нее есть мощные инструменты шифрования при форматировании внешнего и скрытого томов, так что есть из чего выбрать. Однако присутствует и парадоксальная вещь: если у пользователя установлена программа VeraCrypt, то одного этого уже достаточно для того, чтобы заподозрить его в использовании двойных ключей.

Кроме того, как ни странно, но уязвимость заключается в том, что пользователь может просто забыть тот или иной пароль. А если где-то его записать, то он может быть доступен еще кому-то. В целом программа предлагает изящное решение одной из важных задач человечества — научиться оберегать свои персональные данные от несанкционированного доступа тех, кому такой доступ не предоставляется.

Instructions for Building VeraCrypt for Windows:

-

Create an environment variable ‘MSVC16_ROOT’ pointing to the folder ‘MSVC15’

extracted from the Visual C++ 1.52 self-extracting package.Note: The 16-bit installer MSVC15\SETUP.EXE cannot be run on 64-bit Windows,

but it is actually not necessary to run it. You only need to extract the

folder ‘MSVC15’, which contains the 32-bit binaries required to build the

VeraCrypt Boot Loader. -

If you have installed the Windows Driver Development Kit in another

directory than ‘%SYSTEMDRIVE%\WinDDK’, create an environment variable

‘WINDDK_ROOT’ pointing to the DDK installation directory. -

Open the solution file ‘VeraCrypt.sln’ in Microsoft Visual Studio 2010.

-

Select ‘All’ as the active solution configuration and WIN32 as the active

platform. -

Build the solution.

-

Select x64 as the active platform and build the solution again.

-

Open the solution file ‘VeraCrypt_vs2019.sln’ in Microsoft Visual Studio 2019.

-

Select ‘All’ as the active solution configuration and ARM64 as the active

platform. -

Build the solution.

-

If successful, there should be newly built VeraCrypt binaries in the

‘Release\Setup Files’ folder.

Схема шифрования

Алгоритмы

Отдельные шифры, поддерживаемые VeraCrypt, включают AES , Serpent , Twofish , Camellia и Kuznyechik . Magma Шифр был удален в версии 1.19 в ответ на аудит безопасности.

Для дополнительной безопасности доступны десять различных комбинаций каскадных алгоритмов: AES – Twofish, AES – Twofish – Serpent, Camellia – Kuznyechik, Camellia – Serpent, Kuznyechik – AES, Kuznyechik – Serpent – Camellia, Kuznyechik – Twofish, Serpent – AES, Serpent. –Twofish – AES и Twofish – Serpent. В криптографических хэш — функция , доступная для использования в VeraCrypt является RIPEMD-160 , SHA-256 , SHA-512 , Streebog и вихревые .

Ключи

Ключ заголовка и вторичный ключ заголовка (режим XTS) генерируются с использованием PBKDF2 с 512- битной солью и от 200000 до 655331 итераций, используемых по умолчанию (которые могут быть настроены пользователем, чтобы начать с 2048), в зависимости от базового хеша. используемая функция.

Шифрование диска

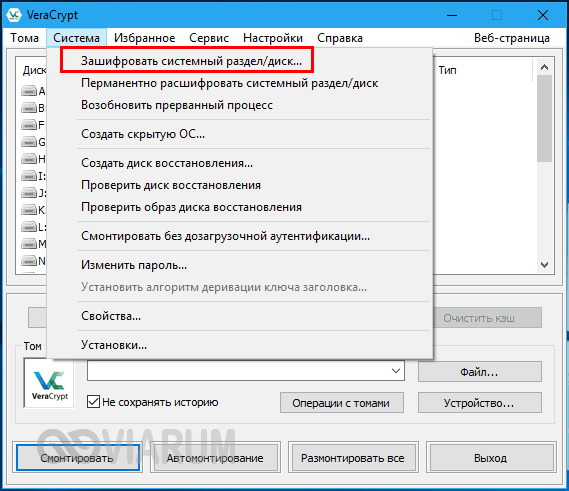

Несмотря на кажущуюся сложность задачи, все очень просто. Выберите в меню «Система» опцию «Зашифровать системный раздел/диск».

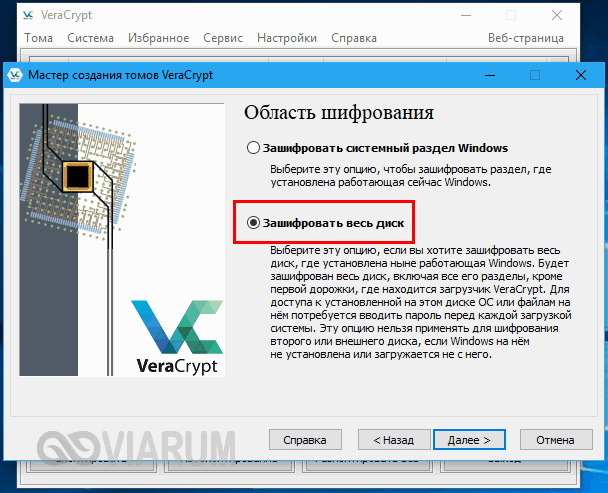

В открывшемся окне мастера в качестве метода выберите «Обычный» (этого достаточно), область шифрования – весь диск.

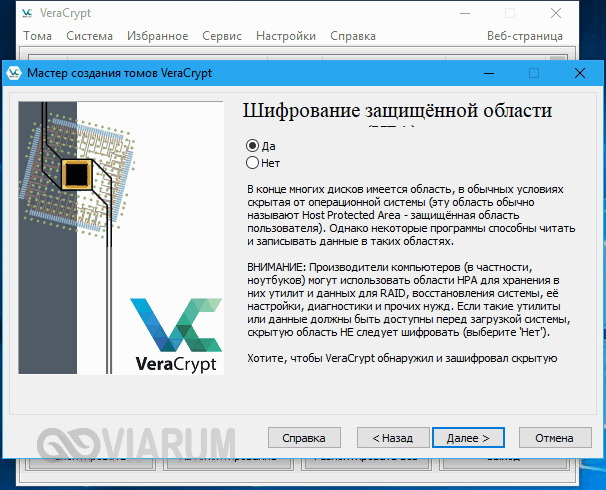

Далее вам нужно будет указать, нужно ли шифровать защищенные области диска. Если ваша система не OEM, можно выбрать «Да».

По завершении поиска скрытых секторов (процедура может занять продолжительное время), укажите число операционных систем и…

алгоритм шифрования (здесь все лучше оставить по умолчанию).

Примечание: если во время поиска скрытых секторов Windows перестанет отвечать, перезагрузите ПК принудительно и в следующий раз пропустите этот этап, выбрав «Нет».

Придумайте и введите в поля пароль.

Хаотично перемещая мышь, сгенерируйте ключ и нажмите «Далее».

На этом этапе программа предложит создать VRD – диск восстановления и записать его на флеш- или оптический носитель.

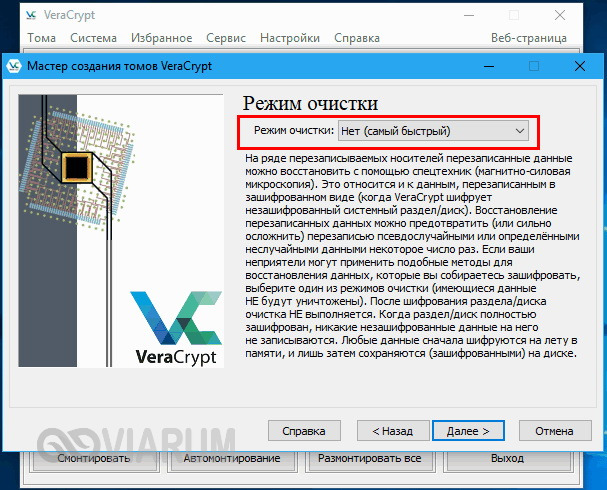

Далее внимательно следуем указаниям мастера. Режим очистки оставьте «Нет» – сэкономите несколько часов.

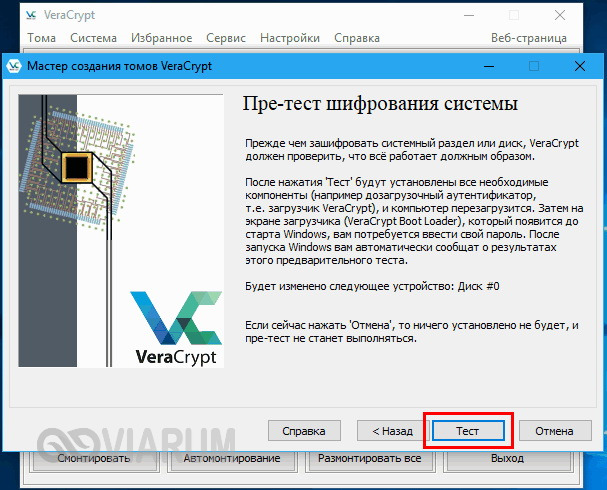

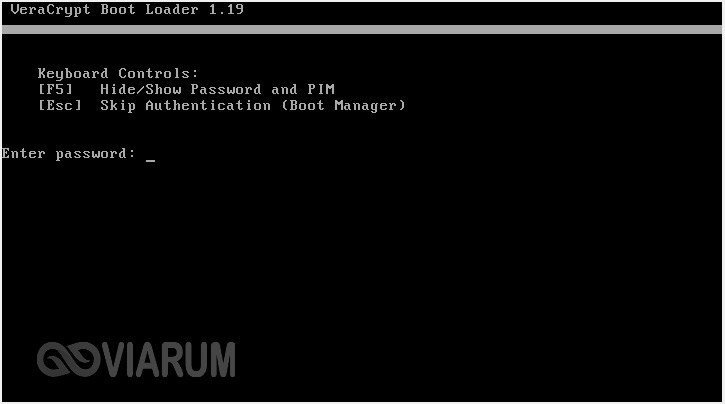

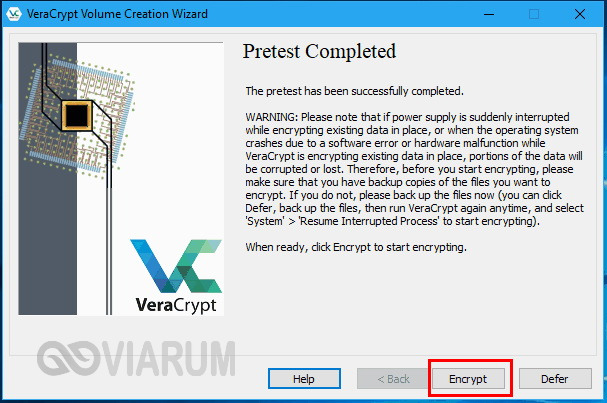

Когда на экране появится запрос на выполнение пре-теста шифрования системы, нажмите «Тест».

Потребуется перезагрузка компьютера. После включения ПК появится экран загрузчика VeraCrypt. Здесь вам нужно будет ввести придуманный пароль и PIM – количество итераций шифрования. Если вы раньше нигде не вводили PIM, просто нажмите ввод, значение опции будет установлено по умолчанию.

Спустя несколько минут Windows загрузится в обычном режиме, но при этом на рабочем столе появится окошко Pretest Completed – предварительное тестирование выполнено. Это означает, что можно приступать к шифрованию. Нажмите кнопку «Encrypt» и подтвердите действие.

Процедура шифрования будет запущена. Она может занять длительное время, все зависит от размера диска и его заполненности данными, так что наберитесь терпения и ждите.

Примечание: если на диске имеется шифрованный раздел EFI, что характерно для последних версий ПК, в начале шифрования вы можете получить уведомление «Похоже, Windows не установлена на диске…». Это означает, что зашифровать такой диск с помощью VeraCrypt не получится.

После того как все содержимое диска будет зашифровано, окно загрузчика VeraCrypt станет появляться каждый раз при включении компьютера и каждый раз вам нужно будет вводить пароль, другим способом получить доступ к зашифрованным данным нельзя. С расшифровкой диска все намного проще. Все, что вам нужно будет сделать, это запустить программу, выбрать в меню «Система» опцию «Перманентно расшифровать системный раздел/диск» и проследовать указаниям мастера.

Copyright Information

This software as a whole:

Copyright (c) 2013-2021 IDRIX. All rights reserved.

Portions of this software:

Copyright (c) 2013-2021 IDRIX. All rights reserved.

Copyright (c) 2003-2012 TrueCrypt Developers Association. All rights reserved.

Copyright (c) 1998-2000 Paul Le Roux. All rights reserved.

Copyright (c) 1998-2008 Brian Gladman, Worcester, UK. All rights reserved.

Copyright (c) 1995-2017 Jean-loup Gailly and Mark Adler.

Copyright (c) 2016 Disk Cryptography Services for EFI (DCS), Alex Kolotnikov

Copyright (c) 1999-2017 Dieter Baron and Thomas Klausner.

Copyright (c) 2013, Alexey Degtyarev. All rights reserved.

Copyright (c) 1999-2016 Jack Lloyd. All rights reserved.

Copyright (c) 2013-2019 Stephan Mueller smueller@chronox.de

For more information, please see the legal notices attached to parts of the

source code.

Загрузка и установка VeraCrypt

VeraCrypt – бесплатная кросс-платформенная программа с открытым кодом. Вы можете загрузить версии VeraCrypt для Windows, macOS и Linux с официального сайта разработчика. В качестве примера мы будем использовать версию для Windows. Пользователи macOS и Linux могут действовать по аналогии

(Обратите внимание, что «маководам» может понадобиться сначала установить компонент OSXFUSE).

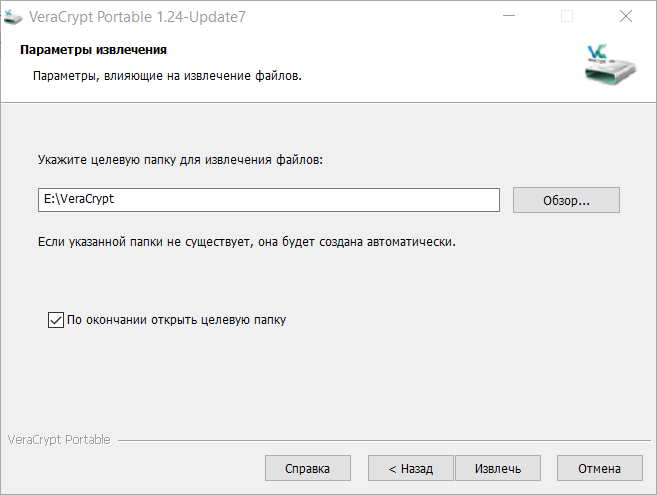

1. Загрузите дистрибутив VeraCrypt (файл .exe) с официального сайта на свой компьютер. Если вы хотите установить VeraCrypt на компьютер как обычную программу, выбирайте самую первую строчку в разделе «Windows». Ссылка начинается со слов «VeraCrypt Setup». Если вам больше по душе портативная версия (например, вы намерены держать VeraCrypt на флешке, или просто вам не хочется, чтобы VeraCrypt оставлял какие-то следы на вашем компьютере), выбирайте вторую строчку. Ссылка начинается со слов «VeraCrypt Portable». В этой статье я буду использовать иллюстрации для портативной версии (отличия от установочной минимальны).

2. Запустите установку. Вам предложат выбрать язык.

Выбирайте и нажимайте «ОК».

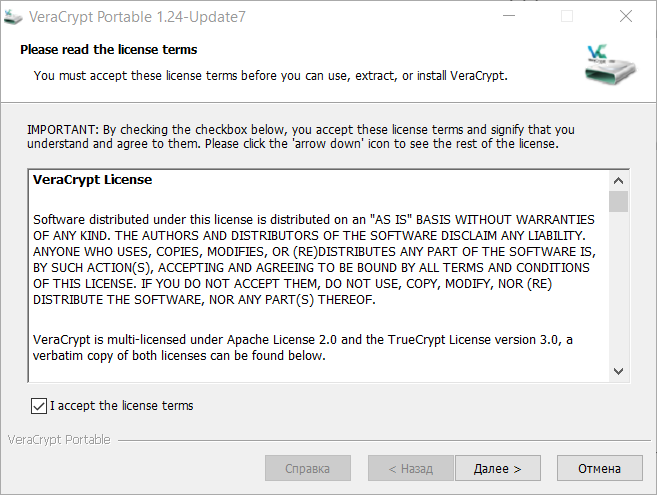

3. Окно с лицензионным соглашением.

Поставьте галочку в поле «I accept the license terms» и нажмите кнопку «Далее».

4. Куда распаковать файлы? (Помните, это портативная версия, потом эту папку можно будет перенести куда захотите).

Выберите папку и нажмите кнопку «Извлечь». Когда всё завершится, VeraCrypt торжественно сообщит «Все файлы успешно извлечены в указанное целевое место». Нажмите кнопку «ОК».

5. VeraCrypt предложит сделать пожертвование разработчикам («Please consider making a donation»). Если хотите помочь прямо сейчас, нажмите кнопку «Помочь…», в противном случае кнопку «Готово».

Откроется папка с файлами VeraCrypt.

6. Чтобы стартовать программу, запустите файл .exe:

- VeraCrypt, если у вас 32-битная операционная система,

- VeraCrypt-x64, если у вас 64-битная операционная система.

Не знаете, какая у вас операционная система? Нажмите правой кнопкой мыши на кнопку «Пуск», выберите в меню «Система» и обратите внимание на характеристики устройства.

Основные возможности программы Vera Crypt

- Создает виртуальный зашифрованный диск в файле и монтирует его как реальный диск;

- Шифрует весь раздел или устройство хранения, например USB-накопитель или жесткий диск;

- Шифрует раздел или диск, на котором установлена Windows (предзагрузочная аутентификация);

- Шифрование осуществляется автоматически, в реальном времени (на лету) и прозрачно;

- Распараллеливание и конвейерная обработка позволяют считывать и записывать данные так же быстро, как если бы диск не был зашифрован;

- Шифрование может быть аппаратно ускорено на современных процессорах;

- Обеспечивает правдоподобное отрицание на случай, если злоумышленник заставит вас раскрыть пароль: скрытый том (стеганография) и скрытая операционная система;

- Более подробную информацию о функциях VeraCrypt можно найти в официальной документации.

Instructions for Signing and Packaging VeraCrypt for Windows:

First, create an environment variable ‘WSDK81’ pointing to the Windows SDK

for Windows 8.1 installation directory.

The folder «Signing» contains a batch file (sign.bat) that will sign all

VeraCrypt components using a code signing certificate present on the

certificate store and also build the final installation setup and MSI package.

The batch file suppose that the code signing certificate is issued by

GlobalSign. This is the case for IDRIX’s certificate. If yours is issued by

another CA, then you should put its intermediate certificates in the «Signing»

folder and modify sign.bat accordingly.

In order to generate MSI packages, WiX Toolset v3.11 must be installed.

Скрытый том и ОС

При создании тома вы указываете скрытый том. Как уже упоминалось, VeraCrypt заполнит любое пространство в томе, который вы не используете, случайными показателями, к тому же он будет соответствовать указанному вами размеру. В этом свободном пространстве работает скрытый том. По сути, вы создадите том внутри тома.

Общий процесс работает следующим образом: вы создаете стандартный том и помещаете в него некоторую конфиденциальную информацию, которую вы не возражаете, если кто-то найдет. За этим вы размещаете информацию, которую хотите защитить. Вы установите пароль для каждого, и при подключении тома введенный пароль будет определять, какой набор данных разблокирован.

Аналогичный процесс реализуется и с ОС. Загрузчик делит две установки ОС на отдельные тома. Еще раз, вы будете устанавливать разные пароли для каждого, и введенный вами пароль будет определять, какая ОС загружена.

Первоначальное конфигурирование

Открываем программу VeraCrypt, выбираем пункт Create Volume:

Скриншот №1. Создание тома

На следующем шаге программа предложит выбрать вариант шифрования. Доступно три опции:

- Программа создаст виртуальное пространство внутри одного файла. Вариант рекомендован для новичков и неопытных пользователей.

- Шифрование логического диска, который не является системным, т.е. на нем не установлена операционная система. Операция также применима и для внешних носителей информации (флэшка, внешний жесткий диск, карта памяти и т.д.).

- Зашифровать системный диск. VeraCrypt скрывает информацию на системном разделе жесткого диска от посторонних лиц. Для загрузки Windows администратору необходимо вводить пароль.

Выберем последний пункт.

Далее мастер конфигурирования предложит создать обычное, либо скрытое шифрование. В первом случае информация раскрывается при помощи пароля, а во втором — раздел с ОС становится скрытым. Другими словами, системный логический диск становится недоступен при обычном запуске компьютера. Данная опция редко используется, поэтому выбираем первый вариант:

Скриншот №2. Выбираем режим Normal

Следующий шаг — выбор области защиты. Программа скроет весь диск, либо только системный раздел. Поскольку в начале настройки будет активна только первая опция:

Скриншот №3. Скрыть системный раздел

Далее VeraCrypt предложит защитить скрытую область на жестком диске. При использовании облака данный пункт не имеет смысла, так как получить доступ к области невозможно. Поэтому оставляем «Нет».

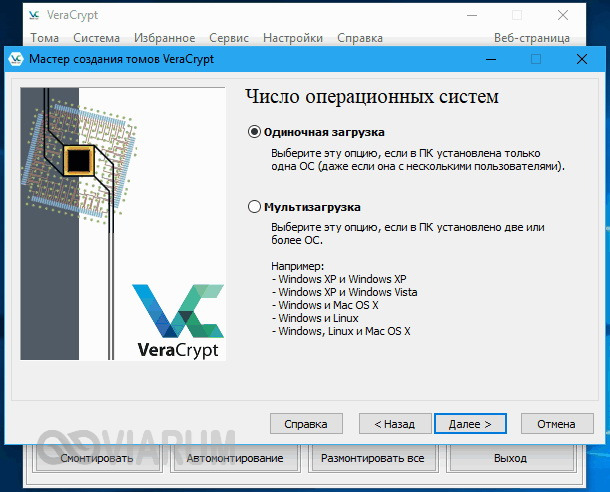

Следующий этап — выбор варианта загрузки ОС. Если установлена единственная операционная система, активируем опцию Single-boot. В противном случае — Multi-boot:

Скриншот №4. Выбор загрузки ОС

Переходим к выбору типа шифрования и хэширования: программа предлагает более 20 методов. Выберем стандартный вариант AES, а для хэша используем SHA-256:

Скриншот №5. Метод шифрации

Теперь зададим пароль для снятия защиты с диска:

Скриншот №6. Установка ключа

Пароль рекомендуется составлять по следующим правилам: минимум 20 символов, наличие заглавных и прописных букв латинского алфавита, а также спецсимволов и цифр.

Важно! Строка, выделенная зеленым цветом на изображении, показывает придуманный пароль. Если желаете проверить введенные символы — активируйте опцию

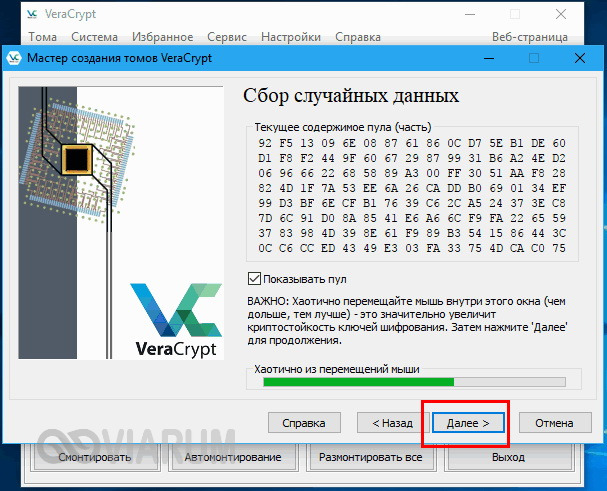

После подтверждения на мониторе пользователя появится анимационное изображение из хаотично передвигающихся элементов:

Скриншот №7. Повышение криптостойкости ключа

Перемещаем мышь случайным образом внутри области, отмеченной красным прямоугольником на скриншоте. При этом будут созданы случайные элементы, которые повысят надежность шифрования данных. Проводим данные действия, пока полоска внизу меню не заполнится. На скриншоте она подчеркнута зеленой линией.

Важно! Рекомендуется полностью заполнить полоску, чтобы получить криптостойкий ключ. После генерации ключа на экране появится часть сгенерированных элементов защиты:

После генерации ключа на экране появится часть сгенерированных элементов защиты:

Скриншот №8. Cгенерированные элементы защиты

Если администратор желает просмотреть сгенерированную часть, выбираем пункт, отмеченный красной стрелкой на изображении.

Поскольку носитель или загрузчик программы может быть повреждён, на следующем шаге VeraCrypt предложит создать диск для восстановления.

Скриншот №9. Диск для восстановления

Выбираем путь для сохранения образа носителя. Указываем метод записи на внешний носитель: флэшка или DVD-диск.

На этом настройка завершена. Следующий этап — тестирования заданных параметров.