История truecrypt. недоказуемость криптоконтейнеров

Содержание:

- Что такое VeraCrypt

- Шифрование диска BitLocker

- Как установить и пользоваться TrueCrypt

- Настройка безопасной работы TrueCrypt

- Установка TrueCrypt.

- Секрет 2. Удаляйте данные об открытых файлах и документах.

- Руководство пользователя TrueCrypt на русском языке

- История создания VeraCrypt

- Verifying the integrity

- [править] TrueCrypt и I2P

- Восстановление заголовка тома TrueCrypt.

- Requirements for Building TrueCrypt for Windows:

- Правдоподобное отрицание причастности (Plausible Deniability)

- FreeOTFE

- AxCrypt

- Creating a hidden volume

- Секрет 5. Никогда не оставляйте неиспользуемые криптоконтейнеры смонтированными.

- Accessing a TrueCrypt or VeraCrypt container using cryptsetup

- Интернет-аптека с наркотиками

- Основная информация о программе

- Секрет 1. Оградите криптоконтейнеры от антивируса.

Что такое VeraCrypt

VeraCrypt является программным дополнением в виде бесплатного и открытого проекта. Его создали в 2013-ом году как форк TrueCrypt.

С момента завершения поддержки шифровальной программы VeraCrypt больше не обновлялся.

В дополнении применяют такие шифровальные алгоритмы как AES, Serpent, Twofish, Camellia, Кузнечик и возможны их комбинации.

Режим шифрования – XTS.

VeraCrypt нацелена на поддержку одновременной работы на многопроцессорных и многоядерных системах, при этом эффективно задействует аппаратное ускорение шифрования, которое имеется на процессорах с реализацией инструкции AES-NI, с целью повышение общих показателей производительности.

С 2015-го года утилита лицензирована под Apache License 2.0.

Данный форк основывается на исходные коды TrueCrypt, поэтому он подчиняется всем положениям TrueCrypt License 3.0.

Шифрование диска BitLocker

Если шифрование устройств не включено, или вы хотите более мощное и гибкое решение для шифрования, позволяющее шифровать и внешний жесткий диск и USB-флешки — вам нужно использовать BitLocker. BitLocker — инструмент шифрования встроенный в некоторые редакции Windows и получивший множество положительных отзывов. Тем не менее, редакции Windows с BitLocker имеют достаточно высокую стоимость.

Если у вас уже есть профессиональная редакция Windows 10, то вам достаточно вписать «BitLocker» в поиске меню Пуск для запуска. Если вы обновлялись с предыдущих версий Windows профессиональной редакции, то при обновлении до Windows 10 вы получите BitLocker обязательно.

Если же у вас не профессиональная версия Windows 10, то обновление на момент написания статьи будет стоить 99$.

Как установить и пользоваться TrueCrypt

Поскольку сейчас ничто не мешает устанавливать и пользоваться шифровальным приложением, рассмотрим более подробно, как начинать работу с ним и что для этого требуется.

Распаковка происходит следующим образом:

- скачать архив с русскоязычным управлением;

- распаковать все файлы и указать место расположения в папку с программой TrueCrypt;

- запустить приложение, зайти в Настройки и выбрать соответствующий язык пользования.

Когда инсталляция и все предварительные настройки завершены, запускаем саму программу и первая операция – это создание тома с помощью специального Мастера.

Вам будет предложение несколько вариантов, как показано на рисунке ниже:

Рекомендуется выбрать вариант зашифрованного файлового контейнера (криптоконтейнер), поскольку такой способ – самый простой и удобный для новичка, который впервые пользуется программой.

Далее вы выбираете, какой том ходите создать – обычный или скрытый. Под каждым есть описание, чтобы понять суть создаваемого диска данных. Выберите тот вариант, который подходит именно под ваши потребности и нужды.

Далее указываете адрес размещения тома – на каком диске и в какой папке он будет храниться.

Но тут нужно точно указать и сам файл, поскольку это соответствует выбранному нами для создания файловому контейнеру.

Нажимаете на кнопку Файл, вводите желаемое имя и сохраняете

Важно указать расширение .tc

Теперь настраиваем параметры на шифрование системного диска. Тут ограничиваемся стандартными настройками, которые предлагает сама программа.

Укажите размер зашифрованного тома, чтобы все данные, которые вы желаете хранить в нем, поместились.

Придумайте самый надежный пароль для защиты файлового контейнера от постороннего доступа. Следуйте рекомендациям из диалогового окна.

Когда будет происходить этап форматирования, высветится команда, чтобы перемещать мышь по окну для генерации случайных данных – это специальная процедура, повышающая стойкость шифрования.

Потом нажимаете кнопку Разместить и увидите готовый том. Можете выходить из программы.

Настройка безопасной работы TrueCrypt

Задача TrueCrypt − защищать ваши данные от третьих лиц, с чем он отлично справляется. Однако настройки TrueCrypt «по умолчанию» направлены на комфортную работу пользователей в ущерб безопасности. Поэтому мы рекомендуем поставить удобство на второе место и взвешенно подойти к вопросу настроек безопасности.

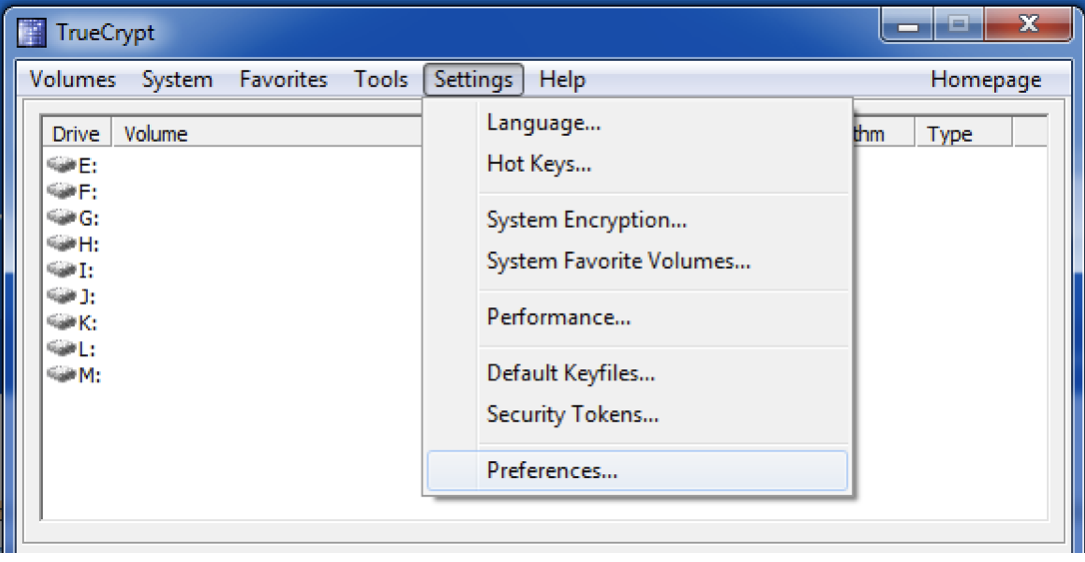

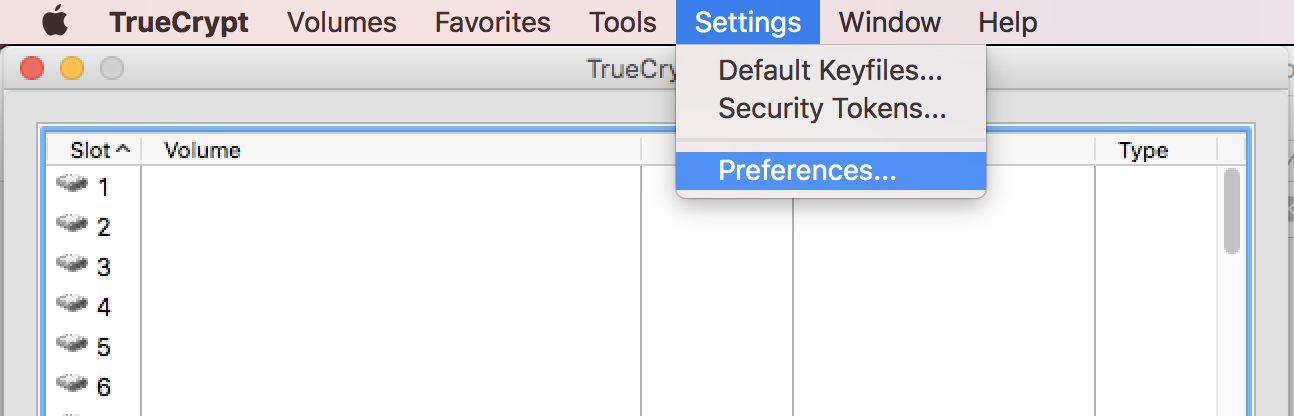

Первым делом откройте окно настроек.

В меню программы выберитеSettings > Preferences.

Settings > Preferences.В настройках вам нужна первая вкладка — Security.

Linux

Settings > Preferences.В настройках вам нужна первая вкладка — Security.

В открывшемся окне настроек рекомендуем активировать две опции.

Первая — Wipe cached password on exit (Windows) / Wipe after TrueCrypt windows has been closed (macOS). Кэшированные пароли во время работы криптоконтейнера находятся в оперативной памяти, что позволяет «на лету» шифровать и расшифровывать данные. Если эта опция активирована, то при выходе из программы TrueCrypt они будут принудительно удаляться из памяти компьютера.

Вторая рекомендуемая опция — Auto-dismount volume after no data has been read/written to it for 60 minutes.При выборе этой опции криптоконтейнеры будут автоматически демонтироваться (отключаться) при отсутствии активности в течение 60 минут.

Если ваша работа связана с риском, и никак нельзя допустить злоумышленников к зашифрованной информации, мы рекомендуем установить этот показатель на 2 минуты

Когда недоброжелатели придут и схватят вас, то, даже лежа на ковре со связанными руками, вы сможете на две минуты отвлечь их внимание

Через две минуты ваши криптоконтейнеры демонтируются сами, без какой-либо возможности восстановить к ним доступ. Кэшированная версия ключа будет надежно удалена из оперативной памяти. После этого даже самый современный криминалистический софт окажется бессилен.

Очень важно! Убедитесь, что опция Wipe after volume TrueCrypt has been auto-dismounted активирована. Именно она отвечает за удаление кэша ключа после автоматического размонтирования криптоконтейнера

Совет

Обязательно установите время автоматического демонтирования криптоконтейнеров. Для обычных пользователей мы рекомендуем устанавливать таймер на 60 минут, для работающих с особо ценной информацией — на 2 минуты.

Установка TrueCrypt.

Качаем с сайта http://www.truecrypt.org/downloads.php

Распаковываем:

$ tar xfz truecrypt-6.1a-ubuntu-x86.tar.gz

Устанавливаем:

# ./truecrypt-6.1a-setup-ubuntu-x86 TrueCrypt 6.1a Setup ____________________ Installation options: 1) Install truecrypt_6.1a-0_i386.deb 2) Extract package file truecrypt_6.1a-0_i386.deb and place it to /tmp To select, enter 1 or 2: 1 Before you can use, extract, or install TrueCrypt, you must accept the terms of the TrueCrypt License. Press Enter to display the license terms... ......Читаем лицензионное соглашение......... Do you accept and agree to be bound by the license terms? (yes/no): yes Running package installer... (Чтение базы данных... на данный момент установлено 20033 файлов и каталогов.) Подготовка к замене пакета truecrypt 6.1a-0 (используется файл /tmp/truecrypt_6.1a-0_i386.deb)... Распаковывается замена для пакета truecrypt ... dpkg: зависимости пакетов не позволяют настроить пакет truecrypt: truecrypt зависит от dmsetup, однако: Пакет dmsetup не установлен. truecrypt зависит от libsm6, однако: Пакет libsm6 не установлен. truecrypt зависит от libgtk2.0-0, однако: Пакет libgtk2.0-0 не установлен. dpkg: не удалось обработать параметр truecrypt (--install): проблемы зависимостей -- оставляем не настроенным При обработке следующих пакетов произошли ошибки: truecrypt Error: TrueCrypt installation failed

Мда… ошибки… Пробуем удовлетворить зависимости:

# apt-get install dmsetup Чтение списков пакетов... Готово Построение дерева зависимостей Reading state information... Готово Возможно, для исправления этих ошибок вы захотите воспользоваться `apt-get -f install': Пакеты, имеющие неудовлетворённые зависимости: truecrypt: Зависит: libsm6 но он не будет установлен Зависит: libgtk2.0-0 но он не будет установлен E: Неудовлетворённые зависимости. Попытайтесь выполнить 'apt-get -f install', не указывая имени пакета, (или найдите другое решение).

Так и делаем:

# apt-get -f install

Все, процесс инсталляции закончен. Начинаем эксперименты.

Секрет 2. Удаляйте данные об открытых файлах и документах.

Вы, наверное, замечали, что Microsoft Word сохраняет информацию о названиях открытых документов. Аналогичным образом работают и Pages в macOS, и иные офисные программы, медиапроигрыватели сохраняют название видео, программы для просмотра изображений – названия картинок.

К этим данным можно получить доступ, даже когда криптоконтейнер демонтирован. Подобным образом работает софт для проведения криминалистического анализа. В случае с документами совет простой: создавайте названия, не выдающие содержание, по крайней мере, для самых важных документов.

Совет

Для важных документов создавайте названия, не выдающие их содержание и важность.

У нас целый раздел будет посвящен безопасной работе с документами, где мы поговорим и о метаданных, и о макросах, и об информации, сохраняемой на компьютере при открытии документа. Экстренно удалить данные о просмотренных документах можно при помощи приложения Panic Button (информация на 2021 год — проект официально закрыт). Для этого в настройках удаляемых данных выберите удаление информации о просмотренных документах. При активации программы будет удалена информация обо всех просмотренных документах Microsoft Office и других популярных редакторах.

Совет

Очищайте информацию о просмотренных документах, особенно если речь идет о важных документах.

В случае с картинками все немного интереснее, так как сохраняются миниатюры (thumbnails) просмотренных картинок. Так в свое время был осужден педофил, хранивший все компрометирующие материалы в криптоконтейнерах, но не знавший, что миниатюры всех открытых картинок сохраняются в незашифрованном виде и могут быть просмотрены любым мало-мальски грамотным специалистом. Эти миниатюры и стали главным доказательством в его уголовном деле.

Один из популярных в России учебников по криминалистике содержит пример с фальшивомонетчиками, погоревшими на все тех же миниатюрах. Вы можете посмотреть миниатюры, которые сохранились у вас, по адресу: %userprofile%\AppData\Local\Microsoft\Windows\Explorer (Windows 7, 8, 10).

Как решать эту проблему? Вы можете просто удалить миниатюры, и лучше при помощи шредера, так как обычное удаление всегда оставляет возможность их восстановить. Не забывайте и про резервные копии, где удаленные миниатюры могут сохраниться, обязательно отключайте теневые копии Windows.

Совет

Очищайте информацию о просмотренных изображениях.

В Windows есть возможность полностью отключить создание миниатюр, мы расскажем об этом в главе, посвященной защите от криминалистического анализа. Однако это не исключит сохранение названий просматриваемых изображений.

Руководство пользователя TrueCrypt на русском языке

Как пользоваться программой, очень подробно и наглядно написано в отдельном pdf файле:

Этот файл (3) прилагается в архиве вместе с программой:Примечание: Если файл не открывается, установите бесплатную шуструю программу просмотра pdf файлов Foxit Reader.

А в самом Руководстве основное использование программы находится с 7-ой страницы: Хотя, было бы полезно рассмотреть Введение и другие разделы тем, кто хочет основательно разобраться в шифровании данных с помощью программы TrueCrypt.

Хотя, было бы полезно рассмотреть Введение и другие разделы тем, кто хочет основательно разобраться в шифровании данных с помощью программы TrueCrypt.

Но, начать, конечно, желательно с руководства для новичков и сначала потренироваться на создании тестовых «контейнеров» (томов) с зашифрованными данными. Один раз разобраться, понять, как это работает, но зато при необходимости можно надежно защитить конфиденциальную информацию.

История создания VeraCrypt

Основной идей было создание более безопасного, чем TrueCrypt, решения. Например, в TrueCrypt использовалась довольно посредственная генерация ключа, по мнению экспертов, не способная обеспечить высокий уровень защиты против имеющихся в арсенале спецслужб компьютерных мощностей. VeraCrypt предложил ощутимо более устойчивое против брутфорса решение, о котором мы подробнее расскажем, когда дойдем до сравнения программ.

При «живом» TrueCrypt форки не пользовались популярностью; все изменилось, когда весной 2014 года разработчики TrueCrypt сообщили о прекращении поддержки проекта. Тогда о VeraCrypt заговорили как о надежной альтернативе TrueCrypt (хотя были и другие форки, такие как GostCrypt, CipherShed, например). Часть пользователей TrueCrypt сразу перешла на использование VeraCrypt, а часть осталась верна TrueCrypt.

Многим понравился VeraCrypt, однако нашлось и немало критиков. В сети активно поддерживалась версия, что VeraCrypt — проект спецслужб, имеющий закладки. Многие относятся к форкам с большой долей скептицизма, этого же мнения придерживаются и разработчики TrueCrypt, считая форк опасным. В основе их опасения лежит убеждение в неспособности сторонних разработчиков до конца разобраться с их кодом, и, как вы узнаете дальше, эти опасения были не напрасны.

Verifying the integrity

There are four keyfiles that the TrueCrypt developers have released.

-

- This is the first key, used only for version 1.0 and 1.0a.

- pgpdump:

-

- This key has been used for version 2.0 and later.

- pgpdump:

-

- This key has the same fingerprint as the previous key, but pgpdump reveals that it is composed differently.

- Both Foundation keys can verify the same files.

- Same creation time as the previous key, but the date can be seen in pgpdump output. Presumably this is when this file was released (the day after 4.3 was released).

-

- This file was released with version 7.2. It is actually identical with .

- It was most likely renamed to avoid attention to the Foundation, so that people would focus on the message that was released along with 7.2, and not the authors.

This is all very interesting, but let’s get on to verifying the signature files.

Importing keys

You can import too, if you’d like.

Alternatively, you can import the keys from a key server directly (via HKP protocol), using the id from the keyfile you verified previously:

Verify the files

Mac/Linux

I made a bash script, like so:

- Save as

- Just run to verify all files.

- Run to save the output to file.

If you want a one-liner, you can try this::

Windows

You can use this bat script:

Save it as and put it in , e.g. the Windows directory.

It can also be useful to associate .sig files with this bat script:

Save it as and associate .sig files with it. Then simply double-click a .sig file to verify it.

Repeat until all keys are gone.

[править] TrueCrypt и I2P

Главная польза программы TrueCrypt для пользователя I2P — она позволяет сохранить в зашифрованном виртуальном томе папку docroot, содержащую ваш eepsite (для этого найдите файл jetty.xml и измените там адрес вашего eppsite’a на новый, находящийся на зашифрованном томе), или ваш I2PFox, или вашу OperaTOR, или любые другие данные доступ к которым вы бы хотели оставить только себе.

Если вы перенесли на созданный TrueCrypt том свой eepsite (предварительно уничтожив его на старом месте с помощью программ вроде Eraser, разумеется), вам не потребуется перезапускать I2P после монтирования тома — сайт заработает сразу после монтирования.

Кроме того, TrueCrypt никогда не сохраняет на диске никаких данных в незашифрованном виде — такие данные временно хранятся только в ОЗУ (оперативной памяти). Даже когда том смонтирован, хранящиеся в нём данные по-прежнему остаются зашифрованными. При перезагрузке Windows или выключении компьютера том будет размонтирован, а хранящиеся в нём файлы станут недоступными (и зашифрованными). Даже в случае непредвиденного перебоя питания (без правильного завершения работы системы), хранящиеся в томе файлы останутся недоступными (и зашифрованными). Чтобы получить к ним доступ вновь, нужно смонтировать том (и правильно указать пароль и/или ключевой файл).

Более того, программе не нужно расширение, чтобы распознать «свои» файлы. Пока не будет выполнено дешифрование, раздел/устройство TrueCrypt выглядит не более чем как набор случайных данных (никакого рода «сигнатур» в нём не содержится)

Поэтому должно быть невозможно гарантированно утверждать, что раздел или устройство являются томом TrueCrypt или что они зашифрованы (при условии соблюдения требований, перечисленных в главе «Требования безопасности и меры предосторожности» «Официального русскоязычного руководства по TrueCrypt», которое можно скачать ниже). Правдоподобное объяснение наличия раздела/устройства, содержащего только случайные данные, может быть таким: вы уничтожили (стёрли с надёжным затиранием данных) содержимое раздела/устройства с помощью одной из программ, предназначенных для удаления информации с её перезаписью случайными данными (на самом деле TrueCrypt также можно использовать для надёжного стирания раздела/устройства — для этого нужно создать внутри него пустой зашифрованный раздел/том на основе устройства)

Восстановление заголовка тома TrueCrypt.

И так начнем восстановление со стандартного тома:

# truecrypt --restore-headers ./cryptofile Please select the type of volume header backup you want to use: 1) Restore the volume header from the backup embedded in the volume 2) Restore the volume header from an external backup file Select: 2 Are you sure you want to restore volume header of /home/rom/testing/cryptofile? WARNING: Restoring a volume header also restores the volume password that was valid when the backup was created. Moreover, if keyfile(s) were/was necessary to mount the volume when the backup was created, the same keyfile(s) will be necessary to mount the volume again after the volume header is restored. After you click Yes, you will select the header backup file. (y=Yes/n=No) : y Enter filename: ./testheshbackup Enter password for the header stored in backup file: Enter keyfile : testkeyfile Enter keyfile : The volume header has been successfully restored. IMPORTANT: Please note that an old password may have been restored as well. Moreover, if keyfile(s) were/was necessary to mount the volume when the backup was created, the same keyfile(s) are now necessary to mount the volume again.

Теперь аналогично восстановим заголовок скрытого тома:

# truecrypt --restore-headers ./cryptofile Please select the type of volume header backup you want to use: 1) Restore the volume header from the backup embedded in the volume 2) Restore the volume header from an external backup file Select: 2 Are you sure you want to restore volume header of /home/rom/testing/cryptofile? WARNING: Restoring a volume header also restores the volume password that was valid when the backup was created. Moreover, if keyfile(s) were/was necessary to mount the volume when the backup was created, the same keyfile(s) will be necessary to mount the volume again after the volume header is restored. After you click Yes, you will select the header backup file. (y=Yes/n=No) : y Enter filename: ./testheshbackup Enter password for the header stored in backup file: Enter keyfile : ./testkeyfile1 Enter keyfile : The volume header has been successfully restored. IMPORTANT: Please note that an old password may have been restored as well. Moreover, if keyfile(s) were/was necessary to mount the volume when the backup was created, the same keyfile(s) are now necessary to mount the volume again.

И вновь проверим данные. Мда… Скрытый том восстановился и все файлы в нем сохнанены и пароль старый. А вот стандартный том, что то не монтируется. Может быть ошибся с паролем, попробуем востановить снова. Ну вот, после второй попытки все встало на свои места. Мы выяснили, что если мы напутаем с паролем, то восстановить заголовок удастся, а вот расшифровать не получится, но это поправимо

Requirements for Building TrueCrypt for Windows:

- Microsoft Visual C++ 2008 SP1 (Professional Edition or compatible)

- Microsoft Visual C++ 1.52 (available from MSDN Subscriber Downloads)

- Microsoft Windows SDK for Windows 7 (configured for Visual C++)

- Microsoft Windows Driver Kit 7.1.0 (build 7600.16385.1)

- RSA Security Inc. PKCS #11 Cryptographic Token Interface (Cryptoki) 2.20

header files (available at ftp://ftp.rsasecurity.com/pub/pkcs/pkcs-11/v2-20) - NASM assembler 2.08 or compatible

- gzip compressor

IMPORTANT:

The 64-bit editions of Windows Vista and later versions of Windows, and in

some cases (e.g. playback of HD DVD content) also the 32-bit editions, do not

allow the TrueCrypt driver to run without an appropriate digital signature.

Therefore, all .sys files in official TrueCrypt binary packages are digitally

signed with the digital certificate of the TrueCrypt Foundation, which was

issued by a certification authority. At the end of each official .exe and

.sys file, there are embedded digital signatures and all related certificates

(i.e. all certificates in the relevant certification chain, such as the

certification authority certificates, CA-MS cross-certificate, and the

TrueCrypt Foundation certificate). Keep this in mind if you compile TrueCrypt

and compare your binaries with the official binaries. If your binaries are

unsigned, the sizes of the official binaries will usually be approximately

10 KB greater than sizes of your binaries (there may be further differences

if you use a different version of the compiler, or if you install a different

or no service pack for Visual Studio, or different hotfixes for it, or if you

use different versions of the required SDKs).

Правдоподобное отрицание причастности (Plausible Deniability)

К методам правдоподобного отрицания причастности в случае с TrueCrypt относятся:

- создание скрытых томов;

- создание скрытых ОС

А также тот факт, что пока не будет произведено дешифрование раздела или устройства, никто не сможет гарантировано утверждать, что эти тома (устройства, разделы) являются томами TrueCrypt.

Но я лично отношусь к скрытым томам и ОС несколько негативней, чем к использованию файловых криптоконтейнеров. Объясню почему, хотя я об этом уже упоминал.

Все дело в том, что в случае с простыми томами гораздо проще полностью скрыть факт использования TrueCrypt. А это означает то, что в случае, если к вам придут «гости», шансов сохранить конфиденциальную информацию выше, чем если бы факты говорили о том, что вы вообще применяете ТруКрипт. А ведь в случае со скрытой ОС и томами – эти факты на лицо:

- обязательно наличие установленной версии ПО;

- дозагрузочная аутентификация (в случае со скрытой ОС)

И, поверьте, если у вас обнаружат ТруКрипт (особенно если вы подозреваетесь в каких-то киберпреступлениях), то вас будут пытать на предмет присутствия скрытых томов или ОС. Пытать будут очень умело и больно. Возможно будут еще и шантажировать, угрожать. И вы не то что все пароли и явки выдадите, но и вспомните, как звали дедушку Сталина. Посему, лучше вообще скрыть факт использования данного ПО.

Есть, конечно, множество различных вариаций правдоподобного отрицания (например, те, о которых я упоминал ранее, типа хранение личного порно или интимных фото во внешнем контейнере для отвода глаз и т.п.). Но я повторюсь, если к вам придут целенаправленно, то вас «расколят» однозначно.

Во всех остальных случаях, варианты правдоподобного отрицания причастности вполне жизнеспособны. Более подробно об этом, с конкретными примерами, вы можете ознакомиться все в том же официальном руководстве TrueCrypt.

FreeOTFE

FreeOTFE – бесплатное криптографическое ПО (расшифровывается как «Free On-The-Fly-Encryption», т.е. «свободное шифрование на лету») с открытым исходным кодом для создания файловых и дисковых криптоконтейнеров.

Ключевой особенностью данной программы является то, что она поддерживает зашифрованные Linux-форматы (напр., dm-crypt, LUKS, Cryptoloop), что позволяет читать такие тома в операционных системах семейства Windows. Есть сведения, что FreeOTFE поддерживает и формат TrueCrypt (ни подтвердить, ни опровергнуть это я не могу, т.к. не пользовался этим ПО).

FreeOTFE умеет создавать скрытые криптоконтейнеры. Имеется поддержка многих алгоритмов шифрования + возможность добавления новых (модульная структура).

Вывод: программа интересная, со своими уникальными «фишками», но пользоваться ей на регулярной основе я бы, наверное, не рекомендовал.

Это были бесплатные программы для шифрования (кроме условно-бесплатного BitLocker). Давайте теперь рассмотрим коммерческие решения.

AxCrypt

AxCrypt – бесплатное ПО с открытым исходным кодом. Поддерживаются только ОС семейства Windows (включая «восьмерку»). В Linux-системах есть возможность запускать программу под Wine. AxCrypt интегрируется в проводник Windows. Есть поддержка русского языка.

На данный момент в приложении используется только один алгоритм шифрования – AES-128 (считается слабоватым). Зашифрованные файлы имеют расширение .aхx и собственную иконку. Отсюда следует, что скрыть факт использования AxCrypt не представляется возможным.

Программа хоть и бесплатная, но есть один важный нюанс! Она поставляется как ad-supported, т.е. с поддержкой рекламы.

Но, не спешите расстраиваться. Рекламы нет в самом приложении (как, например, в скайпе), она есть только в установщике – то есть это те самые пресловутые «галочки», которые если не снять, то установится дополнительное никому не нужное рекламное ПО (в данном случае от сети OpenCandy или Softonic).

Также не спешите ругать за это разработчиков, ведь они честно обо всем предупреждают на странице скачивания. Кроме того, если при установке снять галочку, то скрыто ничего не установится.

Запрет установки нежелательных программ при помощи AppLocker в данном случае будет неэффективен. Если вы забудете снять отметку с чекбокса, то посторонний софт проникнет на ваш ПК. А вот утилита Unchecky обязательно предупредит об этом и сама снимет все «левые» галочки.

И еще один момент: из-за наличия в установщике adware‑модуля, некоторые антивирусы могут блокировать установку AxCrypt.

Помимо полной установки (с рекламным модулем) существуют и «чистые», но несколько ограниченные версии:

- AxCrypt2Go – портативная версия с ограниченным функционалом

- AxDecrypt – портативная версия, которая способна только расшифровывать созданные ранее axx-файлы.

Из особенностей программы можно отметить возможность создания саморасшифровывающихся файлов, что позволяет дешифровать их без установки AxCrypt (зашифровали файлы => отправили другу => сказали пароль => он их дешифрует без установки дополнительного ПО). Эта особенность, как и сама прога в целом, напоминает создание обычных запароленных архивов.

AxCrypt достаточно популярна за рубежом. Имеет более 3 млн. пользователей, а также множество различных наград и высоких рейтингов от авторитетных ресурсов. Об этом можно почитать на официальном сайте.

Вывод: программа выполняет свои прямые задачи, проста и удобна (файлы и папки можно зашифровать/дешифровать, что называется «в один клик», благодаря интеграции в контекстное меню), но до функционала TrueCrypt она совершенно не дотягивает. Даже близко. Рекомендуется только для бытового применения.

First, create a normal outer volume as described in .

Map the outer volume to :

# truecrypt -N 1 /dev/sda1

Create a hidden truecrypt volume in the free space of the outer volume:

# truecrypt --type hidden -c /dev/sda1

You need to use another passphrase and/or keyfile here than the one you used for the outer volume.

Unmap the outer truecrypt volume and map the hidden one:

# truecrypt -d /dev/sda1 # truecrypt -N 1 /dev/sda1

Just use the passphrase you chose for the hidden volume and TrueCrypt will automatically choose it before the outer.

Create a file system on it (if you have not already) and mount it:

# mkfs.ext4 /dev/mapper/truecrypt1 # mount /dev/mapper/truecrypt1 /media/disk

Map and mount the outer volume with the hidden write-protected:

truecrypt -P /dev/sda1 /media/disk

Секрет 5. Никогда не оставляйте неиспользуемые криптоконтейнеры смонтированными.

Это сложно назвать полноценным секретом, скорее совет. Но поверьте, об этом забывает большинство пользователей, когда переходят к полноценному использованию криптоконтейнеров.

Вы должны завести у себя привычку: прекратили использование смонтированного криптоконтейнера, сразу демонтируйте его. Сразу, даже если у вас включена опция автоматического демонтирования критоконтейнера по истечении определенного срока, не стоит ждать. Это должно быть отработано до автоматизма.

Демонтируйте криптоконтейнер сразу после завершения его использования.

Если вы отошли от своего компьютера, у вас не должно оставаться смонтированных криптоконтейнеров, это очевидно и банально, это все понимают и также успешно затем забывают об этом.

Accessing a TrueCrypt or VeraCrypt container using cryptsetup

Since version 1.6.7, supports opening TrueCrypt and VeraCrypt containers natively, without the need of the or package. Use the following command as a guideline.

$ cryptsetup --type tcrypt open container-to-mount container-name

To mount a VeraCrypt cointainer, you must use the option alongside . If using a custom Personal Iteration Multiplier (PIM), use the option to be promoted for the PIM.

Replace with the device file under or the path to the file you wish to open. Upon successful opening, the plaintext device will appear as , which you can like any normal device.

If you are using key files, supply them using the option, to open a hidden volume, supply the option and for a partition or whole drive that is encrypted in system mode use the option.

See for more details and all supported options.

Automounting using /etc/crypttab

Since version 206, systemd supports (auto)mounting TrueCrypt containers at boot or runtime using .

The following example setup will mount in system encryption mode as soon as is accessed using systemd’s automounting logic. The passphrase to open the volume is given in . Note that the device file given in needs to be the one from and not, for example, from for automounting logic to kick in. Other than that you can still reliably identify the encrypted volume itself inside of using device file names from .

/etc/crypttab

truecrypt-volume /dev/sda2 /etc/volume.password tcrypt-system,noauto

For a standard truecrypt volume, use tcrypt instead of tcrypt-system. And for a hidden one, use tcrypt-hidden. For a veracrypt volume, use tcrypt-veracrypt alongside tcrypt.

/etc/fstab

/dev/mapper/truecrypt-volume /mnt/truecrypt-volume auto noauto,x-systemd.automount 0 0

Instead of auto, you can put directly your filesystem, and put usual mount options. It is useful with NTFS for mounting as a normal user.

See for more details and options supported.

Интернет-аптека с наркотиками

Securstar нервно отреагировала на появление TrueCrypt, который стал бесплатным конкурентом. Вилфрид Хафнер утверждал, что программа была построена на основе решения, созданного Полем Ле Руа для его компании. Однако, он не был в состоянии этого доказать, потому что разработчики TrueCrypt никогда не раскрывали свою личность, так что не было кого преследовать.

В последующие годы программа по-прежнему разрабатывалась анонимно и финансировалась из неизвестного источника. Им мог быть Поль, который в то же время нажил состояние на преступной деятельности.

После официального завершения работы над программным обеспечением для шифрования, Поль Ле Руа начал разрабатывать приложения для онлайн-казино, но разбогател благодаря сети сомнительными интернет-аптек, которые продавали лекарства по рецепту, в большинстве, вероятно, наркотические средства.

Использование сетей, а также защищенных соединений, облегчало продажу законных, с формальной точки зрения, наркотиков. Как установила агентство по борьбе с наркотиками DEA, бизнес принес Полю, по крайней мере, 300 млн долларов, которые он затем вложил в очередные криминальные дела, связанные с торговлей кокаином, золотом и контрабандой оружия в страны, на которые наложено эмбарго, в частности, Сомали и Иран.

Всё это время Поль скрывал свою личность не только с помощью электронных средств, но также под несколькими паспортами. Тем не менее, это не спасло Поля Ле Руа от американского правосудия.

Агенты DEA обманули Поля осенью 2012 года и заманили в ловушку Либерии, откуда он был перевезен в США. Предполагаемый создатель TrueCrypt в настоящее время сотрудничает с агентами DEA, на что он решился, как говорит, из-за удручающей ситуации, в которой он оказался.

Основная информация о программе

- Язык: 30 языков с неполным переводом.

- Стоимость: Бесплатная.

- Версия: последняя версия 7.2 от 28 мая 2014 года.

- Размер: 2,5 Мб.

- Разработчик: TrueCrypt Foundation.

- Операционная система: Windows XP, Windows Vista, Windows 7, Windows 8, MacOS, Linux.

- Процессор: Intel или AMD с тактовой частотой от 800 MHz и более, x86 (32-bit).

- Видеокарта: VGA совместимая и 3D адаптер.

- Оперативная память: 128 Мб или больше.

- Свободное место (сколько надо для работы программы): от 8 Mb.

Несмотря на то, что TrueCrypt больше не обновляется, программа все равно не сбрасывается со счетов. Поскольку программа бесплатна и содержит открытый код, ее продолжают использовать большое количество юзеров по всему миру. Как правило, если функционала TrueCrypt недостаточно, то переходят на VeraCrypt или используют похожие программы шифрования.

Секрет 1. Оградите криптоконтейнеры от антивируса.

Наверное, каждый из вас слышал историю о конфликте Лаборатории Касперского и Агентства Национальной Безопасности США. Результатом его стал подрыв доверия к продуктам Лаборатории и отказ от них не только в США, но и в других странах.

Краткая суть такова: антивирус Касперского был установлен на компьютере хакера, работавшего с АНБ (по иным данным, на компьютере сотрудника АНБ). Антивирус передал с компьютера в Лабораторию Касперского файлы, содержащие государственные тайны. Это подтвердил и владелец Лаборатории Касперского Евгений Касперский, а вот далее версии расходятся. Согласно данным АНБ, эти файлы были переданы российским спецслужбам, согласно данным Лаборатории Касперского, данные были незамедлительно удалены.

Большинство антивирусов может передать на сервера компании любой подозрительный файл, документ или программу с компьютера, это необходимо для защиты пользователей и обнаружения новых угроз. В случае с криптоконтейнером, после его монтирования, антивирус просканирует содержимое и может отправить в руки специалистов любой файл, который посчитает опасным. Защита от данной угрозы – важная часть безопасной работы с криптоконтейнерами.

Решений здесь достаточно много. Во-первых, не все антивирусы индексируют смонтированные криптоконтейнеры, иногда это можно ограничить в настройках. Во-вторых, в некоторых антивирусах можно ограничить отправку файлов на сервера (например, в случае с решениями Касперского, отключив KSN). В-третьих, некоторые антивирусы отправляют только определенные типы данных: например, Windows Defender отправляет исполняемые файлы .exe и .dll, но не отправляет документы, картинки и иные файлы. Иногда лучше вообще отказаться от антивируса.

В рамках этой главы я не могу дать вам конкретное решение, так как это сильно зависит от вашего антивируса и ценности ваших данных. Я вернусь к этому вопросу в главе, посвященной антивирусам.