7 онлайн сканеров для поиска открытых портов на сервере

Содержание:

- Основы TCP / IP

- Nmap

- LISTENING, ESTABLISHED, CLOSE_WAIT и другие состояния

- 12) MiTec Network Scanner

- Функции

- Сканеры открытых портов и айпи адресов

- Так работает Advanced IP Scanner, сканируя локальную сеть

- Зачем делать проверку открытых портов по IP онлайн

- Как осуществлять проверку

- Синтаксис IP диапазонов

- Программы, помогающие провести анализ трафика

- Использование утилиты Angry IP Scanner

- Какие порты бывают?

- Кроссплатформенные (Windows, Linux)

- Unicornscan

- TCP и UDP

- Особенности использования

- So a windows port scanner

- Обзор бесплатных программ анализа сети

- Заключение

Основы TCP / IP

Дизайн и работа Интернета основаны на Internet Protocol Suite , обычно также называемом TCP / IP . В этой системе для обращения к сетевым службам используются два компонента: адрес хоста и номер порта. Имеется 65535 различных и используемых номеров портов, пронумерованных 1..65535. (Нулевой порт не является используемым номером порта.) Большинство служб используют один или, самое большее, ограниченный диапазон номеров портов.

Некоторые сканеры портов сканируют только наиболее распространенные номера портов или порты, наиболее часто связанные с уязвимыми службами на данном узле.

Результат сканирования порта обычно делится на одну из трех категорий:

- Открыто или принято : хост отправил ответ, указывающий, что служба прослушивает порт.

- Закрытый или Denied или не слушают : Хозяин прислал ответ , указывающий , что соединение будет отказано в порт.

- Отфильтровано , удалено или заблокировано : от хоста не было ответа.

Открытые порты представляют две уязвимости, с которыми администраторам следует опасаться:

- Проблемы безопасности и стабильности, связанные с программой, ответственной за предоставление услуги — Открытые порты.

- Проблемы безопасности и стабильности, связанные с операционной системой , работающей на хосте — открытые или закрытые порты.

Отфильтрованные порты обычно не представляют собой уязвимостей.

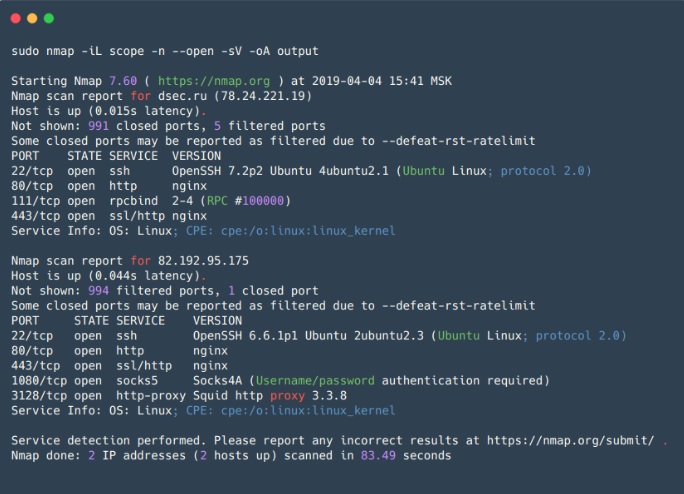

Nmap

Nmapсупер-комбайном

Плюсы:

- Быстро работает с небольшим диапазоном хостов;

- Гибкость настроек — можно комбинировать опции таким образом, чтобы получить максимально информативные данные за приемлемое время;

- Параллельное сканирование — список целевых хостов разделяется на группы, а потом каждая группа поочередно сканируется, внутри группы используется параллельное сканирование. Также разделение на группы является небольшим недостатком (см.ниже);

- Предопределенные наборы скриптов для разных задач — можно не тратить много времени на подбор конкретных скриптов, а указать группы скриптов;

- Вывод результатов — 5 различных форматов, включая XML, который может быть импортирован в другие инструменты.

Минусы:

Сканирование группы хостов — информация о каком-либо хосте недоступна, пока не закончится сканирование всей группы. Это решается установкой в опциях максимального размера группы и максимального временного интервала, в течение которого будет ожидаться ответ на запрос, перед тем, как прекратить попытки или совершить еще одну;

При сканировании Nmap отправляет SYN-пакеты на целевой порт и ожидает любого ответного пакета или наступления таймаута, в случае когда ответа нет. Это негативно сказывается на производительности сканера в целом, в сравнении с асинхронными сканерами (например, Zmap или masscan);

При сканировании больших сетей с использованием флагов для ускорения сканирования (—min-rate, —min-parallelism) может давать false-negative результаты, пропуская открытые порты на хосте

Также использовать данные опции следует с осторожностью, учитывая что большой packet-rate может привести к непреднамеренному DoS

LISTENING, ESTABLISHED, CLOSE_WAIT и другие состояния

Как вы можете увидеть в выводе команды netstat для протокола TCP доступны разные варианты состояний.

Самые популярные из них это LISTENING — означает, что порт прослушивает запущенное на данном компьютере приложение, что оно готово принять соединение, например, от другого компьютера или от другой службы, запущенной на этом же компьютере.

ESTABLISHED означает уже установленное соединение. Пример такого соединения: веб-браузер инициализировал загрузку страницы сайта и пока данные передаются по этому соединению, у этого соединения статус ESTABLISHED.

Имеются и другие виды состояний, но для наших целей они не очень важны. По большому счёту нас интересует только LISTENING, так как это означает открытые порты на нашем компьютере и возможность подключаться к нему.

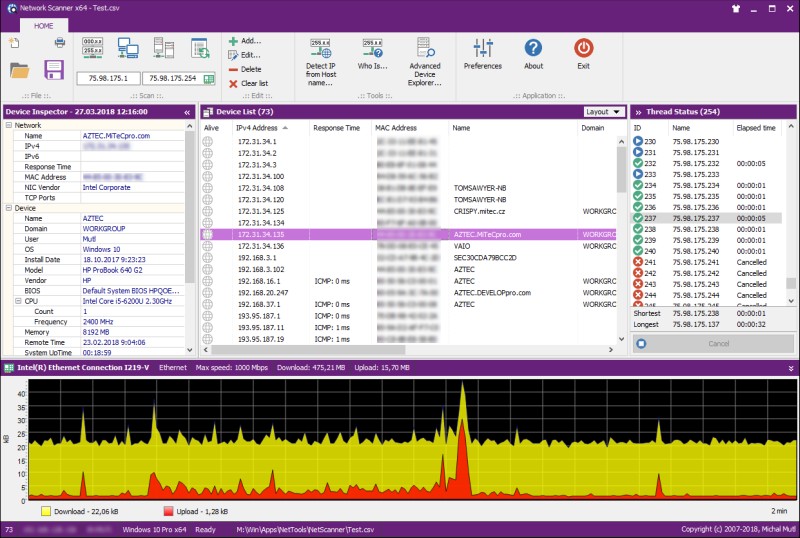

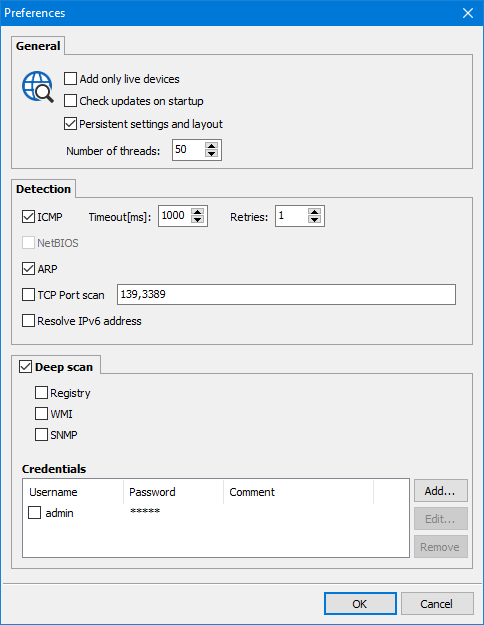

12) MiTec Network Scanner

Last but certainly not least is the MiTec Network Scanner which is supported on all versions of Windows (10, 7, 8, XP, Server 2012, 2016 etc).

It is a freeware tool that is based on Donations. Considering the effort given in developing this useful tool and the great features it has, being free is unbelievable. It has capabilities found only on commercial solutions.

What I like about this software is that you can setup the credentials of systems in the tool which can log in to remote systems and perform deep scans (of registry, using SNMP etc). In addition to that, regular port scanning and ICMP scanning can also be done for general host discovery.

So there you have it. These port scanning and network discovery tools will be a great addition to your software arsenal as a network or security professional.

Функции

Более подробно читаем тут

- Сканирование практически любых локальных вычислительных сетей на наличие разнообразных компьютеров, ноутбуков, планшетов, коммутаторов, роутеров, смартфонов и иных гаджетов.

- Возможность получить полную информацию о любом девайсе, находящемся в пределах вашей LAN.

- Переименование, изменение ip-адресов, оставление комментариев или другой полезной информации.

- Выгрузка всей информации о выбранном ПК, ноутбуке или другой техники в текстовый документ.

- Сканирование подсетей компьютеров или ноутбуков, в том числе и виртуальных.

- Использование стандартных для операционной системы инструментов, как Tracert, Ping и других полезных утилит.

- Возможность тщательной настройки точности и скорости сканирование.

- Наличие софта на сайте, избавляет от необходимости искать «левый» торрент или ссылку на файл, что нередко связано с риском подхватить вирус или троян.

- Возможность удалённого отключения или включения ПК, что облегчит работу с большими локальными сетями на предприятиях, где рабочих мест, требующих своевременного включения или выключения, очень много.

- Возможность подключения к девайсам по протоколам FTP, HTTP или даже защищённому HTTPS (что позволяет сделать далеко не каждое подобное ПО).

- Использование встроенного в ОС семейства Windows «Удалённого рабочего стола».

- Интеграция с Radmin (для работы требует установки Radmin Viewer, в противном случае данный функционал будет попросту недоступным).

- Простой и интуитивно понятный интерфейс, с которым разберётся даже полный новичок в персональных ПК и локальных сетях.

- Программа практически не нагружает ресурсы компьютеров, ноутбуков и локальной LAN в целом.

Сканеры открытых портов и айпи адресов

Использование бесплатных программ

Для сканирования Сети на сегодня существует множество бесплатных программ, которые довольно дружелюбны по интерфейсу и предоставляют при этом множество полезных инструментов. Следует заметить, что в основном они все рассчитаны на работу под ОС семейства Windows. Вот некоторые из них:

- Advanced IP Scanner v.1.4. Из всех бесплатных программ этот сетевой сканер самый быстрый, при этом он умеет не только находить ПК в режиме «онлайн», но и определять NetBIOS имя, версию ОС и MA- адрес. Также есть набор утилит, позволяющих управлять удаленным хостом.

- Advanced LAN Scanner v1.0 BETA. Подобна предыдущей программе, позволяет сканировать Сеть, но включает в себя работу с портами.

- Advanced Port Scanner v1.2. Также бесплатная программа, при помощи которой можно просканировать открытые порты удаленного хоста.

- IP-Tools v2.50. Это уже не просто обособленная программа, а набор инструментов, включающий в себя 19 утилит, позволяющих осуществлять детальный просмотр и анализ параметров локально-вычислительной Сети.

- Angry IP Scanner 2.21. Простая утилита для сканирования IP-адресов и портов.

- SuperScan 4. Довольно гибкий сканер, позволяющий в дополнение к стандартным функциям задавать тип сканирования (устанавливать флаги), о которых было написано ранее.

- NMAP (https://nmap.org). Это также целый набор инструментов, который стоит в конце списка только по той причине, что не имеет дружественного интерфейса. При этом он совмещает в себе все известные профессиональные утилиты для работы с Сетью, распространяется для всех платформ, причем как в виде сборок, так и в виде исходного кода (что позволяет писать собственные приложения с его использованием).

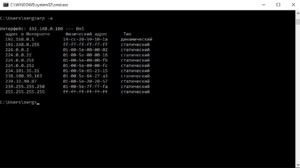

Программа для определения IP-адресов в локальной Сети

Выше уже рассматривался целый список программ, который позволяет найти и вывести IP-адреса хостов в Сети, при этом оптимальным является Advanced IP Scanner. Следует заметить, что как Windows, так и Linux в своем распоряжении имеют набор встроенных сетевых утилит, одна из которых называется «ARP — Address Resolution Protocol», или протокол определения адреса. Для того чтобы при помощи ее вывести список IP-адресов в локальной Сети, необходимо открыть командную строку (cmd или bash) и ввести команду arp -a, после чего нажать «Enter». Результатом будет таблица, содержащая NetBIOS имя, IP-адрес, MAC-адрес и способ его получения (динамический или статический).

Так работает Advanced IP Scanner, сканируя локальную сеть

Эта программа очень проста в использовании, первое, что мы увидим при запуске этой программы, — это очень большая зеленая кнопка с надписью «Исследовать». По умолчанию программа может обнаруживать все локальные подсети различных физических и виртуальных сетевых интерфейсов, установленных на нашем ПК, по этой причине у нас есть разные подсети, которые программа может проверить. Наша физическая локальная сеть соответствует адресу 10.11.1.1/24, остальной адрес — это интерфейсы VMware и Virtual Box соответственно.

После того, как мы вошли в программу и автоматически установили диапазон IP-адресов, мы можем нажать «Исследовать» и подождать несколько минут, пока процесс завершится.

Подождав несколько минут, мы можем увидеть статус различных найденных устройств, имя (имя хоста), IP-адрес, производителя, если он известен, MAC-адрес устройства и некоторые комментарии, которые мы можем оставить для себя. разные устройства.

Что особенно привлекает наше внимание, так это то, что он способен обнаруживать общие папки через Samba с нашего NAS-сервера QNAP, используя собственные учетные данные ПК для входа в него. Если мы щелкнем правой кнопкой мыши на каждом из компьютеров, мы сможем использовать компьютер, использовать «Radmin», если он установлен на удаленном компьютере, и запустить различные основные внешние сетевые инструменты, которые мы можем использовать, такие как:

Если мы щелкнем правой кнопкой мыши на каждом из компьютеров, мы сможем использовать компьютер, использовать «Radmin», если он установлен на удаленном компьютере, и запустить различные основные внешние сетевые инструменты, которые мы можем использовать, такие как:

- Пинг

- Tracert

- Telnet

- SSH

- HTTP

- HTTPS

- Ftp

- RDP

В случае ping или tracert он автоматически откроет консоль (cmd) в Windows для использования целевого IP-адреса, например, если мы используем HTTP или HTTPS, он запустит веб-браузер по умолчанию на нашем компьютере. В случае использования SSH или FTP он будет запускать программы, специально предназначенные для этого, кроме того, мы можем выбрать, какие программы он должен запускать при использовании этих инструментов. Наконец, мы также можем скопировать информацию, заново открыть ее, добавить в избранное, изменить имя, изменить раздел «Комментарий», и мы даже можем использовать встроенную функцию Wake on LAN, выключить ее или отменить выключение.

Ниже вы можете увидеть, что происходит при запуске сеанса FTP, а также типичный пинг на удаленный компьютер, как вы можете видеть, сам Advanced IP Scanner не интегрирует эти функции, а использует внешние программы.

В верхней части программы мы сможем получить доступ к разделу «Файл», чтобы изучить все оборудование из файла, загрузить избранное, сохранить информацию и даже распечатать информацию. Мы также можем настроить «Просмотр», развернув все, свернув все, и мы даже можем показать активное, неактивное или неизвестное.

Что касается раздела «Конфигурация», мы можем включить возможность изучения таких ресурсов, как HTTPS, группа NetBIOS, RDP и другие, в дополнение к тем, которые уже используются по умолчанию (общие папки и принтеры, HTTP и FTP). В разделе «Другое» мы можем загружать различные клиенты SSH, Telnet, FTP и HTTP, чтобы запускать их, когда они нам нужны. Наконец, в разделе «Помощь» мы можем увидеть небольшой учебник, установить Radmin Viewer напрямую и даже сервер.

Если мы ищем IP-адреса, которые находятся в другой подсети, кроме нашей, и если брандмауэр позволяет, мы сможем увидеть список устройств, которые активны в определенный момент, как вы можете видеть ниже.

Как вы уже видели, Advanced IP Scanner — действительно полезная программа, которая позволит нам видеть все устройства, которые находятся в локальной локальной сети, а также в других сетях, кроме того, у нас есть возможность использовать различные внешние программы для используйте ping, tracert, запустите веб-браузер или клиент FTP и SSH среди многих других опций. Эта программа очень проста, но эффективна и позволит нам легко и быстро получить полный список устройств, подключенных к локальной сети.

Наконец, особенность, которая нам очень понравилась в этой программе, — это возможность запускать ее в портативном режиме, без необходимости ее установки, таким образом, нам не нужно будет устанавливать другую программу на наш компьютер.

Зачем делать проверку открытых портов по IP онлайн

Приём и передача информационных пакетов в пределах одного хоста осуществляется через порт, то есть через цифровую «платформу прибытия», которая определяет форму и степень взаимодействия компьютера и сети. Проверка порта компьютера или сайта по IP – это инструмент, который использует локальную или глобальную сеть для обнаружения и вычисления параметров точек доступа устройств подключенных к ней в режиме реального времени.

Проверка открытых портов позволит:

- Находить открытые порты – программное обеспечение находит действующие точки связи, через которые устройство получает и передаёт данные;

- Определять ОС устройства – хакеры часто используют сканеры, чтобы определять операционку пользователя и использовать её слабые точки в личных целях;

- Просматривать рабочие сервисы – через порт хоста можно смотреть, какие сервисы в данный момент используются операционной системой, а значит собрать больше данных об устройстве, подключенном к сети;

- Проверять уязвимость системы – сканер портов Windows позволит провести проверку безопасности и ликвидировать вариант осуществления атаки.

Сканирование интернета на предмет открытых портов связи с компьютером произвольного пользователя или веб-сервером отдельного сайта позволяет хакерам подготавливать и инициировать атаки, а администраторам обнаруживать и исключать возможности проникновения.

Как осуществлять проверку

Просмотрев поочередно все процессы, специалист может выявить подозрительную активность и закрыть доступ к лишним портам или удалить приложение, которое инициирует запуск процесса.

Конкретные рекомендации обычным пользователям дать в этом случае не получится, так как набор работающих процессов и приложений у всех индивидуален. Но в некоторых случаях каждый может попробовать завершить работу подозрительного процесса и посмотреть, как это повлияет на работу компьютера.

taskkill /f /t /pid 3984

В примерах был обнаружен процесс «daemonu.exe» с PID 3984, который отвечает за обновление драйверов «NVIDIA». Угрозы не представляет и будет перезапущен после перезагрузки операционной системы

Синтаксис IP диапазонов

Router Scan поддерживает несколько типов диапазонов:

1. Единичный IP адрес — всего один адрес в строке.

Пример: 192.168.1.1

2. Обычный диапазон — указываются начальный и конечный адреса, разделённые дефисом (минусом).

Пример: 192.168.10.1-192.168.10.254

— Будет просканировано 254 адреса.

Пример: 192.168.200.30-192.168.200.39

— Будет просканировано 10 адресов.

3. Диапазон с битовой маской — указывается IP адрес сети и количество фиксированных бит (маска сети), они разделяются косой чертой.

Пример: 10.10.10.0/24

— Первые 24 бита адреса не меняются, остаётся 32 — 24 = 8 свободных бит.

— Будет просканировано 28 = 256 адресов.

Пример: 172.16.0.0/12

— Первые 12 бит адреса не меняются, остаётся 32 — 12 = 20 свободных бит.

— Будет просканировано 220 = 1048576 адресов.

Подробнее о таких диапазонах можно почитать на Википедии.

4. Октетный диапазон в стиле Nmap — отдельные октеты IP адреса могут быть заданы в виде диапазонов через дефис, или в виде перечисления через запятую.

Пример: 10.0.0.1-254

— Будет просканировано 254 адреса, от 10.0.0.1 до 10.0.0.254.

Пример: 10.0.2,4.1

— Будет просканировано 2 адреса, 10.0.2.1 и 10.0.4.1.

Программы, помогающие провести анализ трафика

Анализ трафика — это сложный процесс, который должен быть известен любому профессионалу в IT-индустрии, сисадмину и другим специалистам в области. Процедура оценки передачи пакетов больше похожа на искусство, чем на элемент технического управления. Одних данных от специальных программ и инструментов тут недостаточно, необходима ещё интуиция и опыт человека. Утилиты в этом вопросе лишь инструмент, что показывает данные, остальное должен делать уже ваш мозг.

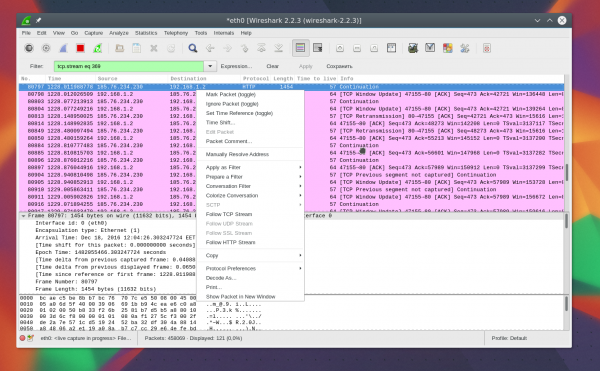

Wireshark

Wireshark — это новый игрок на рынке сетевого анализа трафика. Программа имеет довольно простой интерфейс, понятное диалоговое окно с выводом данных, а также множество параметров для настройки. Кроме того, приложение охватывает полный спектр данных сетевого трафика, потому является унитарным инструментом для анализа без необходимости добавлять в функционал программы лишние утилиты.

Wireshark имеет открытый код и распространяется бесплатно, поэтому захватывает аудиторию в геометрической прогрессии.

Возможно, приложению не хватает визуализации в плане диаграмм и таблиц, но минусом это назвать сложно, так как можно не отвлекаться на просмотр картинок и напрямую знакомиться с важными данными.

Wireshark — это программа с открытым кодом для анализа трафика ЛС

Видео: обзор программы Wireshark

Kismet

Kismet — это отличный инструмент для поиска и отладки проблем в ЛС. Его специфика заключается в том, что программа может работать даже с беспроводными сетями, анализировать их, искать устройства, которые настроены неправильно, и многое другое.

Программа также распространяется бесплатно и имеет открытый код, но сложный в понимании интерфейс немного отталкивает новичков в области анализа трафика. Однако подобный инструмент всё больше становится актуальным из-за постепенного отказа от проводных соединений. Поэтому чем раньше начнёшь осваивать Kismet, тем скорее получишь от этого пользу.

Kismet — это специальный инструмент для анализа трафика с возможностью вывода информации о беспроводной сети

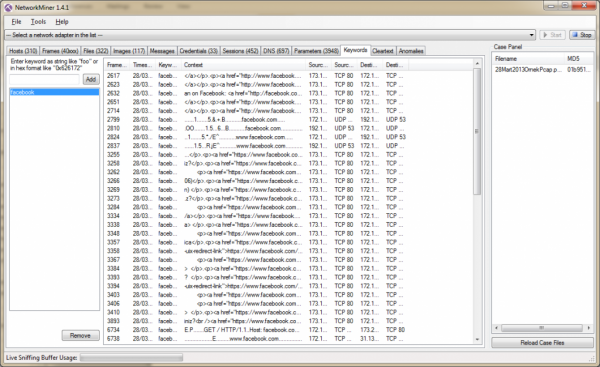

NetworkMiner

NetworkMiner — это продвинутое программное решение для поиска проблем в сети через анализ трафика. В отличие от других приложений, NetworkMiner анализирует не сам трафик, а адреса, с которых были отправлены пакеты данных. Поэтому и упрощается процедура поиска проблемного узла. Инструмент нужен не столько для общей диагностики, сколько для устранения конфликтных ситуаций.

Программа разработана только для Windows, что является небольшим минусом. Интерфейс также желает лучшего в плане восприятия данных.

NetworkMiner — это инструмент для Windows, который помогает находить конфликты и неточности в ЛС

Провести полный анализ сети можно как штатными, так и сторонними способами. А полученные данные помогут исправить возможные неполадки, недочёты и конфликты.

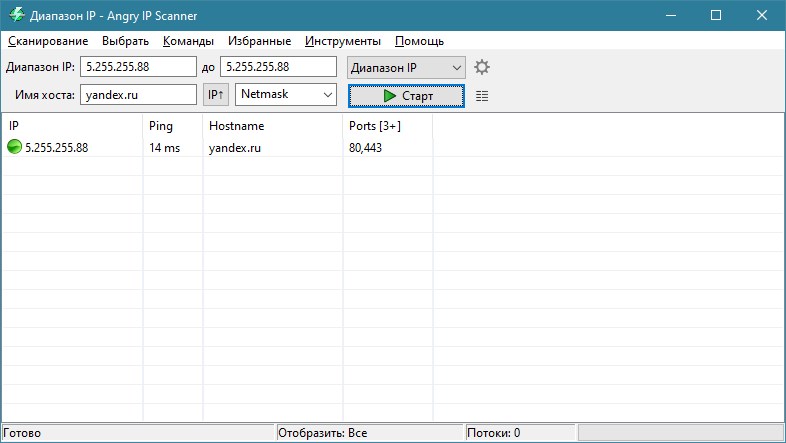

Использование утилиты Angry IP Scanner

Angry IP Scanner — это бесплатное решение по сканированию портов компьютера или сервера.

Скачать утилиту https://angryip.org/

Обращаю внимание, что для работы приложения у вас должна быть установлена Java на компьютере, где будите производить запуск вашего порт-сканера, иначе не заработает ничего

Установка Angry IP Scanner очень тривиальная ,на этом я останавливаться не буду, от вас потребуется везде нажать далее. Открываем ваш сканер портов. Я это буду делать на своем тестовом контроллере домена. Когда вы откроете свой сканер портов, у вас будет форма выбора диапазона IP адресов в вашей локальной сети. Так же вы можете указать список адресов из текстового файла.

Структура такого файла представлена на картинке, тут ip-адреса идут с новой строки.

Если вы сканируете порты у целой подсети, то вам нужно указать ее префикс (Маску). После чего нажимаем «Старт».

Наш сканер открытых портов начнет планомерно проверять каждого участника. Цветовое обозначение узлов:

- Синий цвет означает, что данный хост доступен, но для него не заданы порты сканирования, об этом так же говорит статус «Ports n/s (Not/Scan)»

- Зеленый цвет, что хост доступен и для него определены порты для сканирования

- Красный цвет — не доступен

Настроим диапазон портов, которые я бы хотел проверить на предмет их прослушивания. Для этого нажмите значок шестеренки. В открывшемся окне перейдите на вкладку порты. В поле выбора порта укажите диапазон, в моем примере, это будет диапазон от 1 до 1024. Именно его мы и будем проверять.

У вас в столбце Ports изменится значение, нажимаем кнопку «Старт».

Начинается процесс обращения к портам, хочу отметить, что сама процедура не быстрая и идет в 100 потоков, но так же у каждой операционной системы свои лимиты и тайминги. В итоге вы увидите в столбце Ports список портов, которые прослушивает ip адрес сервера, к которому было обращение. Мы таким образом определяли порты Active Directory. Angry IP Scanner имеет и дополнительные встроенные утилиты, кликните правым кликом по нужному хосту и из пункта «Открыть» вы можете увидеть их:

- Windows Shares — будет открыт проводник с сетевыми шарами сервера

- Web Browser — откроет в браузере 80 порт для данного хоста

- FTP — попробует подключиться к FTP

- Telnet

- Ping — будет открыта командная строка в которой будет запущен пинг

- Trace route — запуск в командной строке утилиты tracert

- Geo Locate

- Email sample

Еще интересным моментом у Angry IP Scanner может выступать добавление дополнительных полей. Для этого нажмите кнопку в виде параллельных палочек. В открывшемся окне с помощью стрелок переместите нужные поля. Я для примера добавил TTL и MAC Address.

При необходимости программа сканера портов легко может экспортировать полученные данные в текстовый файл для дальнейшего изучения. Сделать это можно из меню «Сканирование» или нажатие клавиш Ctrl+S.

Отчет будет выглядеть вот в такой форме.

Какие порты бывают?

Порты являются виртуальными путями, по которым информация передается от компьютера к компьютеру. Всего есть 65536 портов на выбор..

Порты 0 до 1023 — Самые известные номера портов. Наиболее популярные службы работающие на портах: база данных MS SQL (1433), почтовые услуги POP3 (110), IMAP (143), SMTP (25), веб-сервисы HTML (80).

Порты от 1024 до 49151 — зарезервированные порты; это означает, что они могут быть зарезервированные для конкретных протоколов программного обеспечения.

Порты 49152 по 65536 — динамические или частные порты; это означает, что они могут быть использованы кем угодно.

Кроссплатформенные (Windows, Linux)

В этом разделе будут описаны сканеры открытых портов, которые работают сразу на различных операционных системах, вроде Windows и Linux.

Angry IP Scanner

Бесплатный сетевой сканер, который написан на языке Java. Обладает простым интерфейсом и позволяет просканировать определенные хосты на наличие у них открытых портов, номера которых заданы в настройках программы.

nmap

Утилита nmap является одним из самых простых и доступных инструментов для сканирования открытых портов.

У данной утилиты существуют версии под все популярные операционные системы — Windows, Linux, Mac OS X, FreeBSD и его аналоги, и т. д.

Например, мы хотим исследовать открытые порты на стороне сервера yandex.ru. Выполняем команду и смотрим на результат:

recluse@hostsrv:~$ nmap yandex.ru

Starting Nmap 7.60 ( https://nmap.org ) at 2020-11-01 18:31 MSK

Nmap scan report for yandex.ru (5.255.255.70)

Host is up (0.015s latency).

Other addresses for yandex.ru (not scanned): 5.255.255.77 77.88.55.70 77.88.55.77 2a02:6b8:a::a

Not shown: 998 filtered ports

PORT STATE SERVICE

80/tcp open http

443/tcp open https

Nmap done: 1 IP address (1 host up) scanned in 4.51 seconds

Как видно из вывода программы, открытых порта оказалось два — 80 (http) и 443 (https).

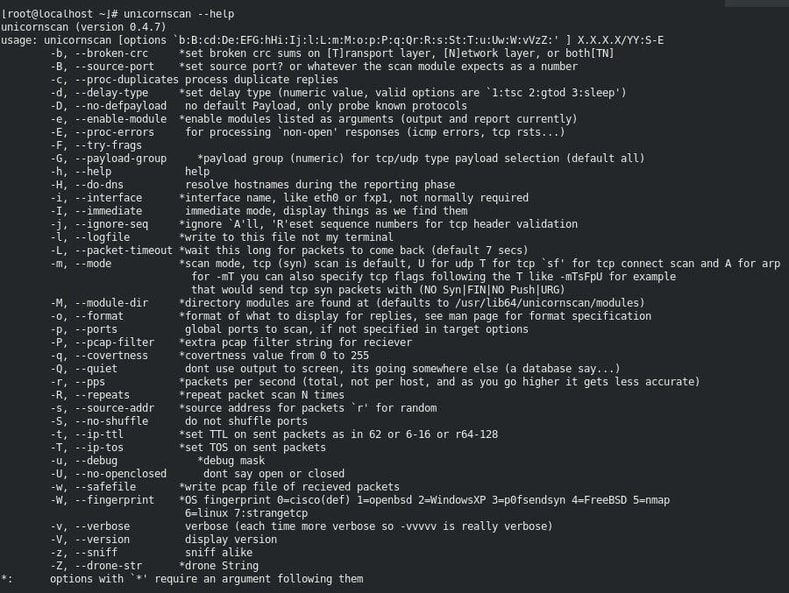

Unicornscan

Unicornscan is the second most popular free port scanner after Nmap. It’s widely known because of its asynchronous TCP and UDP scanning capabilities, along with non-common network discovery patterns that provide alternative ways to explore details about remote operating systems and services.

Unicornscan features

- Asynchronous stateless TCP scanning.

- Asynchronous UDP scanning.

- IP port scanner and service detection.

- Remote operating system detection.

- Enable multiple modules from command-line

Installing Unicornscan

The best suggestion to run Unicornscan is to grab it from the free tools included at Kali Linux distribution, although you can also install it on the most popular Linux distros:

For Ubuntu/Debian users:

Download the source code:

For Fedora users:

Unicornscan scan examples

Let’s see what Unicornscan has to offer, for this we will type:

, and we will get the full list of available options

Unicornscan uses a really simple syntax. Let’s try our first basic TCP SYN scan:

Scan multiple hosts:

Now we will scan the entire /24 range, but try to detect which one has telnet open (port 23):

And if you want to send a fake the scan source IP address you just need to add the -s argument, as you see below:

In this case, we scanned the full /24 range that belongs to www.securitytrails.com IP range, and a service detection against 80 port.

Need more unicorn examples? The old beloved man page is always there to help you:

TCP и UDP

TCP и UDP это протоколы транспортного уровня. Самое главное что вам нужно о них знать: любой из них может использоваться для передачи информации.

Кстати, про протокол TCP вы практически наверняка слышали, по крайней мере должны были встречать запись TCP/IP — эта связка протоколов очень важна для Интернета. Протокол IP отвечает за то, куда отправлять данные, а TCP отвечает за непосредственную передачу данных и проверку их целостности.

Работу протокола TCP можно представить как создание соединения между двумя компьютерами, по этому соединению передаются данные. Внутри этого соединения данные проверяются на предмет повреждения — если какая-то часть повреждена, то она отправляется повторно.

Протокол UDP тоже передаёт данные, но вместо того, чтобы создавать устойчивое соединение, внутри которого данные проверяются на целостность, он просто «пуляет» свой пакет на определённый адрес. В принципе, это и есть главное отличие между этими протоколами.

Особенности использования

Программы сканирования сети делятся на два типа: для работы с IP-адресами и для анализа портов. Подавляющее большинство программ сочетают в себе обе функции — их подробный список и принцип работы изложены здесь.

Примечательно, что наиболее известные утилиты для сканирования были разработаны хакерами. Поэтому, при помощи таких приложений, можно определить уязвимые места локальной сети и исправить проблему до того, как этим воспользуются злоумышленники.

Большинство программ выполняют поиск виртуальных «дыр» в два способа: зондирование и сканирование.

Зондирование

Это не очень оперативный, но довольно точный метод. Он подразумевает имитацию атак, которые выявят слабые места.

Сканирование

Это быстрый, но менее точный способ. Сканер определяет открытые порты и собирает связанные с ними заголовки. Полученная информация сравнивается с таблицей правил определения сетевых устройств и возможных «провалов».

Работа с IP-адресом и поиск открытых портов

Некоторые администраторы вынуждены управлять сотнями IP-адресов. Вносить такое большое количество IP в электронные таблицы очень сложно. Для этих целей и были разработаны специальные утилиты. Программа рассылает широковещательные пакеты ICMP и ждет ответа. Если программа получает пакет ICMP ECHO_REPLY, это означает, что на данный момент устройство подключено к сети по указанному IP-адресу.

Некоторые администраторы блокируют обмен ICMP-пакетами, чтобы такой опцией не воспользовались злоумышленники. В таком случае, применяется сканер портов. Программа проверяет порты каждого отдельного IP-адреса. Если порт находится в режиме ожидания или открыт, значит, по этому IP подключен компьютер.

So a windows port scanner

Yes, we are going to develop a windows port scanner using windows sockets for IPv4, its a connect() base port scanner, this will be a free port scanner that you can use, change and give.

It will be base on a console application, aka command line tool that you can run against a remoter host to check what ports are open on that host.

Port scanner tool commands:

The Port scanner tool will handle the following parameters from the command line:

- -h host : the target host we want to check its ports.

- -p : the ports that we want to check on the target host.

- -v : verbose more, show more information.

- -?: show this help.

As a base rule only the -h (target host) is a mandatory field, we will have a list of defaults port to scan, in a case that we do not get port or ports to check as a parameter to the tool.

Here is an example of open port, using the tool:

windows open port scanner

Обзор бесплатных программ анализа сети

зарекомендовала себя как анализатор пакетов высокого класса. Она может перехватывать пакеты стандартных Ethernet, PPP и VPN интерфейсов. Например, вы можете его использовать для выявления людей, которые слишком сильно загружают ваш сервер.

позволяет сканировать определенный IP-адрес или диапазон. Она сообщит обо всех открытых портах, а так же не менее интересную информацию о вероятном типе устройства и установленной операционной системе. Эта утилита поможет вам в исследовании сети и построения ее топологии. Так же требует наличия пакета WinPcap.

небольшая по размеру утилита, которая позволяет быстро просканировать диапазон IP-адресов. К сожалению, она предоставит вам меньше информации, чем Nmap. Тем не менее, утилита умеет анализировать порты и показывать ряд дополнительной информации по каждому адресу из диапазона.

При использовании подобных утилит анализа сети, необходимо помнить, что если сетевые устройства соединены между собой через свичи, а не через хабы, то через вашу сетевую карту будет проходить не весь трафик сети, а лишь та часть, которая предназначена для вашего компьютера. Это обособленно тем, что свичи умеют работать с адресами сети и перенаправлять к вам только те пакеты, которые соответствуют вашему адресу. С другой стороны стоит заметить, что если сеть организована по средствам хабов, то вы можете перехватить чужой трафик даже на своем компьютере.

Такие пакеты, как WinPcap, которые слушают проходящий трафик через вашу сетевую карту, можно использовать для разработки собственных утилит. Но, надо учитывать, что для использования созданной утилиты на других компьютерах вам придется предварительно установить сам пакет.

Предостережение: Никогда не пробуйте баловаться данными утилитами в локальной сети провайдера или в интернете, так как провайдеры могут отслеживать подобное поведение, что в случае обнаружения может привести к появлению у вас лишних проблем. И помните, что межсетевые экраны так же включают в себя модули обнаружения сканирования сетевого оборудования.

Заключение

Программа Nmap позволяет из Windows проводить сканирование компьютеров и других устройств на наличие открытых портов. Также она способна определять запущенные на удалённом хосте службы, их версию.

Графический интерфейс позволяет упростить использование программы, но для получения навыков по различным техникам сканирования рекомендуется ознакомиться со всеми опциями программы.

Кроме своих основных функций – сканирование портов и определение версий установленного ПО – скрипты Nmap позволяют выполнять различные другие задачи, в том числе проверять на наличие уязвимостей, слабые пароли, выполнять сбор информации.