👨🦲 лучшие 10 сканеров открытых портов на 2019 год

Содержание:

- LISTENING, ESTABLISHED, CLOSE_WAIT и другие состояния

- Как проверить открытые порты в windows

- Специальные программы

- Краткий обзор

- Онлайн

- Predefined lists of all available used ports.

- Программы для просмотра сетевых соединений

- Использование утилиты Advanced Port Scanner

- Способы сканирования портов

- Открытие порта в фаерволе

- Сканирование запущенных на серверах служб онлайн

- Функции

- Как пользоваться Nmap для сканирования сети

- Проброс портов // по шагам

- Где и как можно узнать свой IP-адрес?

- Как открыть порты на вашем роутере

- Вешаем службу отвечающую по нужному порту

- HideMe.Ru

- Ip адрес 0.0.0.0

LISTENING, ESTABLISHED, CLOSE_WAIT и другие состояния

Как вы можете увидеть в выводе команды netstat для протокола TCP доступны разные варианты состояний.

Самые популярные из них это LISTENING — означает, что порт прослушивает запущенное на данном компьютере приложение, что оно готово принять соединение, например, от другого компьютера или от другой службы, запущенной на этом же компьютере.

ESTABLISHED означает уже установленное соединение. Пример такого соединения: веб-браузер инициализировал загрузку страницы сайта и пока данные передаются по этому соединению, у этого соединения статус ESTABLISHED.

Имеются и другие виды состояний, но для наших целей они не очень важны. По большому счёту нас интересует только LISTENING, так как это означает открытые порты на нашем компьютере и возможность подключаться к нему.

Как проверить открытые порты в windows

В Windows есть команда netstat, которая отображает статистику протокола и текущих сетевых подключений TCP/IP.

Использование команды:

NETSTAT

Опции netstat:

-a Отображение всех подключений и портов прослушивания.

-b Отображение исполняемого файла, участвующего в создании

каждого подключения или порта прослушивания. Иногда известные

исполняемые файлы содержат множество независимых

компонентов. Тогда отображается последовательность компонентов,

участвующих в создании подключения или порта прослушивания. В

этом случае имя исполняемого файла находится снизу в скобках

[], сверху находится вызванный им компонент, и так до тех

пор, пока не достигнут TCP/IP. Заметьте, что такой подход

может занять много времени и требует достаточных разрешений.

-e Отображение статистики Ethernet. Может применяться вместе

с параметром -s.

-f Отображение полного имени домена (FQDN) для внешних адресов.

-n Отображение адресов и номеров портов в числовом формате.

-o Отображение ИД процесса каждого подключения.

-p протокол Отображение подключений для протокола, задаваемых этим

параметром. Допустимые значения: TCP, UDP, TCPv6 или UDPv6.

Если используется вместе с параметром -s для отображения

статистики по протоколам, допустимы следующие значения:

IP, IPv6, ICMP, ICMPv6, TCP, TCPv6, UDP или UDPv6.

-q Отображение всех подключений, портов прослушивания и ограниченных

непрослушивающих TCP-портов. Ограниченные непрослушивающие порты могут быть или не быть

связанными с активными подключениями

-r Отображение содержимого таблицы маршрутов.

-s Отображение статистики по протоколам. По умолчанию статистика

отображается для протоколов IP, IPv6, ICMP, ICMPv6, TCP, TCPv6,

UDP и UDPv6. Параметр -p позволяет указать подмножество

выводимых данных.

-t Отображение состояния разгрузки для текущего подключения.

-x Отображение подключений, прослушивателей и общих конечных точек

NetworkDirect.

-y Отображение шаблона подключений TCP для всех подключений.

Не может использоваться вместе с другими параметрами.

interval Повторное отображение выбранной статистики с паузой

между отображениями, заданной интервалом

в секундах. Чтобы прекратить повторное отображение

статистики, нажмите клавиши CTRL C.

Если этот параметр опущен, netstat напечатает текущую

информацию о конфигурации один раз.

Используя команду со следующими ключами, можно посмотреть информацию о всех подключениях и прослушиваемых портах в Windows:

netstat -an

Специальные программы

Одним из приложений, с помощью которых может производиться проверка порта на открытость, является Portforward Network Utilities. С помощью этой же программы нужные порты можно и открыть.

Для работы с ней требуется:

3Запустить приложение для проверки портов на открытость и выбрать режим использования.

Программа является условно-бесплатной. Поэтому пользователь может выбрать режим Trial или приобрести её на сайте производителя и ввести регистрационный ключ.

4Перейти к разделу Tools и выбрать пункт Port Checker, позволяющий определить открытость соединений.

5Для того чтобы узнать, открыт ли порт, вводится его номер. После этого выбирается протокол передачи информации и нажимается кнопка Check Me (Проверь меня). Когда сканирование завершится, на экран выдаётся перечень результатов.

Рис. 5. Первый запуск программы Portforward Network Utilities.

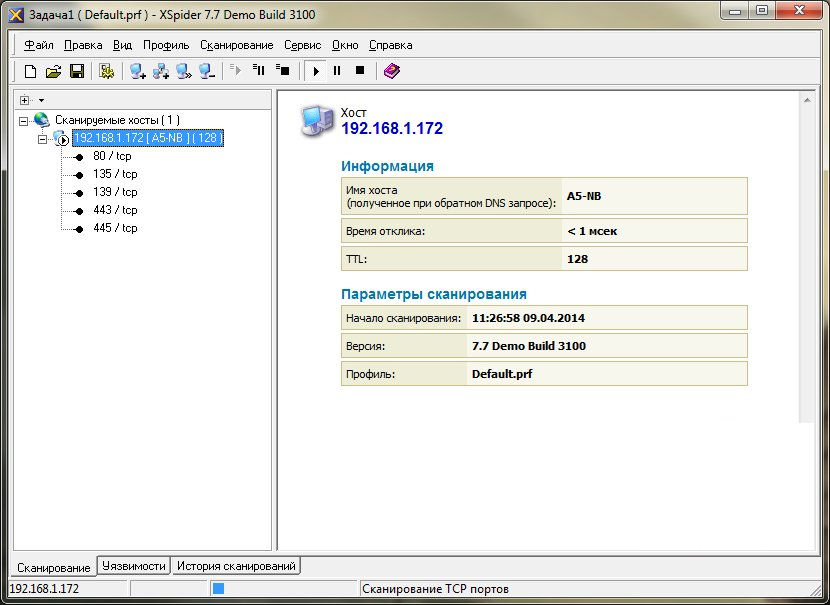

XSpider

Приложение XSpider 7.7. позволяет проверять IP-адреса и хосты. Можно определять с его помощью и состояние соединений.

Найдите и скачайте программу в интернете, после скачивания и установки, запустите приложение. Далее, укажите какие следует проверить открытые порты, и запустите процесс нажатием значка запуска.

В результате проверки можно обнаружить не только недоступные соединения, но и открытые, но требующие закрытия из-за риска взлома компьютера злоумышленниками.

Рис. 5. Проверка портов приложением XSpider 7.7.

Краткий обзор

Многопоточно сканировать IP-адрес можно быстро и безошибочно. Пользователю доступна одновременная проверка большого количества IP-адресов. При этом устройства не теряют скорость, особенно работающие на базе Pentium, сети – класс B и C.

С помощью ПО можно:

- указать число потоков для равновесия темпа проверки и загрузки процессора. выключить компьютер удалённо — с этой функцией девайс, имеющий операционную систему Win2K или Windows NT, может выключаться дистанционно;

- использовать право доступа по умолчанию Wake-on-LAN — оно обеспечивает прекращение работы необходимого прибора удалённо, при условии, что поддерживается сетевой картой;

- выполнять групповые операции, например одним нажатием деактивировать сразу несколько компьютеров, работающих дистанционно.

Чтобы регулярно проводить манипуляции для определенных компьютеров, их перечень можно загрузить в Advanced IP Scanner.

Онлайн

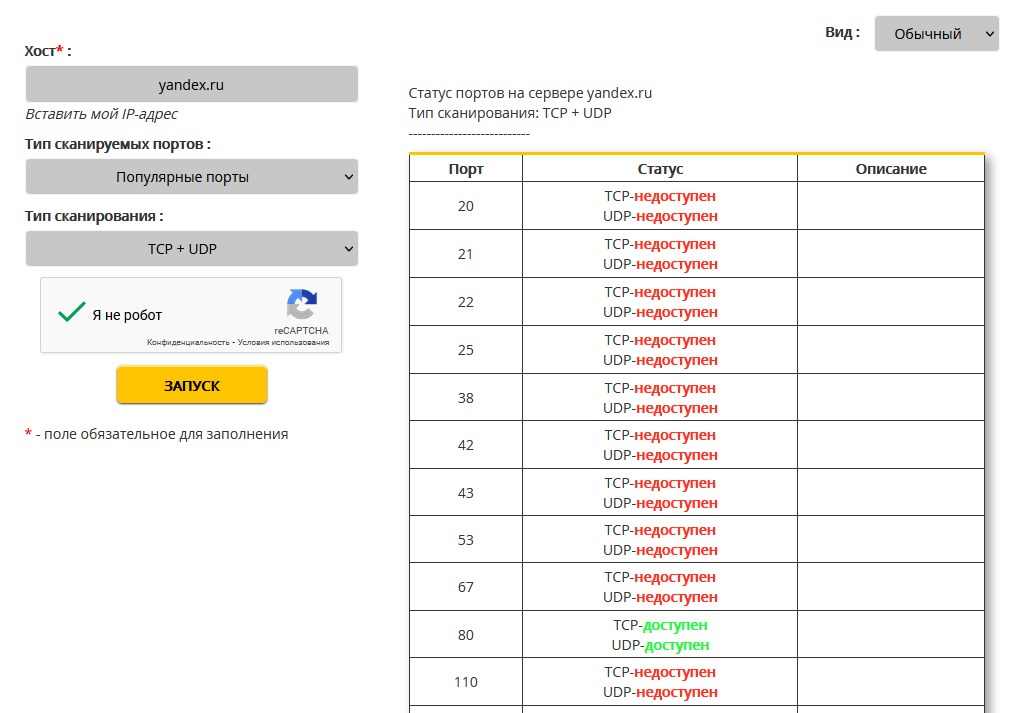

ИВИТ Сканирование портов

Очень простой русскоязычный онлайн сканер портов, который позволит просканировать доступные из интернета ресурсы. Для этого, достаточно знать адрес хоста, который будет сканироваться, выбрать нужные порты (на выбор доступны варианты из предустановленных популярных портов и указания своих), а так же выбрать протокол TCP или UDP (можно выбрать оба). Результат сканирования будет отображен в виде таблицы.

Hacker Target

Данный ресурс позволяет просканировать доступный в интернете хост на наличие открытых 10 популярных портов. Для работы используется nmap (про который мы еще напишем ниже), вывод результата так же отображается в виде консольного вывода этой программы.

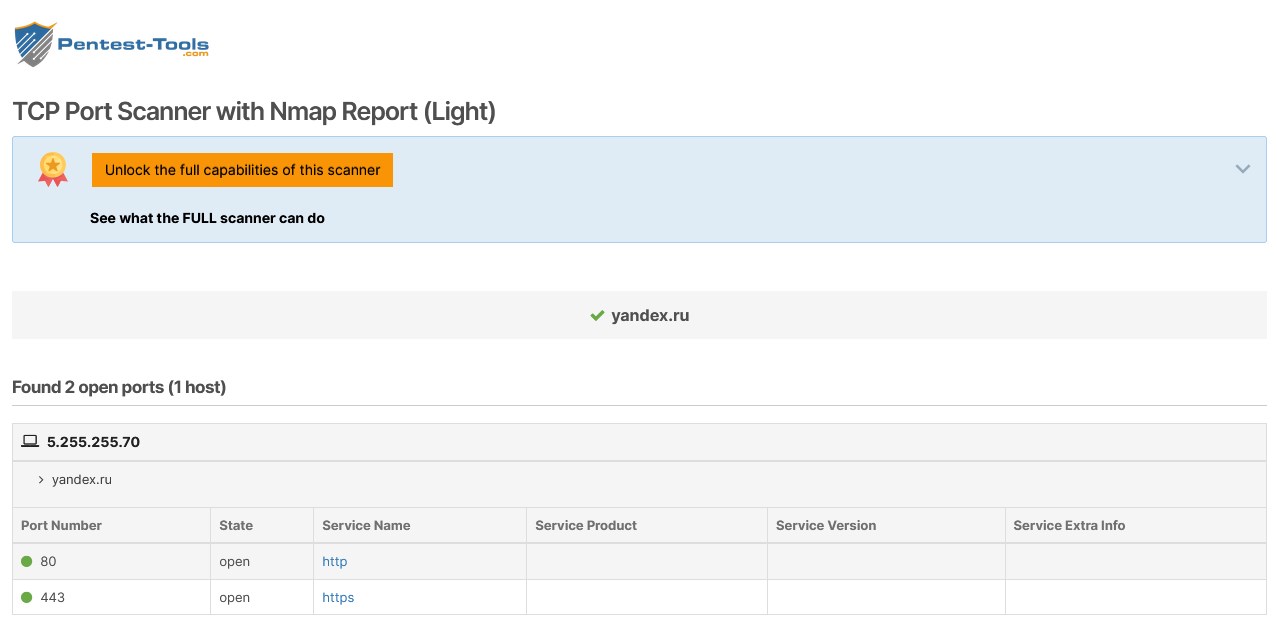

Pentest Tools

Онлайн сканер TCP портов от Pentest ToolsОнлайн сканер UDP портов от Pentest Tools

Сервис сканирования портов на английском языке, который позволяет провести тестирование на открытые порты TCP, с использованием программы nmap. Процесс сканирования nmap будет отображен в виде обычного консольного вывода данной программы, после чего будет сформирована таблица с результатами.

Predefined lists of all available used ports.

Our tool provides predefined lists of all available used ports. These lists include

Server Ports

- 21 — File Transfer Protocol (FTP)

- 22 — Secure File Transfer Protocol (SFTP)

- 23 — Telnet

- 25 — Simple Mail Transfer Protocol (SMTP)

- 53 — Domain Name System (DNS)

- 80 — Hypertext Transfer Protocol (HTTP)

- 110 — Post Office Protocol v3 (POP3)

- 137 — NetBIOS Name Service

- 138 — NetBIOS Datagram Service

- 139 — NetBIOS Session Service

- 143 — Internet Message Access Protocol (IMAP)

- 443 — Hypertext Transfer Protocol over TLS/SSL (HTTPS)

- 445 — Microsoft-DS (Directory Services)

- 548 — Apple Filing Protocol (AFP) over TCP

- 587 — Simple Mail Transfer Protocol (Often more secure than port 25)

- 993 — Internet Message Access Protocol over TLS/SSL (IMAPS)

- 995 — Post Office Protocol 3 over TLS/SSL (POP3S)

- 1433 — Microsoft SQL Server database management system (MSSQL) server

- 1701 — Layer 2 Forwarding Protocol (L2F) / Layer 2 Tunneling Protocol (L2TP)

- 1723 — PPTP VPN (Point-to-Point Tunneling Protocol Virtual Private Networking).

- 3306 — MySQL database system

- 5432 — ARD 2.0 Database, PostgreSQL Database

- 8008 — HTTP Alternate

- 8443 — PCsync HTTPS

Game Ports

- 666 — Doom, first online first-person shooter

- 1725 — Valve Steam Client

- 2302 — ArmA and Halo: Combat Evolved

- 3074 — Xbox Live or Games for Windows Live

- 3453 — PSC Update

- 3724 — World of Warcraft

- 4000 — Blizzard Battlenet, Diablo II, Command and Conquer Red Alert (UDP), Warcraft II (UDP), Tiberian Sun, Dune 2000 (UDP)

- 5154 — BZFlag

- 6112 — Guild Wars, Supreme Commander, Club Penguin Disney online game for kids, Warcraft II and III (Blizzard Downloader)

- 6113 — Club Penguin Disney online game for kids, Warcraft II and III (Blizzard Downloader)

- 6114- 6116 — Warcraft II and III (Blizzard Downloader). It also uses port 3724. IANA registered for XicTools License Manager Service.

- 6117 — Daylite Touch Sync, Warcraft II and III (Blizzard Downloader). It also uses port 3724.

- 6118 — 6119 — Warcraft II and III (Blizzard Downloader). It also uses port 3724.

- 6500 — Gamespy Arcade, Unreal, Tony Hawk, Warhammer, Starwars, Civilization III and IV, BoKS Master, Command & Conquer

- 7777 — cbt

- 10093-10094 — Football Manager 2005/2006

- 12035 — Linden Lab viewer to sim on SecondLife

- 12036 — Second Life

- 12203 — Medal of Honor: Allied Asasult Default Server Port

- 14567 — Battlefield 1942

- 25565 — Minecraft Dedicated Server (IANA official)

- 26000 — CCP’s EVE Online Online gaming MMORPG

- 27015 — GoldSrc and Source engine dedicated server port

- 27901–27910 — id Software’s Quake II master server

- 28000 — Tribes 2

- 28960 — Call of Duty; Call of Duty: United Offensive; Call of Duty 2; Call of Duty 4: Modern Warfare, Call of Duty: World at War (PC platform)

Application Ports

- 515 — Line Printer Daemon (LPD), print service

- 631 — Internet Printing Protocol (IPP)

- 3282 — Datusorb

- 3389 — Microsoft Terminal Server (RDP)

- 5190 — AOL Instant Messenger protocol

- 5050 — Yahoo! Messenger

- 4443 — Pharos

- 1863 — Microsoft Notification Protocol (MSNP)

- 6891 — BitTorrent, Windows Live Messenger, MSN Messenger

- 1503 — Windows Live Messenger

- 5631 — pcANYWHEREdata, Symantec pcAnywhere (version 7.52 and later data

- 5632 — pcANYWHEREstat, Symantec pcAnywhere (version 7.52 and later) status

- 5900 — Remote Frame Buffer protocol (RFB)

- 6667 — IRC (Internet Relay Chat)

P2P Ports

- 119 — Network News Transfer Protocol (NNTP)

- 375 — Hassle

- 425 — ICAD

- 1214 — Kazaa

- 412 — Trap Convention Port

- 1412 — InnoSys

- 2412 — CDN

- 4661 — Kar2ouche Peer location service

- 4662 — OrbitNet Message Service

- 4665 — Container Client Message Service

- 5500 — HotLine peer-to-peer file sharing, Virtual Network Computing (VNC), Tight VNC

- 6346 — gnutella-svc, gnutella (FrostWire, Limewire, Shareaza, etc.)

- 6881–6887 — BitTorrent

- 6888 — MUSE

- 6889–6890 — BitTorrent part of a full range of ports used most often

Программы для просмотра сетевых соединений

Этот способ подойдет для тех, кто не хочет погружаться в работу утилит командной строки Windows, а желает быстро и просто получить информацию о портах, которые использует программа, в графическом интерфейсе.

Без труда в интернете можно найти 2 бесплатные программы для полчения списка сетевых соединений операционной системы — это «TCPView» и «Curr ports».

TCPView

TCPView — программа из набора утилит Sysinternals от Марка Руссиновича, с некоторых пор ставшей частью самого Microsoft. Программа не требует установки, занимает небольшой объем дискового пространства и скачать ее можно с официального сайта Майкрософт: .

После запуска программы будет сразу показан список всех сетевых соединений процессов с информацией о протоколе, локальном и удаленном адресе, локальном и удаленном порте соединения. Список можно фильтровать, сортировать и следить за изменениями онлайн. В дополнение к этому можно убить какой-либо процесс или определить кому принадлежит ip-адрес хоста, с которым установлено соединение.

Из мелких недостатков — отсутствие русского языка.

CurrPorts

CurrPorts — программа от проекта под названием NirSoft, который так же специализируется на разработке простых и бесплатных утилит для Windows. Программа так же не требует установки, мало весит и в целом очень похожа на TCPView, но имеет более аскетичный интерфейс. Скачать программу можно с официального сайта проекта: .

Из плюсов программы следует отметить наличие русского языка. Чтобы русифицировать программу нужно скачать отдельный файл русификации и положить его в папку с программой.

Остались вопросы или что-то непонятно — смело оставляйте комментарии.

Использование утилиты Advanced Port Scanner

Advanced Port Scanner — это бесплатный сканер открытых портов, умеющий строить хорошие отчеты по найденным результатам.

Скачать Advanced Port Scanner можно с официального сайта https://www.advanced-port-scanner.com/ru/

Видим симпатичную девушку хакера, которая намекает нажать зеленую кнопку.

Установка утилита Advanced Port Scanner так же проста и незамысловата, мы ее пропусти. Открываем ваш сканер портов компьютера. Задаем диапазон ip-адресов для поиска, указываем необходимый диапазон портов и нажимаем кнопку «Сканировать».

Advanced Port Scanner работает быстрее Angry IP Scanner, в результате данный сканер нашел 4 компьютера со списком прослушиваемых портов, и самое классное, что есть сводная таблица по конкретному порту и отвечаемой на нем службе.

Вы легко можете экспортировать данный отчет, либо в txt формат или же в html.

Advanced Port Scanner имеет встроенные сетевые утилиты:

- Ping

- Tracert

- Telnet

- SSH

- RDP

Лично мне данный сканер открытых портов нравится больше, чем Angry IP Scanner.

Способы сканирования портов

Существуют различные способы проверить, какие порты открыты и доступны извне. Наиболее распространенные из них:

- SYN-сканирование. Злоумышленник отправляет на интересующий порт запрос на синхронизацию по протоколу TCP (SYN). Если порт открыт, в ответ приходит пакет SYN-ACK (подтверждение синхронизации). После этого сканер обрывает соединение, не завершив его установку. Если порт закрыт, приходит сообщение о разрыве соединения. Если порт находится за брандмауэром, запрос остается без ответа. Это самый распространенный способ сканирования, поскольку он не предполагает полноценной установки соединения и не фиксируется большинством простых средств отслеживания событий. С другой стороны, SYN-сканирование требует наличия у сканера прав суперпользователя на устройстве, с которого отправляются запросы и которое может не принадлежать злоумышленнику.

- TCP-сканирование. Это самый простой метод сканирования, не требующий особых прав. Он использует сетевые функции ОС для установки полноценного TCP-соединения. Однако этот вид сканирования легко обнаружить и заблокировать.

- UDP-сканирование. Позволяет узнать состояние портов, используемых UDP-службами. В отличие от TCP, протокол UDP не предусматривает установки соединения. Поэтому если порт открыт и отправленные данные успешно доставлены, сканер не получит ответа. А вот с закрытого порта придет ICMP-сообщение об ошибке. Этот метод может давать неверное представление о доступных сетевых службах: если порт защищен файрволом или в системе заблокированы ICMP-сообщения, сканер не получит ответа и будет считать порт открытым.

- FIN-сканирование. Используется для определения открытых портов, скрытых за брандмауэром. Работает схожим образом с SYN-сканированием, но предполагает отправку пакетов FIN (запрос на завершение соединения). В отличие от запросов SYN, многие брандмауэры не блокируют такие пакеты. Закрытый порт, как правило, отвечает на них пакетом RST (разрыв соединения). Открытый — не отвечает. Правда, в некоторых операционных системах все порты реагируют на FIN-запрос одинаково, поэтому метод не очень точный.

- ACK-сканирование. Используется для сбора информации о брандмауэрах, их правилах и фильтруемых ими портах. Пакеты, помеченные ACK (подтверждение), используются в уже установленных соединениях, поэтому простые правила фильтрации трафика их пропускают. Если пакет не прошел, значит, порт защищен брандмауэром с более продвинутым набором правил.

Открытие порта в фаерволе

Чтобы настроить порты используя встроенный в систему брандмауэр, потребуется установить правила подключений. Осуществить это можно проделав следующие операции:

- Откройте «Панель управления» через поиск в стартовом меню.

- В следующем окне зайдите в «Брандмауэр Защитника Windows.

- Нажмите «Дополнительные параметры».

В большинстве случаев требуется создать 2 правила – одно для входящих и второе для исходящих соединений.

- Выберите ссылку «Правила для входящих подключений» и кликните «Создать правило».

- В следующем окне выберите вариант «Для порта».

- Нажмите «Далее».

- Выберите протокол, через который будет работать приложение, для которого вы открываете порт.

- Отметьте вариант «Определенные локальные порты».

- Впишите номер порта.

- Кликните по кнопке «Далее».

- Выберите профили, к которым будет применяться созданное правило.

- Нажмите «Далее».

- Дайте правилу имя и впишите его описание.

- Кликните «Готово».

Те же самые действия нужно проделать с другим протоколом, если приложение для которого вы открываете порт, использует несколько типов соединения.

- Далее возвращаемся на главную страницу и выбираем вариант «Правила для исходящего подключения» и опять нажимаем «Создать правило». Создаем его таким же образом, как было описано ранее, для входящих подключений.

Сканирование запущенных на серверах служб онлайн

Данное сканирование осуществляется знаменитой программой Nmap. Эта программа просканирует заданный ей IP или адрес веб-сайта, покажет открытые порты и запущенные службы. Вы можете указать несколько IP, их диапазон или один адрес веб-сайта. Но максимальное время работы на одну сессию – 20 минут и оно может быть уменьшено при чрезмерной нагрузке на сервер.

Если вы указали только один адрес сайта / IP, то результаты вы получите довольно быстро. Если вы указали большой диапазон, то до момента получения первых результатов может пройти несколько минут.

Поле для ввода портов можно оставить пустым. Тогда в этом случае будут просканированы самые часто используемые порты.

Функции

Более подробно читаем тут

- Сканирование практически любых локальных вычислительных сетей на наличие разнообразных компьютеров, ноутбуков, планшетов, коммутаторов, роутеров, смартфонов и иных гаджетов.

- Возможность получить полную информацию о любом девайсе, находящемся в пределах вашей LAN.

- Переименование, изменение ip-адресов, оставление комментариев или другой полезной информации.

- Выгрузка всей информации о выбранном ПК, ноутбуке или другой техники в текстовый документ.

- Сканирование подсетей компьютеров или ноутбуков, в том числе и виртуальных.

- Использование стандартных для операционной системы инструментов, как Tracert, Ping и других полезных утилит.

- Возможность тщательной настройки точности и скорости сканирование.

- Наличие софта на сайте, избавляет от необходимости искать «левый» торрент или ссылку на файл, что нередко связано с риском подхватить вирус или троян.

- Возможность удалённого отключения или включения ПК, что облегчит работу с большими локальными сетями на предприятиях, где рабочих мест, требующих своевременного включения или выключения, очень много.

- Возможность подключения к девайсам по протоколам FTP, HTTP или даже защищённому HTTPS (что позволяет сделать далеко не каждое подобное ПО).

- Использование встроенного в ОС семейства Windows «Удалённого рабочего стола».

- Интеграция с Radmin (для работы требует установки Radmin Viewer, в противном случае данный функционал будет попросту недоступным).

- Простой и интуитивно понятный интерфейс, с которым разберётся даже полный новичок в персональных ПК и локальных сетях.

- Программа практически не нагружает ресурсы компьютеров, ноутбуков и локальной LAN в целом.

Как пользоваться Nmap для сканирования сети

Имейте в виду, что для сканирования и UDP и TCP портов, вы должны указать опцию и, по крайне мере, один из типов сканирования TCP (таких как , или ). Если определитель прокотола не указан, то перечисленные порты будут добавлены ко всем протоколам.

Порты также могут быть заданы именами, которые указаны в . Вы даже можете использовать символы ? и * с именами. Например, чтобы просканировать FTP и все порты, чьи имена начинаются с «http», используйте . Будьте осторожны при вводе этой команды и лучше заключите аргумент в кавычки.

Диапазоны портов могут быть заключены в квадратные скобки, чтобы определить порты внутри этого диапазона, которые упомянуты в . Например, с помощью следующей команды будут просканированы все порты из равные или меньшие 1024: . Будьте осторожны при вводе этой команды и лучше заключите аргумент в кавычки.

Проброс портов // по шагам

1) Вход в настройки роутера

Логично, что первое необходимое действие — это вход в настройки роутера. Чаще всего, достаточно в любом браузере набрать адрес http://192.168.0.1/ (либо http://192.168.1.1/) и нажать Enter.

В качестве логина и пароля использовать admin (либо заполнить поле логина, а пароль вообще не вводить).

Если вдруг IP-адрес не подошел, а сеть у вас есть и работает — то попробуйте открыть командную строку и ввести ipconfig. Среди кучи появившихся параметров, должны увидеть строчку «Основной шлюз» — это и есть IP-адрес настроек роутера.

Как узнать IP-адрес для входа в настройки в роутер

2) Присваиваем компьютеру постоянный локальный IP-адрес

Каждый раз, когда вы включаете компьютер или ноутбук, он, соединившись с роутером получает свой IP-адрес в локальной сети (т.е. той домашней локальной сети, которую организует роутер). Например, у вашего ноутбука может быть адрес — 192.168.0.101, а у компьютера — 192.168.0.102.

Этот адрес локальный (внутренний) и он может меняться (если это специально не настроить)! Т.е. сегодня у вашего компьютера был IP 192.168.0.102, а завтра 192.168.0.101. А для проброса портов — нужно, чтобы он был постоянным, и не изменялся с течением времени.

Чтобы это сделать в роутерах, как правило, необходимо знать MAC-адрес сетевого адаптера, через которое вы подключаетесь к нему. Например, в ноутбуках — это, как правило — беспроводной адаптер, в компьютерах — Ethernet.

Узнать MAC-адрес можно также в командной строке — команда ipconfig/all покажет физический адрес устройства (это и есть MAC-адрес). См. скрин ниже.

Физический адрес адаптера — это и есть MAC-адрес

Собственно, дальше в настройках локальной сети в роутере (где задается привязка конкретного статического IP к MAC) укажите ваш локальный IP-адрес и MAC-адрес сетевого адаптера. Таким образом, даже после выключения вашего ПК (перезагрузки) и т.д. — ваш IP будет постоянным (т.е. в нашем примере 192.168.0.102, т.е. роутер, по сути, его за вами закрепит и не даст никакому другому устройству!).

Статический IP-адрес (кликабельно)

ASUS — привязка IP к MAC-адресу

3) Открываем порт для нужной программы

Теперь осталось открыть порт для конкретной программы. Но прежде, один небольшой вопрос…

Например, в uTorrent порт можно посмотреть в настройках соединения (см. скрин ниже).

Настройки uTorrent

В моем случае 16360 (но его можно и поменять). Браузеры используют 80 порт, Skype — подобно uTorrent, можно уточнить в настройках (и поменять в случае необходимости).

Как правило, порты (которые нужно открыть) указаны в файле помощи, в настройках приложения, или просто в ошибке, которая сообщит вам о проблемах с NAT!

Что касается каких-то игр – то этот момент необходимо уточнять в технических характеристиках игры, либо у разработчиков (также можно на тематических форумах).

Продолжим…

В настройках роутера в разделе задания параметров интернета (часто раздел WAN) можно задать перенаправление портов (Port Forwarding). В роутере Tenda — это раздел «Дополнительные параметры».

Достаточно указать внутренний локальный IP-адрес (который мы в предыдущем шаге этой статьи привязывали к MAC-адресу), и порт, который хотите открыть

Обратите внимание, что также может потребоваться указать протокол TCP или UDP (если не знаете какой открыть — открывайте оба)

Парочка скринов представлены ниже (для роутеров ASUS и Tenda).

Порт для uTorrent был открыт!

ASUS — порты открыты (в качестве примера)

Собственно, порты проброшены. Можете сохранять настройки и пользоваться программами — всё должно работать…

4) Пару слов о DMZ-хосте

Все, что писано выше, мы сделали лишь для одного-двух портов. А представьте, если вам необходимо открыть все порты?! Например, это часто бывает нужно для создания игрового сервера, для организации видеонаблюдения и пр. ситуациях.

Для этого во всех современных роутерах имеется специальная функция DMZ-хост. Включив ее и указав нужный локальный IP-адрес в вашей сети, вы открываете все порты у этого компьютера. Пример настроек представлен на скрине ниже.

Включаем DMZ-хост / Включите также UPnP

Отмечу, что делать так следует только по необходимости. Все-таки, таким быстрым и не хитрым образом, вы открываете полностью свой ПК для доступа из интернета (что не очень хорошо в плане безопасности).

А у меня по теме вопроса пока всё.

Дополнения приветствуются…

Удачной настройки!

Где и как можно узнать свой IP-адрес?

Как узнать IP-адрес на Windows 10?

- Нажимаете ЛКМ по значку трея «Параметры сети и Интернет»;

- Внизу выбираете «Просмотр свойств сети» переходите в новое окно;

- Находите пункт «Шлюз по умолчанию», где напротив представлен IP-адрес.

- Нажимаете на значок «Пуск» и в меню находите «Windows PowerShell». Либо просто вбейте «cmd» в поиск и нажмите «Enter» для запуска старой доброй командной строки.

- Так вот, когда откроется окошко и загрузятся данные, введите команду «ipconfig» и нажмите «Enter», после чего появится перечень данных в удобной компактной форме, где в строчке «Основной шлюз» указан IP-адрес.

Как открыть порты на вашем роутере

Поскольку некоторые утилиты и игры работают только в том случае, если вы открываете определенный порт, вот шаги, которые необходимо выполнить, чтобы настроить переадресацию портов на вашем маршрутизаторе.

Самый первый шаг к открытию портов на маршрутизаторе – это присвоение устройству статического IP-адреса и запись вашего общедоступного IP-адреса.

Примечание. Статический или фиксированный IP-адрес – это IP-адрес, который настраивается вручную для определенного устройства вместо адреса, назначенного DHCP-сервером

Он известен как статический, потому что он не меняется по сравнению с динамическими адресами.

Определите, с каким IP-адресом работает ваше устройство.

Запустить Windows PowerShell.

Введите команду: и нажмите кнопку Enter.

Обратите внимание на следующее: IPv4-адрес, Маска подсети, Основной шлюз и DNS-серверы.

Используя вышеупомянутые данные, вы можете легко настроить статический IP-адрес.

На этом этапе запустите приложение «Выполнить» (Win + R), введите и нажмите кнопку Ввод, чтобы открыть «Сетевые подключения».

В следующем окне найдите и щелкните правой кнопкой мыши соединение, название которого совпадает с названием, отображаемым в PowerShell (например, Ethernet1)

Перейдите к его свойствам (через контекстное меню, вызываемое щелчком правой кнопки мыши), найдите и выделите IP версии 4 (TCP/IPv4) и нажмите кнопку Свойства.

Активируйте раздел «Использовать следующий IP-адрес».

На этом этапе вам нужно аккуратно вставить все детали, которые вы скопировали из окна PowerShell.

Нажмите кнопку ОК, чтобы сохранить изменения!

Весь процесс переадресации портов зависит от марки маршрутизатора, который вы используете. Но шаги включают определение IP-адреса вашего маршрутизатора.

Как узнать IP-адрес маршрутизатора?

В Windows:

Запустить командную строку или PowerShell.

Выполнить команду

Найдите запись Основной шлюз

Здесь вы можете найти IP-адрес вашего маршрутизатора.

На Mac:

Откройте Системные настройки.

Нажмите Сеть и перейдите в Расширенные.

Перейдите на вкладку TCP/IP и найдите Маршрутизатор. Здесь вы можете найти IP-адрес вашего маршрутизатора.

Перейдите к настройкам маршрутизатора.

Как только вы войдёте, просто найдите вкладку «Переадресация портов» и откройте нужный порт. Например: на странице «Переадресация портов» вам нужно ввести имя вашего устройства, а затем ввести порт, который необходимо переадресовать, в поле порта.

Теперь выберите вариант TCP/UDP или Оба в разделе «Протокол», если вы не уверены, какой протокол используете. На этом этапе введите внутренний IP-адрес устройства, на которое выполняется переадресация порта, и нажмите кнопку «Применить» или «Сохранить», чтобы применить изменения.

Надеюсь, вы легко сможете открыть порты на своём роутере. Если вы знаете какой-либо другой способ переадресации портов, пожалуйста, расскажите о нём в разделе комментариев ниже!

Вешаем службу отвечающую по нужному порту

Как я и писал выше, пока сервисы не развернуты, то и порты никто не слушает, но нам необходимо произвести проверку, чтобы потом к этому не обращаться. Нам необходимо с помощью специальной утилиты, эмулировать прослушивание нужного нам порта (сокета), те кто из вас знает такую операционную систему, как Centos 7, то они помнят, в ней была отличная утилита под названием netcat. Она позволяла с помощью определенных команд слушать нужный администратору порт.netcat — утилита Unix, позволяющая устанавливать соединения TCP и UDP, принимать оттуда данные и передавать их. На Windows платформах, она так же присутствует.

Скачать netcat для Windows можно вот тут

Распаковываем архив на сервере, где в будущем будет работать служба. В папке вам будут необходимы файлы nc.exe и nc64.exe. Далее зажимаете Shift и щелкаете правым кликом по папке, из контекстного меню выбираете пункт «Открыть окно команд»

Теперь представим, что я хочу чтобы на сервере работал 80 порт, ну типа IIS сервер. Открываем netcat, для начала посмотрите справку:

- -d detach from console, background mode

- -e prog inbound program to exec

- -g gateway source-routing hop point, up to 8

- -G num source-routing pointer: 4, 8, 12, …

- -h this cruft

- -i secs delay interval for lines sent, ports scanned

- -l — слушать входящие соединения

- -L listen harder, re-listen on socket close

- -n numeric-only IP addresses, no DNS

- -o file hex dump of traffic

- -p — какое соединение будет прослушивать

- -r randomize local and remote ports

- -s — задать локальный адрес назначения

- -t answer TELNET negotiation

- -c send CRLF instead of just LF

- -u — UDP режим

- -v verbose

- -w secs timeout for connects and final net reads

- -z zero-I/O mode

Нас интересует команда вот такого вида:

netcat-win32-1.12>nc.exe -l -p 80

В результате чего, на сервере поднимается виртуальный сокет, который слушает 80 соединение, симулируя веб сервер.

HideMe.Ru

Онлайн сканер открытых портов HideMe.Ru, более универсален по сравнению с PortScan.Ru, позволяя сканировать не только свой компьютер, но и любой другой хост Интернет-сети.

Также может выбирать тип сканируемых портов: популярные порты, индивидуальные (т.е. заданные пользователем) и порты, встречающиеся у прокси-серверов.

Интерфейс HideMe.Ru онлайн сканера портов имеет русскую, английскую и испанскую локализацию, довольно прост, а его использование не вызывает лишних вопросов.

В поле ввода пользователь вводит IP-адрес или доменное имя сканируемого хоста, выбирает тип сканирования и ждет результатов проверки.

Сканирование довольно долгое, в случае, если вы хотите проверить наиболее популярные порты, время ожидания составит около 3 минут (на PortScan.Ru на это уходило около 30 секунд).

Судя по всему, сервис сканирует первую 1000 портов, в отличие от PortScan.Ru, где в общем случае сканируется лишь 5-6 десятков.

Ресурс HideMe.Ru судя по названию все же больше ориентирован на предоставление услуг для обхода ограничений сегментов локальных или глобальной сети, путем использования анонимайзеров, прокси- или VPN-серверов.

Из дополнительных опций имеется функция измерения скорости Интернет-соединения и определения IP-адреса.

Так же как и у PortScan.Ru, имеется каталог статей, посвященных безопасной работе в Интернет-сети.

Ip адрес 0.0.0.0

Кстати, IP адрес 0.0.0.0 довольно интересный, так как используется в разных случаях.

Например, некоторые службы в качестве адреса привязки (bind) позволяют установить 0.0.0.0. Это означает, что служба будет прослушивать порт на всех сетевых интерфейсах данного компьютера, то есть на всех IP адресах. В некоторых службах (например, веб-сервер Apache), просто не нужно указывать никакой определённый IP адрес (в том числе 0.0.0.0) и по умолчанию они будут прослушивать входящие соединения на всех сетевых интерфейсах.

Важно понимать, что 0.0.0.0 и 127.0.0.1 это совершенно разные вещи. Хотя если в Linux пинговать 0.0.0.0, то пинги будут отправляться именно к 127.0.0.1

В Windows попытка пинга 0.0.0.0 вызовет сообщение о сбое передачи данных, то есть о недоступности адреса. Адрес 0.0.0.0 означает «любой IP данного компьютера» и включает в себя в том числе 127.0.0.1.

Адрес 0.0.0.0 обычно означает, что IP адрес ещё не настроен или не присвоен. Такой адрес указывает хост, который обращается к DHCP для получения IP адреса.

Если 0.0.0.0 указан в качестве адреса получателя, то он должен расцениваться как широковещательный адрес 255.255.255.255.

Адрес 0.0.0.0 с маской 0.0.0.0, то есть 0.0.0.0/0 используется для обозначения маршрута по умолчанию (default route).

Этот адрес не является валидным адресом для назначения сетевому интерфейсу, точно также как и вся подсеть 0.0.0.0/8 (то есть любой адрес, начинающийся с 0.).