Установить openvpn

Содержание:

- Функционал

- Где бесплатно скачать OpenVPN Config file

- Installation for Fedora, Red Hat Enterprise Linux, CentOS, or Scientific Linux

- Пошаговое руководство по настройке OpenVPN в Windows 10

- Reporting Bugs

- Несколько конфигурационных файлов

- OpenVPN Connect with your Access Server

- Alternative OpenVPN client: tunXten

- Описание и возможности

- Optional Commands

- Alternative OpenVPN open source client: OpenVPN GUI

- Сертификаты внутри конфигурационного файла

- Установка и настройка на Windows

- Создание сертификатов

- Плюсы и минусы

- Background

- Функционал

Функционал

Программа OpenVPN создает полноценную частную виртуальную сеть. Все операции будут совершаться через TCP- или UDP-транспорт, выбирать из двух вариантов может сам пользователь.

Возможности OpenVPN :

- работа через HTTP и SOCKS;

- соединение с компьютером, расположенным за NAT;

- соединение с компьютером, минуя межсетевой экран;

- создание туннеля сетевого уровня TUN;

- создание туннеля канального уровня TAP;

- возможность передачи трафика через Ethernet;

- сжатие передаваемых данных с применением технологии LZO;

- управление одновременно несколькими тоннелями;

- двойная проверка передаваемых данных на целостность.

OpenVPN позволяет создавать каналы для передачи данных на высоких скоростях. Туннели имеют высокую защиту от утечек и несанкционированного доступа со стороны сторонних организаций. Используемые в программе технологии позволяют получать доступ к заблокированным сайтам и серверам, а также обеспечивать максимальную конфиденциальность пользователя во время пребывания в интернете, в том числе и при подключении через сети общего назначения. При необходимости, с помощью программы можно создать компьютерную защищенную сеть.

Для большинства пользователей достаточно скачать бесплатную версию OpenVPN. Продвинутые пользователи и крупные компании могут покупать премиум-подписку и пользоваться огромным набором различных функций.

Плюсы и минусы

Перед тем, как скачать OpenVPN для Windows и установить программу, нужно иметь представление о ее плюсах и минусах, без которых не обошлось.

Плюсами будут:

- создание собственной сети для передачи внутри ее данных с высокой степенью защиты;

- возможность выбора UDP или TCP способа транспортировки данных;

- применение технологий TLS, OpenSSL PolarSSL для обеспечения высокого качества шифрования передаваемых и принимаемых по сети данных;

- программная идентификация всех компьютеров и серверов, участвующих в создании виртуальной частной сети — это исключает возможность подключения стороннего пользователя;

- применение технологии LZO для сжатия данных и обеспечения высокой скорости передачи данных;

- доступ к сайтам, социальным сетям и серверам, заблокированным в регионе нахождения пользователя;

- полная анонимность при серфинге в интернете;

- сокрытие местоположения за счет подмены IP адреса.

Не лишена программа и недостатков. Самый главный — наличие множества тонких настроек, которые могут сбить с толку неопытного пользователя. Такая особенность характерна даже для бесплатной версии OpenVPN.

Второй недостаток — необходимость скачивания файла конфигурации, сложная первичная установка и настройка программы. Людям, неуверенно пользующимся ПК, этот недостаток покажется существенным.

Где бесплатно скачать OpenVPN Config file

Скачать бесплатные файлы конфигурации можно здесь

Обратите внимание, что нужно выбирать сервер, где есть «OpenVPN Config file». Так же стоит обратить внимание на скорость и отдалённость сервера

Чем ближе находиться сервер, тем быстрее будет работать VPN. Для скачивания нажимаем на ссылку «OpenVPN Config file» На следующей странице нажимаем на первую надпись, которая даст файл конфигурации дляUDP протокола или можно взять классический TCP.

Должен скачаться файл следующего типа: vpngate_vpn129648839.opengw.net_udp_1194.ovpn (имя файла у Вас будет другим). Но обязательно должно быть расширение.ovpn

Installation for Fedora, Red Hat Enterprise Linux, CentOS, or Scientific Linux

Packages for these distributions are provided via a Fedora Copr repository. Supported versions:

| Distribution | Release versions |

|---|---|

| Fedora | 30, 31, 32 |

| Red Hat Enterprise Linux / CentOS | 7, 8 |

In order to install the OpenVPN 3 Client for Fedora, Red Hat Enterprise Linux, CentOS, or Scientific Linux, follow the steps below:

- Open Terminal by typing terminal into the search bar

- If you are running Red Hat Enterprise Linux or its clones, you need to install the Fedora EPEL repository first. Here is the list of commands for each version:(The original article on Fedora EPEL can be found here)RHEL/CentOS 6: RHEL/CentOS 7: On RHEL 7 it is recommended to also enable the optional, extras, and HA repositories since EPEL packages may depend on packages from these repositories: RHEL/CentOS 8: On RHEL 8 it is required to also enable the On CentOS 8 it is recommended to also enable the PowerTools repository since EPEL packages may depend on packages from it:

- You need to install the yum copr module first by running the following command: . Note: Fedora releases usually have the yum/dnf copr module preinstalled.

- With the Copr module available, it is time to enable the OpenVPN 3 Copr repository by running the following command:

- Finally, the OpenVPN 3 Linux client can be installed by running the following command:

Пошаговое руководство по настройке OpenVPN в Windows 10

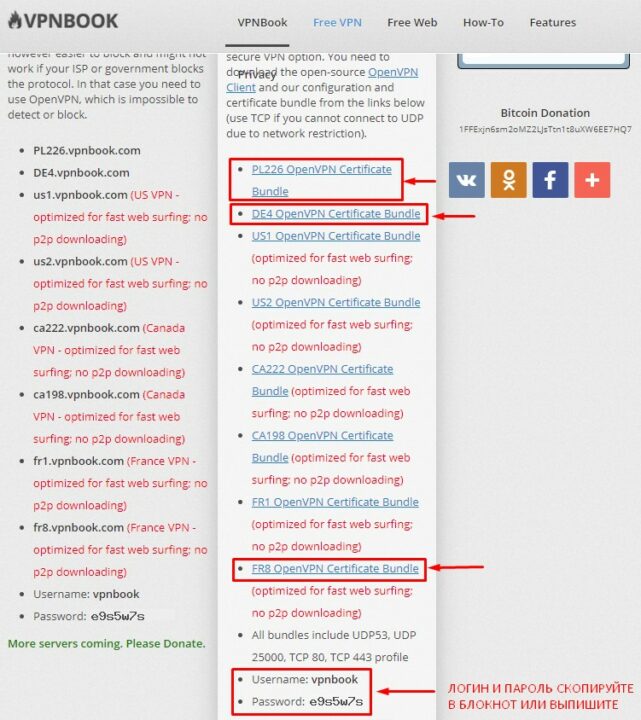

Для того, чтобы настроить OpenVPN в Windows 10 необходимо скачать комплекты сертификатов, а также выписать в блокнот логин и пароль для их подключения.

Вернитесь на страницу сайта VPNBOOK на вкладку меню Free VPN. И поочередно скачайте сертификаты с VPN тех стран, которыми вы планируете пользоваться.

К примеру, я выбрал для себя: Польшу, Германию и Францию. Также скопируйте или выпишите в блокнот логин и пароль, который подходит для всех VPN-подключений.

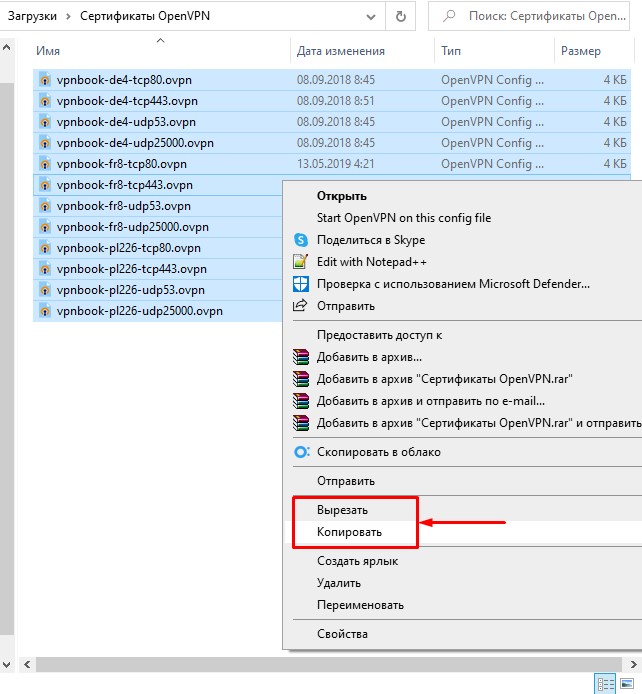

После скачивания архивов с комплектами сертификатов, извлеките их из архива, а сами архивы можете удалить. Затем выделите их все, кликните по ним правой кнопкой мыши и выберите «Копировать» или «Вырезать».

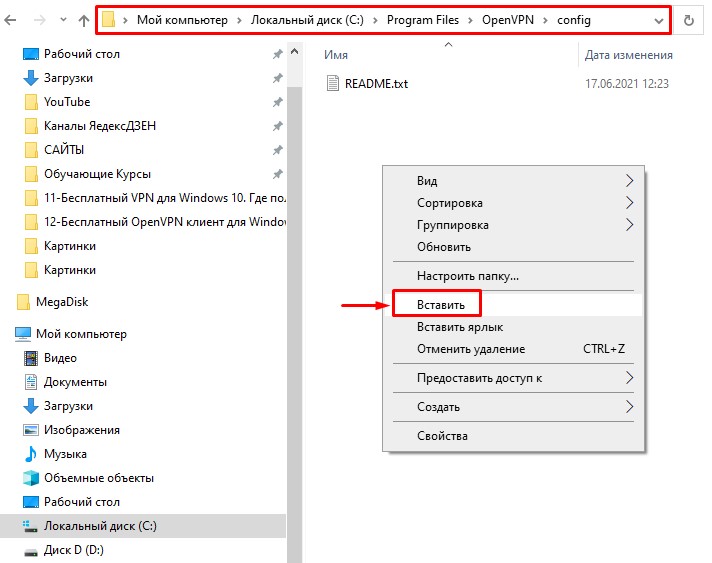

Откройте папку «config» там, где установилась программа OpenVPN, и кликнув правой кнопкой мыши, выберите «Вставить». У меня это выглядит так.

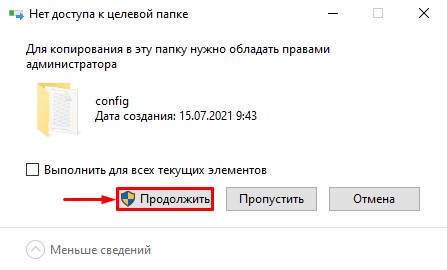

Если у вас откроется окошко, требующее прав администратора, то поставьте галочку «Выполнить для всех текущих элементов» и нажмите «Продолжить».

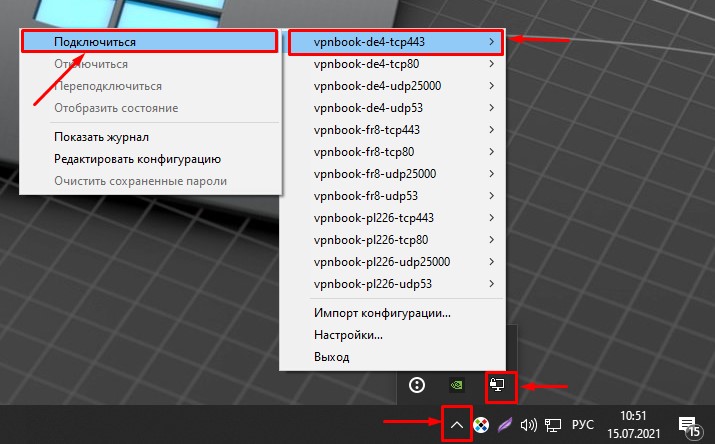

После установки программы OpenVPN, и если она запущена, нажмите на стрелочку «Отображать скрытые значки» и кликните правой кнопкой мыши по иконке программы (монитор с замочком). Выберите любое подключение и нажмите «Подключиться».

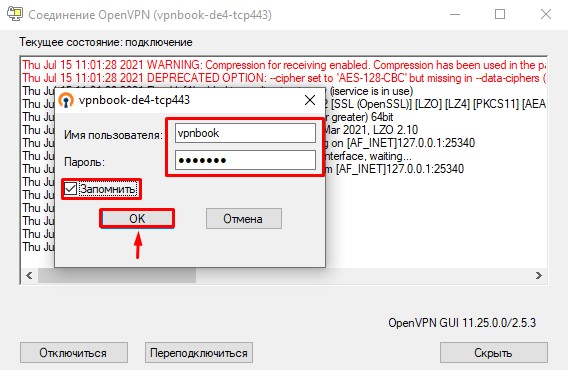

В открывшемся окне введите, ранее выписанные логин и пароль, установите галочку «Запомнить», и нажмите «ОК».

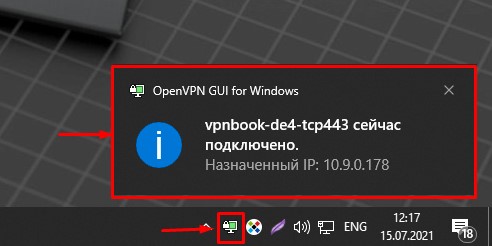

Если вы все сделали правильно и нигде не ошиблись, то у вас выйдет сообщение об успешном подключении, а иконка приобретет светло-зеленый цвет.

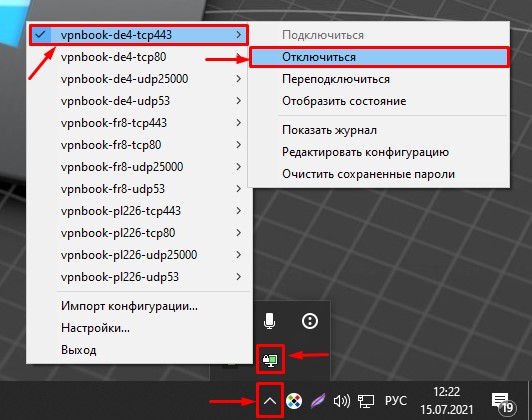

Чтобы отключиться, кликните по этой же иконке правой кнопки мыши, выберите ваше VPN-подключение и нажмите «Отключиться».

Reporting Bugs

If you’re not sure if your problem is really a bug, you can ask about it on OpenVPN support channels.

If you’ve genuinely found a bug, have a look if the same issue has been reported to Trac, and if it has been fixed already. If you’ve found a new, unfixed bug, make sure you know how to report bugs efficiently; good bug reports help resolve the problem quickly. In each bug report you should document a few things:

- Operating system (e.g. OpenBSD 4.3)

- The complete output of openvpn —version, or…

- …the full filename of the Windows installer you used

- Relevant parts of OpenVPN client and/or server logs (when available) at verb 5 verbosity (see the man page)

- If you built OpenVPN youself: the ./configure command line you used

- Plus fill in all the fields in Trac according to your best ability

If the bug you’ve found is a regression and you want to see it fixed as soon as possible, you can help by doing a Git bisect. This technique is described here:

- Finding Issues — Git Bisect

- Debugging with Git

Несколько конфигурационных файлов

Позволит держать несколько конфигураций для подключения к различным VPN-серверам. Между последними можно переключаться из клиентской программы.

Для Windows:

В каталоге config создаем для каждого сервера свою папку и помещаем в нее рабочие файлы (файл конфигурации, сертификаты и так далее). В каждой папке называем конфигурационные файлы ovpn своими именами (даже если файлы будут находиться в разных папках, но с одинаковыми именами, клиент OpenVPN будет воспринимать их как один конфиг).

Пример каталога config:

Пример файлов в одном из каталогов:

Теперь при подключении клиентом к можно выбрать конкретный VPN-сервер:

Для Linux:

Также как для Windows, создаем для каждого сервера свой каталог, куда скопируем рабочие файлы:

mkdir /etc/openvpn/server1

А в каталоге /etc/openvpn создаем для каждого подключения свой конфиг:

vi /etc/openvpn/client1.conf

* в конфигурационном файле все пути до файлов должны вести в соответствующий каталог (в нашем примере, /etc/openvpn/server1).

Запускаем OpenVPN:

openvpn —config /etc/openvpn/server1/client.conf

Для автоматического запуска мы уже ранее применяли команду:

systemctl enable openvpn@client

… где @client — указатель на использование конфигурационного файла client внутри папки openvpn (/etc/openvpn). Таким образом, если мы создали 2 файла client1.conf и client2.conf, команды для разрешения автозапуска бelen такие:

systemctl enable openvpn@client1

systemctl enable openvpn@client2

OpenVPN Connect with your Access Server

Your installation of OpenVPN Access Server includes a copy of OpenVPN Connect, which is a separate package called openvpn-as-bundled-clients that is updated when new versions of OpenVPN Connect are released. OpenVPN Connect is our official client app and your users can download it directly from your client UI, pre-configured to connect with your server, or download it separately from our website and import a connection profile.

Steps: Access your Client UI

- Open a browser and enter your Access Server IP address or the custom hostname if you have set that up (recommended).

- Enter your username and password.

OpenVPN Connect only supports one active VPN tunnel at a time. It was purposely designed to not support connections to two or more servers simultaneously. Connecting to two servers at the same time requires two different adjustments to the routing table on the client computer. Therefore, it is very easy to make a mistake and break connectivity or cause traffic to flow to the wrong destination. Limiting connections to one server ensures connectivity and traffic flow. OpenVPN Connect can store many profiles for different servers, but you can only actively connect to one at a time.

OpenVPN Connect also supports client-side scripting, importing connection profiles directly from Access Server, and connecting with a server-locked profile. A server-locked profile enables you to authenticate any valid user on your Access Server without installing unique connection profiles for each user.

For further information, refer to: Installation guide for OpenVPN Connect Client on Windows.

Alternative OpenVPN client: tunXten

tunXten is a third-party client created by Eugene Mindrov. tunXten is only available for Windows and is compatible with OpenVPN Access Server. tunXten supports importing connection profiles directly from the Access Server and can also support multiple simultaneous OpenVPN tunnel connections. Just like the open source version, tunXten needs multiple virtual network adapters to do this, but it comes with a GUI tool to achieve this. You can simply keep adding adapters until you have the required number to establish as many connections as you need. It comes with useful logging information and the ability to place custom icons on connections, rename profiles in the GUI, set connections to automatically connect at boot up, remember saved usernames and passwords, and so on.

Описание и возможности

Перед тем как перейти к загрузке и установке программы, давайте рассмотрим, чем она отличается от конкурентов и что может предложить пользователю. Как известно, ВПН-тоннели обеспечивают доступ к любым сайтам, которые были заблокированы. Для этого, говоря простыми словами, используется обходной канал, который и называется тоннелем.

Если говорить более конкретно, OpenVPN Tap выделяется следующими характерными особенностями:

- Подключение через VPN.

- Установка соединения при помощи прокси-сервера.

- Ведение системного журнала, который позволяет отслеживать неполадки.

- Возможность старта вместе с операционной системой.

- Отображение окна выполнения.

- Наличие расширенных настроек.

ОпенВПН для Виндовс 10 обладает и другими возможностями, но ознакамливаться с ними вы будете уже самостоятельно. Для этого достаточно установить приложение на свой компьютер или ноутбук, а потом немножко поковыряться в настройках. Это просто, так как тут присутствует русский язык.

Optional Commands

- To list all available configuration profiles, run this command: . Important: a configuration file typically contains generic options to be able to connect to a specific server, regardless of the device itself. OpenVPN 3 Linux also supports setting more host-specific settings on a configuration profile as well. This is handled via the `openvpn3 config-manage` interface. Any settings here will also be preserved across boots if the configuration profile was imported with the argument.

- Note that it is possible to use the D-Bus path to the configuration profile: . Note: in either of these cases is it necessary to have access to the configuration profile on disk. As long as configuration profiles are available via , all needed to start a VPN session should be present.

Alternative OpenVPN open source client: OpenVPN GUI

The open source project also has a Windows client called OpenVPN GUI. OpenVPN GUI supports the option to connect to multiple OpenVPN servers at the same time, but doing so requires careful configuration to avoid conflicting routes and subnets. Note that you must also make sure there are enough virtual network adapters. On Windows, OpenVPN creates a virtual network card or adapter, but only one OpenVPN tunnel can connect to a virtual network adapter. If you require three simultaneous OpenVPN tunnel connections, you must manually add adapters using command line scripts in the Start menu.

Similar to OpenVPN Connect v3, OpenVPN GUI also includes a service daemon mode where a connection starts up as a system service on Windows before the user is signed in. For more details, refer to Running OpenVPN as a Windows Service.

You can save OpenVPN connection profiles into the program’s config directory, usually located at C:\program files (x86)\openvpn\config\ with .conf or .ovpn file extensions. For example, you can download a user-locked or auto-login profile from the OpenVPN Access Server web interface and place it in this directory. The system tray menu displays the options to use with this connection profile.

OpenVPN GUI doesn’t support client-side scripting, importing connection profiles directly from an Access Server, or connecting with a server-locked profile.

You can download OpenVPN GUI from the community downloads section on our site and download the installer for Windows. The OpenVPN GUI program comes included with this installer.

The program is limited to 50 connection profiles.

Сертификаты внутри конфигурационного файла

Ключи сертификатов можно хранить не в отдельных файлах, а внутри конфигурационного файла ovpn.

…

key-direction 1

<ca>

——BEGIN CERTIFICATE——

…

——END CERTIFICATE——

</ca>

<tls-auth>

——BEGIN OpenVPN Static key V1——

…

——END OpenVPN Static key V1——

</tls-auth>

<cert>

——BEGIN CERTIFICATE——

…

——END CERTIFICATE——

</cert>

<key>

——BEGIN PRIVATE KEY——

…

——END PRIVATE KEY——

</key>

<dh>

——BEGIN DH PARAMETERS——

…

——END DH PARAMETERS——

</dh>

* key-direction 1 — необходим для tls-auth, в противном случае, работать не будет; ca — ключ центра сертификации (ca.crt); tls-auth — ta.key; cert — открытый сертификат клиента (clients.crt); key — закрытый сертификат клиента (clients.key); dh — сертификат, созданный на базе протокола Диффи Хеллмана.

Установка и настройка на Windows

Скачивание и установка

Для начало нужно скачать и установить программу OpenVPN. Скачивать лучше с официального сайта: В процессе установки на вопрос «Установить программное обеспечение для данного устройства» нажимаем установить.

По завершение установки, запускаем программу. В правом нижнем углу (в системном трее) появиться значок с программой.

Подключение

Файл с конфигурациями нужно положить в папку программы OpenVPN, сделать этом можно двумя способами:

- Скопировать файл вручную в папку: C:\Users\User\OpenVPN\config (по умолчанию)

- Нажать в трее на иконку с программой правой кнопкой мышки и выбрать меню «Импорт конфигурации», далее указать файл через проводник.

Программа полностью готова к работе. Теперь еще раз кликаем правой кнопкой мыши в трее по значку и выбираем пункт «Подключиться». После этого вылезет меню с «непонятными» строчками — это означает, что программа подключается к выбранному серверу.

После успешного подключения появится информация о том, что подключение прошло успешно, а иконка программы в трее приобретет зеленый цвет

Частые вопросы

Можно ли использовать сразу несколько «прокси файлов»? Можно скачивать и импортировать несколько конфигурационных файлов. Тогда при подключении появится возможность подключиться к тому VPN, который вам нужен.Ошибка во время подключения OpenVPN. Если в процессе подключения мы получили ошибку, то нужно попробовать подключиться еще раз. Если на второй попытке произошла та же ошибка, то скорее всего прокси не рабочий. Нужно скачать новый файл конфигурации, после чего заново подключиться.Как удалить конфиг файлы из OpenVPN клиента Бывает такое, что при использовании разных конфиг файлов, их очень много накапливается. Получается длинный список, в котором можно легко запутаться. Для того чтобы удалить старые, не нужные файлы, перейдите в Настройки ⇒ Расширенные. Здесь вы увидите путь к папке, где хранятся файлы конфигурации. Перейдите в неё и удалите всё ненужное.

Создание сертификатов

Новая версия OpenVPN позволяет создавать сертификаты на основе Easy RSA 3, старая работает на базе 2-й версии. Наши действия будут различаться в зависимости от данной версии. Рассмотрим процесс формирования сертификата с использованием как RSA3, так и RSA2.

а) Создание сертификатов с RSA 3

1. Переходим в папку установки OpenVPN (по умолчанию, C:\Program Files\OpenVPN) и создаем каталог ssl.

2. После переходим в папку C:\Program Files\OpenVPN\easy-rsa, переименовываем файл vars.bat.example в vars.bat, открываем его на редактирование и правим одну строку:

set_var EASYRSA_TEMP_DIR «$EASYRSA_PKI/temp»

* мы снимаем комментарий и добавляем temp в конце $EASYRSA_PKI. Если это не сделать, то при попытке сформировать корневого сертификата мы получим ошибку Failed create CA private key.

3. Запускаем командную строку от имени администратора:

4. Переходим в каталог easy-rsa:

cd %ProgramFiles%\OpenVPN\easy-rsa

5. Запускаем команду:

EasyRSA-Start.bat

Мы окажемся в среде EasyRSA Shell.

6. Инициализируем PKI:

./easyrsa init-pki

Мы должны увидеть:

init-pki complete; you may now create a CA or requests.

Your newly created PKI dir is: C:/Program Files/OpenVPN/easy-rsa/pki

7. Генерируем корневой сертификат (CA):

./easyrsa build-ca

… после ввода Enter обязательно задаем пароль дважды. На запрос ввести Common Name можно просто нажать ввод или написать свое имя:

Common Name (eg: your user, host, or server name) :

8. Создаем ключ Диффи-Хеллмана:

./easyrsa gen-dh

9. Для создания сертификата сервера необходимо сначала создать файл запроса:

./easyrsa gen-req cert nopass

* на запрос ввода Common Name просто вводим Enter.

… и на его основе — сам сертификат:

./easyrsa sign-req server cert

После ввода команды подтверждаем правильность данных, введя yes:

Confirm request details: yes

… и вводим пароль, который указывали при создании корневого сертификата.

10. Для создания ta ключа используем команду:

openvpn —genkey —secret pki/ta.key

11. Сертификаты сервера готовы и находятся в каталоге pki. Переносим в C:\Program Files\OpenVPN\ssl следующие файлы:

- ca.crt

- issued/cert.crt

- private/cert.key

- dh.pem

- ta.key

б) Создание сертификатов с RSA 2

1. Переходим в папку установки OpenVPN (по умолчанию, C:\Program Files\OpenVPN) и создаем каталог ssl.

2. После переходим в папку C:\Program Files\OpenVPN\easy-rsa, создаем файл vars.bat, открываем его на редактирование и приводим к следующему виду:

* в каталоге easy-rsa уже есть файл vars.bat.sample — можно переименовать и использовать его.

** значение HOME не меняем, если оставили путь установки программы по умолчанию; KEY_DIR — каталог, куда будут генерироваться сертификаты; KEY_CONFIG может быть разным — его лучше посмотреть в файле vars.bat.sample или по названию соответствующего файла в папке easy-rsa; KEY_NAME желательно, чтобы соответствовал полному имени VPN-сервера; остальные опции можно заполнить произвольно.

3. Запускаем командную строку от имени администратора:

4. Переходим в каталог easy-rsa:

cd %ProgramFiles%\OpenVPN\easy-rsa

4. Запускаем vars.bat:

vars.bat

5. Чистим каталоги от устаревшей информации:

clean-all.bat

* данная команда выполняется один раз, когда на сервере нет информации по ранее созданным сертификатам.

6. Снова запускаем vars.bat (после clean переопределяются некоторые переменные):

vars.bat

Переходим к созданию ключей.

7. Генерируем последовательность центра сертификации:

build-ca.bat

На все запросы нажимаем Enter.

8. Запускаем build-dh.bat (сертификат с использованием алгоритма Диффи-Хеллмана):

openssl dhparam -out keys\dh.pem 2048

* команда может выполняться долго — это нормально.

9. Генерируем сертификат для сервера:

build-key-server.bat cert

* где cert — имя сертификата; на все запросы нажимаем Enter. В конце подтверждаем два раза корректность информации вводом y.

10. После переносим из папки C:\Program Files\OpenVPN\easy-rsa\keys в C:\Program Files\OpenVPN\ssl следующие файлы:

- ca.crt

- cert.crt

- cert.key

- dh.pem

Плюсы и минусы

Время более подробно остановиться на преимуществах и недостатках OpenVPN для Windows 7, 8, 10. Сразу отметим, что плюсов значительно больше и мы упомянули лишь наиболее весомые из них.

Преимущества:

- Осуществление конфиденциального и защищённого обмена информацией внутри созданной сети. Для осуществления передачи приложением используется UDP либо TCP протокол.

- Защита информации обеспечивается за счёт её шифрования. Используется протокол TLS и библиотека OpenSSL. В последних версиях программного обеспечения применяется библиотека PolarSSL, обеспечивающая большую надёжность системы защиты.

- Обеспечение дополнительной защиты за счёт идентификации каждой из сторон, участвующей в обмене информацией. Вмешательство посредника становится невозможным – в том числе, недоступны прослушивание, искажение и передача, удаление данных.

- Безопасный серфинг в интернете. Инструменты браузеров не используются.

- Подмена IP-адреса на выбранный самостоятельно или в автоматическом режиме. Местоположение пользователя и его настоящий IP останутся конфиденциальными.

- Доступ к различным веб-ресурсам, заблокированным ранее.

- Возможность масштабирования системы с подключением к сети сотен, тысяч клиентов при необходимости.

Недостатки:

- необходимость установки клиента;

- платная версия стоит слишком дорого для рядовых пользователей;

- сложности с настройками ПО.

Если вы считаете себя уверенным пользователем ПК, разбираетесь в тонкостях работы VPN – советуем попробовать данный сервис с собственным клиентом. Он позволяет добиться и анонимности в Сети, и повышенной защиты, и имеет место быть в коммерческих проектах. На нашем сайте вы сможете подобрать “под себя” оптимальный VPN на компьютер.

Background

The OpenVPN 3 Linux project is a new client built on top of the OpenVPN 3 Core Library, which is also used in the various OpenVPN Connect clients and OpenVPN for Android (need to be enabled via the settings page in the app).

This client is built around a completely different architecture in regards to usage. It builds heavily on D-Bus and allows unprivileged users to start and manage their own VPN tunnels out-of-the-box. System administrators wanting more control can also control and restrict this access both by hardening the default OpenVPN 3 D-Bus policy or facilitating features in OpenVPN 3 Linux.

Even though the project name carries “Linux”, it doesn’t mean it is restricted to Linux only. Any platform which has D-Bus available should be capable of running this client in theory. But since D-Bus is most commonly used in Linux environments, this will naturally be the primary focus for the project.

The release notes are stored in git tags in the project git repository. They can also be viewed here: https://github.com/OpenVPN/openvpn3-linux/releases (expand the tag to see the full text)

Функционал

Программное обеспечение позволяет обеспечивать подключение следующим образом: компьютерный клиент -> прокси-сервер -> интернет. Благодаря данному алгоритму удалось добиться:

- высокой стабильности подключения;

- анонимности в интернете;

- безопасности.

В частности, безопасность активного подключения при условии корректной работы прокси-сервера гарантируется и при использовании общедоступных точек доступа.

Отдельного внимания заслуживают каналы, подразумевающие два вида передачи данных:

- Точка – точка.

- Сервер – клиенты.

За счёт данного механизма обеспечиваются: предельно простое взаимодействие пользователя с софтом, высочайшая защита не только получаемых, но и передаваемый пакетов.

Поэтому платная версия пользуется большой популярностью в небольших компаниях и фирмах.

Бесплатная – применяется частными пользователями для обеспечения доступа к заблокированным ресурсам в большей мере, и для защиты в меньшей.

Задействоваться могут не только персональные компьютеры, находящиеся в офисе и соединённые между собой посредством LAN, но и ПК, находящиеся в других странах – для удалённого доступа.

Если вы хотите оценить функционал, советуем скачать OpenVPN на Windows 7, 8, 10 и только при наличии необходимости приобретать полную версию, так как большинству будет достаточно «базы», доступной без премиум-пакета.