How to securely erase ssd drive in windows 7?

Содержание:

Подробнее о Secure Erase

Поскольку Secure Erase — это только метод очистки данных всего диска, он недоступен для безопасного уничтожения отдельных файлов или папок, что могут делать так называемые файловые шредеры.

Использование SecureErase для удаления данных с жесткого диска часто считается лучшим способом, потому что он осуществляется на низком уровне. Ни операционная система, ни файловая система не имеют отношения к процессу, когда сам контроллер последовательно перезаписывает весь жёсткий диск.

Чтобы выполнить команду SecureErase, необходимо использовать программу, которая взаимодействует непосредственно с жестким диском. Одной из таких программ является HDD Erase, разработанная Центром Исследований Магнитной Записи Калифорнийского университета в Сан-Диего. (https://cmrr.ucsd.edu/resources/secure-erase.html)

Функция SecureErase реализована не во всех жёстких дисках и SSD. Некоторые файловые шредеры и программы очистки данных используют слова Secure Erase в технических характеристиках, но если они специально не указывают поддержку этой функции, вероятно они используют какие-то другие алгоритмы.

SSD с самошифрованием: как это работает?

Диски с самошифрованием (SED / Self-Encrypting Drive) существуют на рынке в течение многих лет, но на самом деле очень немногие люди полностью используют возможности этих накопителей. Такие SSD используют механизм шифрования, встроенный в контроллер накопителя, для шифрования каждого файла, хранящегося в ячейках флеш-памяти. Этот аппаратный метод шифрования обеспечивает высокий уровень безопасности данных, невидим для пользователя, не может быть отключен и не влияет на производительность.

Современные самошифрующиеся накопители основаны на отраслевом стандарте SSC V1.0 Trusted Computing Group (TCG) Enterprise. В старых продуктах механизм аппаратного шифрования просто использовал бы ключ шифрования, предоставленный пользователем. В случае с TCG Opal 2.0 аппаратный механизм использует случайный “ключ шифрования ключей” (KEK), созданный генератором случайных чисел. Этот ключ недоступен для любого внешнего интерфейса и используется для шифрования ключей MEK (или “ключей шифрования мультимедиа”), которые всегда хранятся в зашифрованном виде внутри контроллера SED SSD.

Общепринятые стандарты удаления данных

Все рассматриваемы ниже стандарты удаления данных реализуются программно, и больше всего подходят для удаления отдельных файлов или логических томов, в том числе в больших дисковых массивах. Мы сведём их в таблицу, чтобы вы могли легко сравнить их между собой.

| Метод | Страна |

Кол-во проходов |

Что делает каждый проход | Прове- рка | Использу- ется в настоящее время | Поддерживается программой |

| DoD 5220.22-M | США | 3 |

Проход 1 — заполнение нулями Проход 2 — заполнение единицами Проход 3 — заполнение случайными данными |

После каждого прохода | Нет | |

| NCSC-TG-025 | Нет | |||||

| AFSSI-5020 | В конце | Неизвестно | ||||

| AR 380-19 |

Проход 1 — заполнение случайными данными Проход 2 — заполнение единицей или нулем по выбору Проход 3 — записывает противоположный проходу 2 символ |

|||||

|

NAVSO P-5239-26 |

Проход 1 — заполнение 1 или 0 по выбору Проход 2 — заполнение противоположным символом (0 или 1) Проход 3 — заполнение случайными данными |

Неизвестно | Неизвестно | |||

| RCMP TSSIT OPS-II | Канада | 7 |

Проход 1 — заполнение нулями Проход 2 — заполнение единицами Проход 3 — заполнение нулями Проход 4 — заполнение единицами Проход 5 — заполнение нулями Проход 6 — заполнение единицами Проход 7 — заполнение случайными данными |

Нет | ||

| CSEC ITSG-06 | Канада | 3 |

Проход 1 — заполнение 1 или 0 по выбору Проход 2 — заполнение противоположным символом (0 или 1) Проход 3 — заполнение случайными данными |

Да | Неизвестно | |

| HMG IS5 | Велико британия | 2 или 3 |

Проход 1 — заполнение нулями Проход 2 — нет или заполнение единицами Проход 3 — заполнение случайными данными |

|||

| ISM 6.2.92 | Австралия | 1 | Проход 1 — заполнение случайными данными | |||

| NZSIT 402 | Новая Зеландия | |||||

| VSITR | Германия | 7 |

Проход 1 — заполнение нулями Проход 2 — заполнение единицами Проход 3 — заполнение нулями Проход 4 — заполнение единицами Проход 5 — заполнение нулями Проход 6 — заполнение единицами Проход 7 — заполнение случайными данными |

нет | ||

| ГОСТ Р 50739-95 | Россия | 1 или 2 |

Проход 1 — нет или заполнение нулями Проход 2 — заполнение случайными данными |

Нет | ||

| Guttman | 35 | Проход 1-35 — заполнение случайными данными | Да | Неизвестно | ||

| Pfitzner | 33 | Проход 1-33 — заполнение случайными данными | Да | Неизвестно |

Интересно, что минобороны и министерство безопасности США отказались от любых программных методов очистки данных, решив что уничтожение может быть только физическим. В настоящее время в формулярах, распространяемых этими ведомствами, указано, что при уничтожении носителей данных допускается использовать измельчители в крошку диаметром 2 мм, размагничиватели или печи для сжигания при температуре не ниже 1600 градусов Цельсия.

В настоящее время всё больше компаний выбирают перманентное шифрование в качестве альтернативы удалению данных: данные хранятся на носителе всегда в зашифрованном виде, и при необходимости утилизации ключ шифрования попросту удаляется.

Михаил Дегтярёв (aka LIKE OFF)

11/02.2019

Как очистить SSD от мусора

Самые важные способы контролировать замусоренность диска SSD :

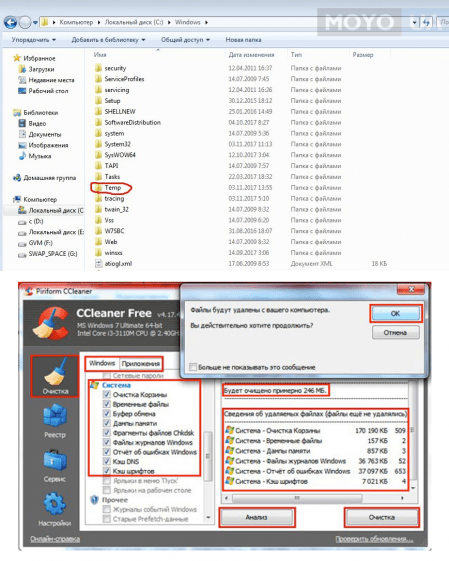

- Временные файлы, которые создают программы во время работы, хранятся в специальном каталоге TEMP. После использования они должны удаляться автоматически. Но иногда этого не происходит, и на диске скапливается по несколько гигабайт ненужных файлов. Они сильно тормозят систему — ноутбук или ПК работает медленней. Как правило, папка TEMP расположена на диске C, в каталоге Windows. Чтобы ее очистить, нужно удалить все созданные файлы вручную.

- Просканировать и очистить систему можно с помощью такой популярной программы, как Ccleaner. Она удалит файлы из «кэша», неактуальные системные библиотеки, архивы.

Как наверняка очистить свой SSD

Теперь, когда мы точно понимаем, что происходит с нашим SSD, настало время рассмотреть, как удалить данные на постоянной основе.

Есть несколько общепринятых методов и инструментов, которые почти гарантированно полностью стирают ваш SSD.

Удаление с использованием программного обеспечения

Первый метод — использование Secure Erase. Secure Erase – это процесс при котором все ячейки памяти перезаписываются простыми «нулями», он имеет очень высокий уровень успеха, но некоторые исследования показали, что команда плохо реализована, и поэтому данные остаются на диске.

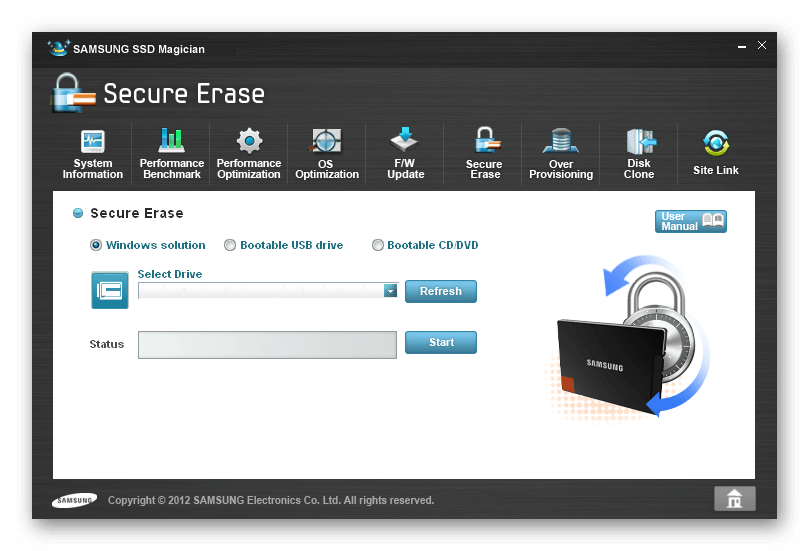

Многие производители твердотельных накопителей разрабатывают аппаратные средства управления, которые имеют функции Secure Erase:

- Samsung Magician

- Intel Solid State Toolbox

- OCZ Toolbox

- Corsair SSD Toolbox

- Инструментарий SSD SanDisk

Стирание диска с использованием Parted Magic

Многие эксперты советуют использовать Parted Magic. Parted Magic — это целый дистрибутив Linux, в котором представлены все способы удаления дисков и управления разделами.

Parted Magic — загрузочная среда Linux, то есть вы устанавливаете ее на USB-накопитель и загружаете компьютер оттуда.

Вот краткий список того, что вам нужно сделать:

- Скачайте Parted Magic и создайте установочный USB-накопитель с помощью Unetbootin.

- Загрузите компьютер с диска и выберите вариант 1 «Настройки по умолчанию».

- После загрузки (в нижнем левом углу)> «Служебные»> «Стереть диск».

- Выберите команду «Внутреннее: безопасное стирание», которая записывает нули во всей области данных, а затем выберите диск, который вы хотите стереть на следующем экране.

- Если вам сказали, что диск «заморожен», вам нужно будет нажать кнопку «Сон» и повторить этот процесс, пока вы не сможете продолжить. Если ваш диск указывает требование к паролю, наберите пароль «NULL».

- Подтвердите, что вы прочитали и поняли риски, затем нажмите «Да», чтобы удалить ваш диск.

Очистка диска с помощью PSID Revert

В некоторых случаях SSD нельзя стереть из-за аппаратного шифрования. В этих конкретных случаях иногда можно использовать идентификатор физической безопасности устройства (PSID) для принятия PSID Revert. PSID Revert эффективно криптографически стирает диск, а затем сбрасывает его до заводских настроек.

PSID Revert стирает весь диск. Этот процесс также работает, если диск аппаратно зашифрован, но не зашифрован с использованием стороннего программного обеспечения. Узнайте, поддерживает ли ваш накопитель PSID Revert, выполнив поиск в Интернете для « PSID Revert».

Применение SecureErase для SSD

Как правило, если вы применяете команду SecureErase к SSD диску, контроллер понимает её и исполняет, сбрасывая все ячейки памяти командой Block Erase, включая те, что зарезервированы для внутренних нужд в состояние “Empty”. Не затрагиваются только данные SMART, прошивка и таблица повреждённых ячеек. Диск возвращается в состояние нового и восстанавливает заводскую скорость записи. На обычном SSD эта команда выполняется за минуту-две против нескольких часов на HDD.

Программы, разработанные для вычищения жёстких дисков методом SecureErase, будут работать и с SATA SSD. То есть, если в системе хранения данных есть функция быстрой очистки дисков, она будет работать и с SATA SSD накопителями. На персональных компьютерах лучше пользоваться утилитами от производителя SSD:

Большинство SAS/ NVME / PCI Express SSD аналогичным образом очищаются, используя команду SecureErase или Format Unit. Кстати, если во время процесса очистки SSD отключить питание, то при следующем включении накопитель первым делом закончит выполнение очистки и только потом перейдёт в состояние готовности.

Альтернативой использованию команды Secure Erase может стать простое форматирование с последующим выполнением команды TRIM. Контроллер накопителя аналогичным образом освобождает ячейки памяти, надёжно затирая всё, что в них хранилось ранее.

Производители SSD настоятельно не рекомендуют использовать для них все те способы многократной перезаписи данных, разработанные для жёстких дисков, так как во-первых, это повышает износ накопителя, а во-вторых эти методы не очищают недоступные для операционной системы ячейки данных, включая области перераспределения и поврежденные блоки.

Таким образом, мы с вами выяснили, что SecureErase и встроенные команды очистки HDD/SDD – это надёжный проверенный годами способ гарантированно удалить любые данные, так что ни один хакер, ни одна лаборатория их не восстановит. Тем не менее, боясь неизведанного, люди придумали многопроходные способы удаления данных.

Форматирование сторонними приложениями и восстановление файлов

Чтобы полностью удалить данные в твердотельном накопителе (так сказать, обнулить SSD), можно воспользоваться специальной функцией Secure Erase. Это набор команд, при помощи которых полностью очищается диск. Такая процедура выполняется программным обеспечением самого устройства и не связана с операционной системой. Удалив информацию таким способом, её невозможно будет в дальнейшем восстановить.

Чтобы запустить Secure Erase, рекомендуется использовать специальную программу производителя твердотельного накопителя, например, Crucial Storage Executive или Samsung Magician. Кроме безвозвратного форматирования, Secure Erase умеет восстанавливать производительность устройства, в том случае если скорость SSD начинает деградировать.

Secure Erase в программе Samsung SSD Magician

Использовать такой вариант форматирования следует, только если вам нужно удалить информацию без возможности её восстановления или при заметном снижении скорости работы твердотельного накопителя.

Также стоит отметить, что для безвозвратного удаления файлов необязательно использовать Secure Erase, так как при включенной функции TRIM обычное быстрое форматирование также сможет удалить данные без возможности их последующего восстановления.

Однако, как и было отмечено ранее, данная функция не работает при следующих условиях:

- при использовании внешнего твердотельного накопителя, подключенного к компьютеру через USB кабель;

- с разделами, на которых имеются разновидности файловой системы FAT и ex2;

- на большинстве NAS-носителей, за исключением нескольких моделей;

- при наличии повреждений файловой системы и самого устройства;

- на большинстве RAID-массивов;

- при использовании операционных систем от Microsoft, выпущенных до Windows 7;

- на неоригинальных SSD в компьютерах Apple.

Начиная с седьмой версии Windows, а также в MacOS, функция TRIM автоматически срабатывает, после того как пользователь удалит файл. Также по умолчанию она активируется, если SSD накопитель подключён к компьютеру в режиме AHCI, включить который можно в BIOS материнской платы. Если файл удален при помощи функции TRIM, то его восстановление невозможно.

В том случае, если такая функция не активирована, то после форматирования раздела файлы с накопителя восстанавливаются при помощи специальных приложений.