Снифферы (sniffers)

Содержание:

- Защита от снифферов

- Google PageSpeed Insights

- Шаг 6. Что делать, если трафик зашифрован и используется HTTPS?

- Изменение данных запросов

- Применение

- Классификация снифферов (sniffers)

- Repeat Advanced

- Зачем это делать ?

- tcpdump

- Программы-сниферы

- Что может Intercepter-NG

- Как защититься от снифферов

- Пассивный и активный нюхающий

- Параметры домена

- Первичная настройка

Защита от снифферов

Хотя первым шагом для защиты от перехвата трафика и является правильное проектирование системы безопасности с жесткими правилами во время разработки архитектуры сети, существуют несколько методов, которые следует применить для того, чтобы сделать сетевую инфраструктуру менее уязвимой для подобного рода атак. Следующие методы позволяют повысить защиту сети.

Отключение promiscous-режима на сетевых интерфейсах приводит к отключению большинства снифферов. Это действие может быть автоматизировано путем создания специального сценария и добавления его в качестве задачи cron для ежедневного выполнения или контролироваться путем создания политики доступа к настройкам сетевой карты на уровне узла.

Использование свитчей для построения сети снижает вероятность успешного использования сниффера. В случае эксплуатации сети с применением свитчей пакеты доставляются напрямую адресату и недоступны всем узлам — это снижает возможность их захвата. К тому же, администраторам сетей проще определить наличие снифферов, рассматривая сегменты сети по отдельности.

Программы для определения наличия снифферов могут использоваться для определения режима работы сетевых карт, а также для контроля за процессами и приложениями, присутствующими на серверах или узлах сети. Эта возможность интегрирована в современные системы обнаружения проникновений.

Технология шифрования IPSec может быть использована для защиты пакетов, передающихся в рамках сетевой инфраструктуры, в случае обмена конфиденциальными данными. IPSec позволяет производить инкапсуляцию и шифрование данных и поддерживается современными маршрутизаторами, межсетевыми экранами и другими компонентами сетей

Практически все операционные системы поддерживают IPSec и эта технология широко используется в важной IT-инфраструктуре. Для защиты уровня сессий может использоваться шифрование трафика SSL и TLS.

Google PageSpeed Insights

Размер загруженных ресурсов

3.13 КБ Было загружено 6 ресурсов.

| URL | Код ответа | Тип ресурса | MIME ресурса | размер ресурса (сжатого) |

|---|---|---|---|---|

| http://web-sniffer.net/ | 200 | Document | text/html | 2.92 КБ |

| http://web-sniffer.net/style/basic.css | 200 | Stylesheet | text/css | 1.84 КБ |

| http://web-sniffer.net/images/web-sniffer.png | 200 | Image | image/png | 0.67 КБ |

| http://www.google.com/recaptcha/api/challenge?k=6LdebfkSAAAAAC-3f_6l_UlcJXHzE9K0CedXv82_ | 404 | Script | text/html | 0.49 КБ |

| http://www.google-analytics.com/analytics.js | 200 | Script | text/javascript | 18.40 КБ |

Мы считаем все элементы страницы: изображения, видео, скрипты и прочее. Чтобы страница загружалась быстро, согласно рекомендациям Google, их общий вес не должен превышать 1600 КБ. Оптимизируйте размер ресурсов: используйте сжатие текста, сократите HTML, JS и CSS, используйте WebP вместо JPEG, включите кэширование данных.

Плагины

Плагины не найдены.

Описание:

Плагины помогают браузеру обрабатывать особый контент, например Flash, Silverlight или Java. Большинство мобильных устройств не поддерживает плагины, что приводит к множеству ошибок и нарушениям безопасности в браузерах, обеспечивающих такую поддержку. В связи с этим многие браузеры ограничивают работу плагинов.

Обновлено 09.06.2020 15:05

Скриншот сайта на смартфоне

Дизайн сайта под мобильные телефоны решает две задачи: обеспечивает пользователям комфортный просмотр сайта с любого устройства и положительно влияет на поисковое ранжирование сайта.

Проверьте, чтобы ваш сайт правильно отображался на мобильных устройствах.

Обновлено 09.06.2020 15:05

Неиспользуемые CSS

Со стилями на странице все отлично.

–

Обновлено 09.06.2020 15:05

Размер шрифтов на сайте

Некоторым посетителям будет сложно прочесть текст на вашем сайте.

Описание:

Одна из самых частых проблем чтения сайтов на мобильных устройствах — это слишком маленький размер шрифта. Приходится постоянное масштабировать сайт, чтобы прочитать мелкий текст, а это очень раздражает пользователя. Даже если у сайта есть мобильная версия или адаптивный дизайн, проблема плохой читаемости из-за мелкого шрифта встречается нередко.

Обновлено 09.06.2020 15:05

Объем ресурсов

Статические ресурсы (html, js, css) сокращены.

Описание:

Размер ресурса можно уменьшить, удалив ненужные элементы страницы, например, лишние пробелы, переносы строки и отступы. Сократив код HTML, CSS и JavaScript, вы ускорите загрузку, синтаксический анализ и отображение страницы.

Обновлено 09.06.2020 15:05

Шаг 6. Что делать, если трафик зашифрован и используется HTTPS?

Для ответа на этот вопрос есть несколько вариантов.

Вариант 1. Подключиться в разрыв соединения между пользователем и сервером и захватить трафик в момент установления соединения (SSL Handshake). В момент установки соединения можно перехватить сеансовый ключ.

Вариант 2. Вы можете расшифровать трафик HTTPS, используя файл журнала сеансовых ключей, записываемый Firefox или Chrome. Для этого браузер должен быть настроен на запись этих ключей шифрования в файл журнала (пример на базе FireFox), и вы должны получить этот файл журнала. По сути, необходимо похитить файл с ключом сессии с жесткого диска другого пользователя (что является незаконным). Ну а далее захватить трафик и применить полученный ключ для его расшифровки.

Уточнение.

Мы говорим о веб-браузере человека, у которого пытаются украсть пароль. Если же мы подразумеваем расшифровку нашего собственного HTTPS трафика и хотим потренироваться, то эта стратегия будет работать. Если вы пытаетесь расшифровать HTTPS трафик других пользователей без доступа к их компьютерам, это не сработает — на то оно и шифрование, и личное пространство.

После получения ключей по варианту 1 или 2 необходимо прописать их в WireShark:

- Идем в меню Edit — Preferences — Protocols — SSL.

- Ставим флаг «Reassemble SSL records spanning multiple TCP segments».

- «RSA keys list» и нажимаем Edit.

- Вводим данные во все поля и прописываем путь в файлу с ключом

WireShark может расшифровывать пакеты, которые зашифрованы с использованием алгоритма RSA. В случае если используются алгоритмы DHE/ECDHE, FS, ECC, сниффер нам не помощник.

Вариант 3. Получить доступ к web-серверу, которым пользуется пользователь, и получить ключ. Но это является еще более сложной задачей. В корпоративных сетях с целью отладки приложений или контент фильтрации этот вариант реализуется на легальной основе, но не с целью перехвата паролей пользователей.

Изменение данных запросов

В Fiddler существует инструмент «Fiddler ScriptEditor» (Редактор скриптов) для создания правил модификации трафика. Запуск редактора скриптов через «Ctrl+R» или выбора пункта меню «Rules -> Customize Rules…».

В редакторе скриптов есть два основных метода: «OnBeforeRequest» и «OnBeforeResponse»:

«OnBeforeRequest» — выполнение скриптов в этом методе происходит перед отправкой пакетов на веб-сервер.

«OnBeforeResponse» — выполнение скриптов в этом методе происходит после получения ответа от веб-сервера.

Ниже приведены примеры скриптов с указанием в каком методе их расположить.

Применение

Разумеется, в первую очередь, данное понятие имеет то применение, о котором шла речь выше, то есть хаккерские атаки и незаконное получение пользовательских данных.

Но кроме этого, снифферы используют и в других сферах, а конкретно, в работе системных администраторов.

В частности, такие приспособления или программы помогают выполнить такие задачи:

- Обнаружение ненормального трафика. Он может быть паразитным, вирусным или просто закольцованным. Все это вредит обычному прохождению информации через канал. Самое меньшее, что могут сделать такие явления, так это загрузить и, соответственно, замедлить трафик, что уже не очень хорошо.

- Выявление несанкционированного программного обеспечения, в том числе и вирусного. Интересно, что и сами снифферы в какой-то мере являются таким ПО. В любом случае они являются отличным средством выявления и избавления от троянов, фледуров, других сканеров и тому подобных вещей.

- Локализация или, другими словами, выявление места неисправности. Таким же образом выявляются и ошибки конфигурации.

Рис. 3. Такие приспособления помогают чинить компьютерные сети

Как видим, рассматриваемые нами приспособления или программы способны очень сильно облегчить работу системных администраторов и других людей, которые пользуются сетями. А это все мы.

Теперь переходим к самому интересному – обзору программ-снифферов.

Выше мы разобрались, что они могут быть выполнены в виде физических приспособлений, но в большинстве случаев используются специальные программные коды.

Их изучением и займемся.

Классификация снифферов (sniffers)

Перехватывать потоки данных можно легально и нелегально. Понятие «сниффер» применяется именно по отношению к нелегальному сценарию, а легальные продукты такого рода называют «анализатор трафика».

Решения, применяемые в рамках правового поля, полезны для того, чтобы получать полную информацию о состоянии сети и понимать, чем заняты сотрудники на рабочих местах. Помощь таких программ оказывается ценной, когда необходимо «прослушать» порты приложений, через которые могут отсылаться конфиденциальные данные. Программистам они помогают проводить отладку, проверять сценарии сетевого взаимодействия. Используя анализаторы трафика, можно своевременно обнаружить несанкционированный доступ к данным или проведение DoS-атаки.

Нелегальный перехват подразумевает шпионаж за пользователями сети: злоумышленник сможет получить информацию о том, какие сайты посещает пользователь, и о том, какие данные он пересылает, а также узнать о применяемых для общения программах. Впрочем, основная цель незаконного «прослушивания» трафика — получение логинов и паролей, передаваемых в незашифрованном виде.

Снифферы различаются следующими функциональными особенностями:

- Поддержка протоколов канального уровня, а также физических интерфейсов.

- Качество декодирования протоколов.

- Пользовательский интерфейс.

- Доступ к статистике, просмотру трафика в реальном времени и т.д.

Repeat Advanced

Хотя полноценное нагрузочное тестирование лучше проводить в специальных инструментах, Charles Proxy имеет одну базовую настройку, которая помогает закрыть минимальные потребности. Функция Repeat Advanced (доступная через контекстное меню перехваченного запроса) позволяет нужное количество раз повторить тот же запрос. После настройки откроется отдельная сессия, где будут видны детали каждого из запросов.

Конечно, список функций Charles Proxy этим не ограничивается. Есть еще много полезного — от перенаправления доменного имени на другой IP-адрес, до автоматического сохранения полученных ответов.

Отмечу, что Charles Proxy платный. Можно использовать триальную версию. Но раз в 5-7 минут поверх него будет отображаться всплывающее окно с версией, а раз в 30 минут он будет выключаться, при этом сессии не сохраняются. Решайте сами, помешает ли это вашей работе.

В целом Charles Proxy — это хороший инструмент. Не сказал бы, что он сильно отличается от того же Fiddler-а, но на мой взгляд он больше заточен под MacOS, поскольку пришел на эту платформу раньше. Хотя сейчас уже нельзя сказать, что какой-то сниффер принципиально лучше или хуже. Все они решают примерно одни и те же задачи сходным образом.

Автор статьи: Артем Холевко, Максилект.

Текст подготовлен по материалам внутреннего семинара Максилект.

Зачем это делать ?

Пример 1. Анализ трафика.Пользователи вашей сети пользуются вашим прокси-сервером. Вы можете увидеть на какие сайты заходят пользователи, запрещать дальнейшие переходы на эти сайты.

Пример 2. Сбор данных.Ваши пользователи пользуются через вас некоторыми веб-ресурсами. Например, они вводят vin-номер своего автомобиля на сайте дилера авто и получают в ответ данные этого автомобиля. Вы можете сохранять эти данные в свою базу данных.

Пример 3. Подмена HTTP-пакетов.Вам нужно изменить для ваших пользователей внешний вид сайта. Вы можете изменить стили сайта, скрывать любые элементы, добавить свои элементы, вырезать определенные слова или заменить их на другие слова, изменить картинку сайта на любую свою.

Пример 4. Подмена POST-данных.Вам нужно подправить данные передаваемые на веб-сервер через POST-запрос. Существует множество информации передаваемой в POST-запросах. Пример: отправка логина/пароля на сервер в процессе авторизации. Или онлайн тест отправляет на сервер результаты вашего теста.

tcpdump

tcpdump is one of the oldest network packet sniffer. It was originally written in 1987! Tcpdump works primarily on Unix like operating systems, but there is a port of it that works on Windows as well. tcpdump is meant for experienced users only, as this packet sniffer is a command line utility. tcpdump can analyze network behavior, and monitor applications that generate network traffic.

Download tcpdump free here.

Another network monitor we covered earlier is iTrafficMonitor. If you want to analyze network packets of a particular web page, you can check out Fiddler. Also check out free offline browser.

Программы-сниферы

Вот список наиболее популярных таких программ:

CommView. Программа платная, как и все остальных в нашем списке. Одна минимальная лицензия стоит 300 долларов. Зато функционал у ПО богатейший. Первое, что стоит отметить, так это возможность самостоятельной установки правил отслеживания чужого трафика. К примеру, можно сделать так, чтобы ICMP или TCP (это протоколы) полностью игнорировались. Примечательно также, что программа позволяет просматривать детали и лог всех пересылаемых пакетов. Существует обычная версия и версия для Wi-Fi.

Рис. 4. CommView

SpyNet. Это, фактически, троян, от которых мы все так устали. Но он может использоваться и в благородных целях, о которых мы говорили выше. Программа выполняет перехват и расшифровку пакетов, которые есть в трафике. Есть множество необычных функций. К примеру, можно воссоздавать страницы в интернете, на которых побывала «жертва». Примечательно, что это ПО бесплатное, но найти его достаточно непросто.

Рис. 5. SpyNet

BUTTSniffer. Это сниффер в чистом виде, который помогает анализировать сетевые пакеты, а не перехватывать чужие пароли и историю браузера. По крайней мере, так думал ее автор. На самом же деле его творение используется сами понимаете для чего. Это обычная пакетная программа, которая работает через командную строку. Для начала использования загружаются и запускаются два файла. «Захваченные» пакеты сохраняются на жестком диске, что очень удобно.

Существует множество других программ-снифферов. К примеру, известны fsniff, WinDump, dsniff, NatasX, NetXRay, CooperSniffer, LanExplorer, Net Analyzer и многие другие. Выбирайте любую! Но, справедливости ради стоит отметить, что лучшая – CommView.

Итак, мы разобрали, что такое снифферы, как они работают и какие бывают.

Теперь перейдем с места хакера или сисадмина на место обычного юзера.

Мы прекрасно понимаем, что наши данные могут украсть. Что же делать, чтобы этого не произошло?

Что может Intercepter-NG

Главная задача Intercepter-NG – выполнение атаки человек-посередине. В практическом смысле, атака человек-посередине (её ещё называют атакой посредника) заключается в возможности просматривать передаваемые другими пользователями данные в локальной сети. Среди этих данных могут быть логины и пароли от сайтов. Также передаваемые данные можно не только анализировать и сохранять, но и изменять.

Чтобы описать техническую суть этой атаки, представьте себе локальную сеть. Такой локальной сетью могут быть несколько компьютеров в вашей квартире, которые подключены к роутеру

При этом неважно, подключены они по проводу или по Wi-Fi. Роутер получает запросы от компьютеров, перенаправляет их, например, в Интернет, а полученные ответы возвращает обратно компьютерам, отправившим запросы

В данной ситуации роутер является шлюзом.

Благодаря атаке, называемой ARP спуфингом, компьютер начинает считать шлюзом не роутер, а компьютер атакующего. Атакующий получает запросы от «жертвы» и передаёт их в пункт назначения (например, запрашивает содержимое веб-сайта в Интернете), получив ответ от пункта назначения, он направляет его «жертве». В этой ситуации атакующий становится посредником – отсюда другое название атаки человек-посередине – «атака посредника». Для реализации атаки ARP спуфинг необязательно понимать её детали. Но если вам интересно, почему это происходит, то в вы найдёте подробное описание этого процесса.

Атакующий получает доступ к передаваемым данным и может, например, извлекать из этих данных пароли и сообщения. Процесс анализа передаваемых данных называется сниффингом. В процессе сниффинга Intercepter-NG умеет:

- Перехватывать логины и пароли для входа на веб-сайты

- Восстанавливать переданные данные (файлы)

- Перехватывать сообщения некоторых мессенджеров

- Показывать посещённые пользователем адреса

Кроме передачи данных, возможно их изменение, внедрение в код открываемых страниц JavaScript и принудительная загрузка пользователю файла.

Всё это прекрасно работает только для незашифрованных данных. Если данные зашифрованы (HTTPS), то их невозможно проанализировать без дополнительных действий.

Прежде чем подключиться к веб-сайту, компьютер обращается к DNS (серверу имён), чтобы узнать его IP адрес. Intercepter-NG умеет подменять ответы DNS (делать DNS спуфинг), что позволяет перенаправлять «жертву» на фальшивые копии сайтов для последующих атак.

Это далеко не все возможности программы. С другими возможностями мы познакомимся далее в этой инструкции.

Как защититься от снифферов

Вот несколько советов, которые помогут обычным юзерам обезопасить себя от снифф-атаки:

1Используйте шифрование. Это наиболее простой и очевидный, но работающий метод. Все очень просто. Установите в браузер расширение VPN или такую же программу на компьютер и пользуйтесь интернетом только с ним. Секрет в том, что ваши пакеты будут настолько зашифрованными и их путь будет настолько непонятным, что никакой сниффер их не перехватит. Другие типы шифрования, с которыми вы можете столкнуться и работать: SSH, S/MIME, S/Key, SHTTP, SSL и так далее.

Рис. 6. AntiSniff for Windows

Рис. 7. PromiScan

4Используйте криптографию, а если развернуто, криптографическую систему с открытым ключом. Это специальная система шифрования или электронной подписи. Ее «фишка» в том, что ключ открытый и все могут его видеть, но изменить данные невозможно, так как это нужно сделать на всех компьютерах сети одновременно. Прекрасный метод – как приманка для вора. В данной статье вы можете прочитать про блокчейн, где используется именно такая система.

5Не скачивайте подозрительные программы, не заходите на подозрительные сайты и так далее. Об этом знает каждый современный пользователь и все же именно этот путь является основным для попадания троянов и других пакостей в вашу операционную систему. Поэтому очень ответственно относитесь к использованию интернета в принципе!

Надеемся, мы смогли все объяснить простым и понятным языком.

Пассивный и активный нюхающий

Прежде чем мы рассмотрим пассивный и активный сниффинг, давайте рассмотрим два основных устройства, используемых для сетевых компьютеров; концентраторы и коммутаторы.

Концентратор работает, отправляя широковещательные сообщения на все выходные порты, кроме того, который отправил широковещание . Компьютер получателя отвечает на широковещательное сообщение, если IP-адрес совпадает. Это означает, что при использовании концентратора все компьютеры в сети могут видеть широковещательное сообщение. Он работает на физическом уровне (уровень 1) модели OSI.

Диаграмма ниже иллюстрирует работу концентратора.

Переключатель работает по-другому; он сопоставляет IP / MAC-адреса с физическими портами на нем . Широковещательные сообщения отправляются на физические порты, которые соответствуют конфигурации IP / MAC-адреса компьютера получателя. Это означает, что широковещательные сообщения видны только на компьютере получателя. Коммутаторы работают на канальном уровне (уровень 2) и сетевом уровне (уровень 3).

На приведенной ниже схеме показано, как работает коммутатор.

Пассивный анализатор перехватывает пакеты, передаваемые по сети, которая использует концентратор . Это называется пассивным анализом, потому что его трудно обнаружить. Это также легко выполнить, так как концентратор отправляет широковещательные сообщения на все компьютеры в сети.

Активный сниффинг перехватывает пакеты, передаваемые по сети, использующей коммутатор . Существует два основных метода, используемых для обнаружения связанных сетей: отравление ARP и затопление MAC.

Параметры домена

Yandex Индексация

В истории найдено изменений за 2 года 2 месяца. Первая дата: февраль 2014.

Хотите увидеть весь график?

Каждый день мы будем обновлять данные о вашем сайте, чтобы вы не пропустили важные события.

Доступно на платных тарифах.

Описание:

Примерное количество проиндексированных страниц в выдаче Яндекса можно посмотреть через оператор site:, что мы и делаем. Он покажет результат поиска по URL сайта, но точную цифру страниц в индексе выдавать не обязан.

Точные данные Яндекс отображает в Яндекс.Вебмастере. График изменений количества находится в разделе «Индексирование сайта» — «Страницы в поиске».

Обновлено 09.06.2020 15:05

Google Индексация

В истории найдено изменений за 2 года 2 месяца. Первая дата: февраль 2014.

Хотите увидеть весь график?

Каждый день мы будем обновлять данные о вашем сайте, чтобы вы не пропустили важные события.

Доступно на платных тарифах.

Описание:

Сколько страниц сайта Google точно проиндексировал, узнать невозможно. Поисковик не ведет базу данных по URL-адресам.

Примерное количество страниц в выдаче покажет оператор site:, на который мы ориентируемся. Число может быть искажено страницами, которые запрещены к индексу в robots.txt, но попали в выдачу из-за внешних ссылок на них.

Чуть более точное количество покажет раздел «Статус индексирования» в Google Search Console, но и эти данные могут быть искажены из-за применения фильтров.

Обновлено 09.06.2020 15:05

Фильтр АГС

Фильтр не найден

Описание:

Примерное количество проиндексированных страниц в выдаче Яндекса можно посмотреть через оператор site:, что мы и делаем. Он покажет результат поиска по URL сайта, но точную цифру страниц в индексе выдавать не обязан.

Точные данные Яндекс отображает в Яндекс.Вебмастере. График изменений количества находится в разделе «Индексирование сайта» — «Страницы в поиске».

Обновлено 09.06.2020 15:05

Google безопасный просмотр

Сайт безопасен.

Описание:

Google сканирует сайты, чтобы находить зараженные ресурсы, фишинговые страницы и другие проблемы, которые ухудшают качество выдачи и пользовательский опыт. Благодаря этой информации поисковая система предупреждает пользователей о небезопасных сайтах. В случае, если сайт будет признан опасным, Google может понизить его в выдаче или удалить.

Дополнительная информация:

- Панель веб-мастера Google

- Проверка Google Safe-browsing

Обновлено 09.06.2020 15:05

Яндекс вирусы

Сайт безопасен.

Описание:

Обычно заражение происходит из-за уязвимости, которая позволяет хакерам получить контроль над сайтом. Он может изменять содержание сайта или создавать новые страницы, обычно для фишинга. Хакеры могут внедрять вредоносный код, например скрипты или фреймы, которые извлекают содержимое с другого сайта для атаки компьютеров, на которых пользователи просматривают зараженный сайт.

Дополнительная информация:

Панель веб-мастера Яндекс

Обновлено 09.06.2020 15:05

PR-CY Rank

Рейтинг домена — 18 / 100

Ссылочное

Доверие

Трафик

В истории найдено изменений за 1 день. Первая дата: июль 2020.

Хотите увидеть весь график?

Каждый день мы будем обновлять данные о вашем сайте, чтобы вы не пропустили важные события.

Доступно на платных тарифах.

Описание:

PR-CY Rank — рейтинг для оценки перспективности сайтов в качестве доноров для линкбилдинга. При формировании рейтинга мы анализируем трафиковые и трастовые параметры, а также ссылочный профиль сайта.

Влияние — потенциал влияния сайта на продвижение. Если влияние слабое, то слабым будет как отрицательный эффект (если рейтинг низкий), так и положительный (если рейтинг высокий) и наоборот. Потенциал влияния основан на размере постоянной аудитории сайта.

Ссылочный фактор — вычисляется на основе соотношения входящих и исходящих ссылок на сайт, значений Trust Rank, Domain Rank и др.

Трафиковый фактор — вычисляется на основании объёма и динамики трафика (отрицательная динамика портит рейтинг, положительная динамика — повышает).

Трастовый фактор — анализирует множество параметров, таких как “ИКС”, доля поискового трафика в общем трафике, адаптацию под мобильные устройства и множество других факторов, признанных поисковыми системами, как значимые для ранжирования.

Обновлено 09.06.2020 15:06

Первичная настройка

При тестировании мобильного приложения

Charles Proxy необходимо запустить на компьютере, который находится в той же локальной подсети, что и мобильное устройство с тестируемым приложением.

Как правило, соединение настраивается по Wi-Fi. В настройках Wi-Fi мобильного устройства в качестве proxy-сервера надо указать IP-адрес компьютера и стандартный порт инструмента 8888 (пароль остается пустым).

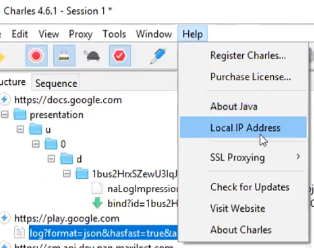

IP-адрес компьютера можно узнать через командную строку (ipconfig) или в самом Charles Proxy (Help -> Local IP Address).

Этот же адрес есть в инструкции по подключению, доступной в Help -> SSL Proxying -> Install Charles Root Certificate on mobile device remote browser.

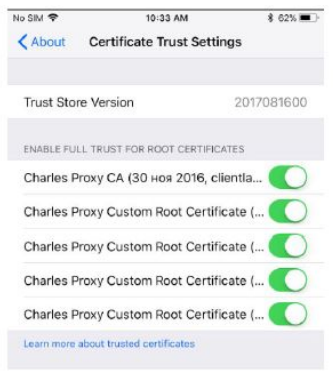

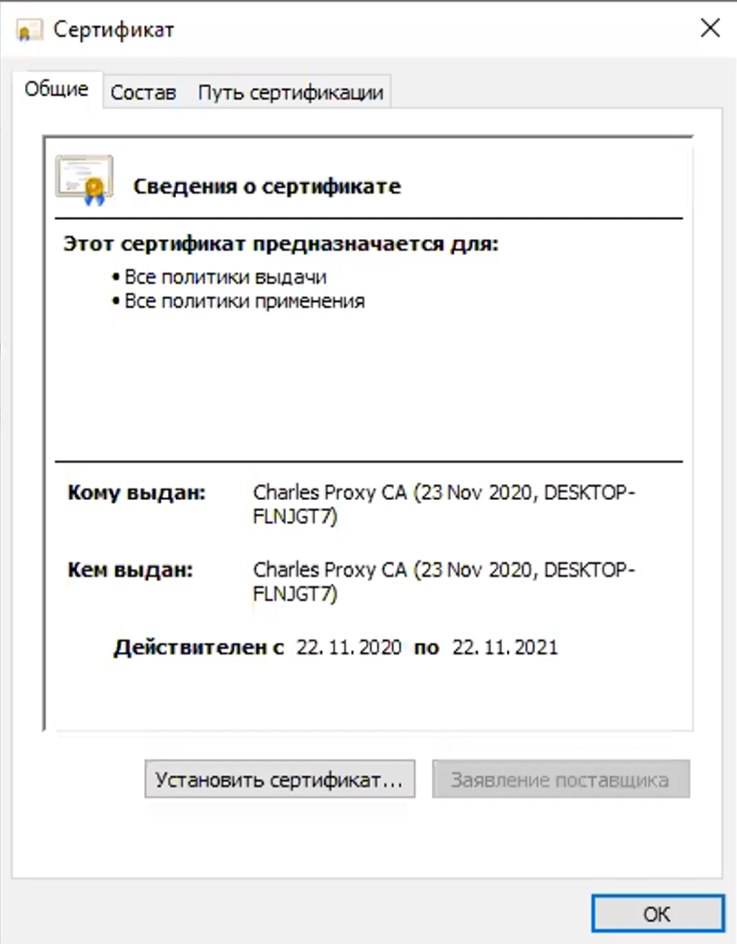

После сохранения настроек Charles Proxy сможет читать HTTP-трафик мобильного устройства. Но чтобы смотреть расшифрованный трафик HTTPS, нужны дополнительные манипуляции — требуется установить SSL-сертификат Charles Proxy в браузере на мобильном устройстве.

Скачать сертификат можно по адресу: chls.pro/ssl (адрес, по которому скачивается сертификат, также можно найти в инструкции Help -> SSL Proxying -> Install Charles Root Certificate on mobile device remote browser). Далее в iOS его необходимо сделать доверенным (в Настройки -> Основные -> Профили).

В Android установленные сертификаты верифицируются в Settings -> Trusted Credentials на вкладке User.

Главное отличие в настройках для этой ОС в том, что с Android 6.0 и выше в Androidmanifest надо добавить специальную конфигурацию, позволяющую просматривать защищенный трафик. На продакшене эта конфигурация убирается из соображений безопасности.

При тестировании приложения на ПК

В этом случае дополнительные сертификаты нужно установить на сам ПК. Для скачивания и установки нужна ссылка из Help -> SSL Proxying -> Install Charles Root Certificate.

Сертификат устанавливается в доверенные корневые центры.