«троянский конь» (вирус). как его удалить, и чем он опасен?

Содержание:

- Как избежать троянского вируса

- Еще программы

- Что такое троянский вирус?

- Шпионы

- Где скачать вирусы?

- Признаки заражения

- Старая школа

- Признаки заражения

- 2# Как вручную удалить троян с Андроида

- Spyware Terminator

- Как обезопасить себя от попадания трояна на компьютер

- Помощь антивируса «SUPERAntiSpyware»

- Презентация на тему: » Компьютерные вирусы и антивирусные программы. Вредоносные программы Черви (Worms) Вирусы (Viruses) Троянские программы (Trojans) Троянские программы (Trojans)» — Транскрипт:

- Обзор бесплатных сканеров троянов

- Известные примеры

- Как вы можете получить троян

- Как происходит заражение?

- Сканируем и обезвреживаем компьютер с помощью «Kaspersky TDSSKiller»

- Борьба на раннем этапе

- Что делать?

- Действия которые могут быть вызваны трояном

Как избежать троянского вируса

Вирусы и вредоносные программы могут раздражать, но есть версии, столь же вредные, как и троянский вирус. Когда ваш компьютер заражается одним из них, его может быть трудно или невозможно удалить.

Лучшая защита – избежать заражения.

Вот как вы можете избежать заражения троянским вирусом на вашем компьютере или мобильном телефоне:

- Установите высококачественное антивирусное программное обеспечение.

- Включите автоматические обновления Windows, чтобы ваша ОС всегда была исправна.

- Используйте почтовые сервисы, которые автоматически проверяют вложения на наличие вирусов.

- Никогда не нажимайте ссылки электронной почты и проверяйте подозрительные ссылки, прежде чем нажать на них.

- Избегайте посещения веб-сайтов, которые предназначены только для размещения бесплатного программного обеспечения.

- Никогда не загружайте файлы из даркнета.

Еще программы

Другие бесплатные сканеры троянов, не вошедшие в обзор:

Rising PC Doctor (более недоступен, в интернете, возможно, еще можно найти старые версии) — сканер троянов и шпионского ПО. Предлагает возможность автоматической защиты от ряда троянов. Так же предлагает следующие инструменты: управление автозагрузкой, менеджер процессов, менеджер сервисов, File Shredder (программа удаления файлов, без возможности их восстановления) и другие.

FreeFixer — просканирует вашу систему и поможет удалить трояны и другие вредоносные программы

Но, от пользователя требуется правильно интерпретировать результаты работы программы. Особую осторожность необходимо проявлять при принятии решения удаления важных файлов системы, так как это может повредить вашей системе. Однако есть форумы, на которых Вы можете проконсультироваться, если сомневаетесь в решении (ссылки на форумы есть на сайте).

Ashampoo Anti-Malware (К сожалению, стала триальной. Возможно, ранние версии еще можно найти в интернете) — изначально этот продукт был только коммерческим

Бесплатная версия обеспечивает защиту в режиме реального времени, а также предлагает различные инструменты оптимизации.

Что такое троянский вирус?

Троянский вирус предназначен для выполнения вредоносных задач на вашем компьютере, обычно даже без вашего ведома.

Этими задачами могут быть:

- Предоставление хакерам возможности взять под контроль ваш компьютер.

- Перехват вашего интернет-трафика, чтобы украсть данные банковского счета или кредитной карты.

- Подключение вашего компьютер к большому интернет-ботнету, чтобы совершать такие криминальные действия, как атаки типа «отказ в обслуживании» (DDoS).

- Повреждение системных файлов и шифрование данных, чтобы хакер мог вымогать у вас деньги.

- Сбор адресов электронной почты или телефонных номеров, которые хакеры затем продают спамерам.

Трояны могут быть очень дорогими. Одним из самых известных троянов был FBI MoneyPak, который делал компьютеры пользователей не отвечающими и рекомендовал пользователям отправить от 200 до 400 долларов на восстановление доступа к своей системе. К сожалению, многие люди платили хакерам.

Шпионы

Что ещё могут делать шпионы:

- следить за всеми нажатыми клавишами и движениями мышки;

- делать скриншоты экрана;

- передавать ваши файлы на чужой сервер;

- записывать аудио и видео через микрофон и веб-камеру;

- смотреть за тем, какие сайты вы посещаете, чтобы продавать эти данные рекламодателям.

Если вы думаете, что никому не будет интересно за вами следить, — вы ошибаетесь. Тысячи рекламодателей по всему миру охотятся за точными данными о пользователях, и часть из них может использовать именно такой софт.

Когда начиналась лихорадка Pokemon Go, многие специалисты по безопасности тревожились: сама игрушка требовала доступ не только к камере и геолокации, но и почти ко всему телефону. Что делала эта программа на фоне, когда люди ловили покемонов?

Где скачать вирусы?

Если теста Eicar вам не достаточно, то вот вам сервисы, на которых можно найти разного типа вирусы.

Перед тем как перейдем к обзору сервисов, я еще раз хочу предупредить, что скачивать и исследовать вредоносные программы на рабочей машине очень плохая примета. И даже если вы будете делать это на виртуальной машине, то делать это надо правильно. О том как правильно настроить виртуальную машину я расскажу в будущем. А сейчас просто запомните, не в коем случае не запускайте все это вредоносное добро на своем компьютере!

Имейте ввиду какие-то браузеры могут блокировать переход на некоторые сервисы. Так что добавляйте во «временно разрешенные».

Vxvault

Первый сайт о котором я расскажу называется Vxvault. Здесь вы можете найти список вирусов, который обновляется ежедневно, почти в реальном времени.

Все вредоносные программы подсвечиваются тремя цветами:

- Желтый — вероятно что вредонос уже удален

- Темно желтый — вредонос удален

- Зеленый — вредонос доступен для скачивания

Кроме этого сайт показывает хэш файла, IP-адрес и имеет базовые инструменты для изучения малвари.

Следующий сайт для скачивания вирусов — это Malc0de. Не плохой сервис. Есть поиск. Часто обновляется.

Clean-Mx

Clean-Mx — это еще один сайт позволяющий скачать вирусы. Это мой любимый сервис. Данный сервис позволяет искать малварь и предлагает другую полезную информацию.

Malshare — сервис для поиска примеров вредоносных программ. Регистрация не требуется. Поиска нет, но есть дополнительные инструменты.

AVCaesar

AVCaesar — еще один подобный сервис, который позволяет скачать вирус. Для работы с ним требуется регистрация. Есть поиск по хэшам и имени.

Virusign.com — хороший сайт, много сэмплов. Часто обновляется. Регистрация не требуется.

Virusshare — хороший сайт. Огромная база сэмплов. Для скачивания вредоносного ПО необходимо зарегистрироваться.

OpenMalware

OpenMalware — не плохой сайт. Есть поиск по базе данных. Для скачивания вирусов необходима бесплатная регистрация.

На этом все. Этих сервисов должно хватить всем. Я надеюсь что после прочтения данной статьи никто из вас не заразится вирусами, а только узнает о них больше.

В будущем я собираюсь написать инструкции о том, как в домашних условиях создать лабораторию для исследования вирусов. Поэтому, если вы интересуетесь информационной безопасностью или просто хотите стать более продвинутым пользователем, то подписка на наши паблики в соц сетях вам очень не помешает.

Признаки заражения

В первую очередь необходимо вовремя распознать данный вирус . Стоит с настороженностью отнестись, если встречается часть нижеперечисленных признаков:

- невозможность отображения некоторых страниц на сайтах, хотя до этого все работало исправно, данные страницы открывались;

- более медленная работа браузера, он зависает, перестает давать отклик на запросы;

- главная страница, которую установил пользователь или что стояла по умолчанию, внезапно изменилась на другую;

- в попытках попасть на сайты разработчиков антивирусов появляется ошибка;

- при желании посетить конкретный сайт браузер перенаправляет на другой источник информации;

- при работе часто всплывают рекламные окна, навязчивые сообщения и баннеры;

- появились новые панели инструментов в привычном пользователе браузере, хотя раньше ее не было;

- при включении компьютера нет реакции на запросы, ПК зависает или попросту отключается. Также должна насторожить самостоятельная перезагрузка;

- появление новых значков, неизвестных файлов и приложений;

- часто всплывающие сообщения об ошибках работы системы.

Компьютер заражен вирусами

Старая школа

Более продвинутые версии троянов имеют средства противодействия попыткам избавиться от них. Они блокируют запуск диспетчера задач, подменяют другие системные компоненты.

В этом случае перезагрузите компьютер и удерживайте клавишу {F8} в момент загрузки Windows. Появится окно выбора способа загрузки. Нам требуется «Безопасный режим с поддержкой командной строки» (Safe Mode with Command Prompt). После появления консоли пишем explorer и нажимаем {ENTER} – запустится проводник. Далее пишем regedit, нажимаем {ENTER} и видим редактор реестра. Здесь можно найти созданные трояном записи и обнаружить место, откуда происходит его автозапуск.

Чаще всего вы увидите полные пути к файлам трояна в ключах Shell и Userinit в ветке

В «Shell» троян записывается вместо explorer.exe, а в «Userinit» указывается после запятой. Копируем полное имя троянского файла в буфер обмена из первой обнаруженной записи. В командной строке пишем del, делаем пробел и вызываем правой клавишей мыши контекстное меню.

В нём выбираем команду «вставить» и нажимаем {ENTER}. Один файл трояна удалён, делаем тоже самое для второго и последующих.

Затем выполняем в реестре поиск по имени файла трояна, внимательно просматриваем все найденные записи и удаляем подозрительные. Очищаем все временные папки и корзину. Даже если всё прошло идеально, не поленитесь затем выполнить полную проверку любым антивирусом.

Если из-за трояна перестали работать сетевые подключения, попробуйте восстановить настройки Windows Sockets API утилитой AVZ.

Признаки заражения

Если ваш компьютер атаковал «троян», то узнать об этом вы сможете по следующим изменениям в компьютере:

- Во-первых, устройство начнет перезагружаться без вашей команды.

- Во-вторых, когда на компьютер проникает «троянский конь», то существенно снижается быстродействие девайса.

- В-третьих, производится рассылка спама с вашего электронного почтового ящика.

- В-четвертых, открываются неизвестные окна с порнографией или рекламой какого-либо продукта.

- В-пятых, операционная система не запускается, а если загрузка все-таки удалась, то появляется окно с требованием перевести на указанный счет деньги для разблокировки системы.

Кроме всех вышеперечисленных проблем, есть еще одна – пропажа денег с электронного кошелька или конфиденциальная информация. Если заметили, что с вами это произошло, то после удаления «трояна» нужно сразу поменять все пароли.

2# Как вручную удалить троян с Андроида

Бывает так, что антивирус не может сам удалить троян и при повторном сканировании находи его заново. В этом случае вам нужно запомнить в какой паке находиться троян и удалить его в ручную. Это можно сделать двумя способами:

Удалите троян с помощью файлового менеджера

- Если у вас не установлен файловый менеджер из Play Маркета. Я рекомендую Google Files Go.

- Троян расположен в доступной для пользователя памяти телефона. Вам нужно только зайти в эту папку и удалить файл с трояном. При этом вам даже не понадобятся права суперпользователя.

- Троя расположен в системных папках телефона. В этом случае без прав root-прав вам не обойтись.

- Целью трояна стало обычное приложение. Вам нужно удалить приложение. Читайте как удалить приложение с Андроид.

- Троян повредил системное-приложение — с помощью диспетчера задач остановите его, а затем используя root-доступ удалите.

После удаление трояна, снова проверьте смартфон на наличие заражения с помощью антивирусного приложения.

Как удалить троян с Андроида через компьютер

Для удаления трояна с Андроид через компьютер есть также два способа. Используя любой из них вам понадобиться подключить телефон к компьютеру по USB в режиме накопителя. После чего:

- Проверьте телефон с помощью антивирусной утилиты компьютера. Обычно, эта утилита более мощная имеет большую и самую полную базу «паразитов», а также способы борьбы с ними.

- Вручную откройте папку с трояном и удалите зараженный файл. Обычно вирусы скрыты и у них есть защита от удаления, поэтому я рекомендую воспользоваться файловым менеджером Тотал Коммандер, а защиту от удаления можно снять с помощью бесплатной утилиты Unlocker.

После удаления надо перегрузить телефон и опять проверить его антивирусным приложением. В большинстве случаев после этой операции вопрос как удалить троян больше не будет вас волновать.

Spyware Terminator

Эта программа лидировала в прошлом по поиску шпионского ПО, троянов, червей, пока не были созданы более сильные и продуктивные программы.

- Софт представляет собой комплексный продукт, который может решать вопросы как со шпионским ПО, так и с обычными компьютерными вредителями;

- Функционирует в режиме «Полного сканирования», благодаря которому, может найти практически все вредоносное ПО;

- Сканирование происходит в реальном времени, что позволяет достичь max возможностей по защите информации пользователя;

- Софт следит за сетевым трафиком, стараясь не упустить ни одно подозрительное ПО, часто маскирующееся под простые программы;

- Даёт пользователю предупреждение, когда он случайно пытается посетить зараженные ресурсы, для предотвращения проникновения вредоносного ПО;

- Имеет приличную базу вредителей в своём дополнении Clam AntiVirus;

- Находит не только шпионское ПО, но и рекламное программное обеспечение, кей-логгеров, троянов;

- Элемент HIPS даёт возможность закрыть прорехи в безопасности ОС, благодаря чему в ваш компьютер не имеют возможности проникать сетевые вредители.

Скачать Spyware Terminator

Как обезопасить себя от попадания трояна на компьютер

На компьютер, в основном, трояны могут попасть через интернет. В редких случаях, это происходит через внешние носители информации. Чаще всего именно пользователь сам виноват в заражении ПК вирусами. Может дойти и до полной переустановки системы с потерей важных документов.

Удаляем процесс nssm exe

Во избежание таких проблем надо придерживаться простых правил:

- Не открывать подозрительные сайты/письма, где говорится о выигрыше чего-то ценного. Письма с требованием что-то оплатить.

- Использовать антивирусы от русских компаний, например, такие как: Касперский и Доктор веб (но они будут работать в полную силу, только если куплена лицензия, тогда антивирус сможет полноценно защитить компьютер). Так как западные компании не занимаются троянами, которые на их территории не появляются. Чаще всего при заражении ПК новым вирусом или трояном защитники просто принимают вирус за обычный, не вредоносный файл, потому что его нет в базе данных.

- Делать резервные копии на съемные носители. Настроить периодическое создание контрольных точек восстановления. Благодаря этому можно будет откатить систему до момента, когда компьютер еще не заражен. И восстановить файлы можно будет даже после переустановки ОС.

Помощь антивируса «SUPERAntiSpyware»

Преимуществом данной программы является то, что можно скачать и пользоваться бесплатной версией. Ее применение универсально как для владельцев Windows 7, так и других операционных систем. Она является 4 лучшим антивирусом, которым пользуются юзеры для избавления от надоедливого трояна.

-

Необходимо скачать программу с официального источника. На странице пользователь может выбрать версию по своему усмотрению, воспользовавшись как платным вариантом, так и нет. В данном случае будет рассмотрена бесплатная версия. Пользователю нужно нажать кнопку «Free Edition».

-

Как только файл скачается, его нужно запустить. Появится окно с большой зеленой кнопкой «Express Install». Можно воспользоваться и ею, процесс установки пойдет быстрее, но юзер лишится возможности менять настройки. Поэтому рекомендуется кликнуть на «Custom Install», что предполагает более долгий процесс запуска.

-

В самом процессе установки нет ничего сложного. Программа предложит воспользоваться профессиональной версией, пользователю нужно отказаться, нажав кнопку «Decline».

-

После запуска в первую очередь потребуется обновление. В правом столбце имеется кнопка «Check for Updates», на которую необходимо кликнуть мышей.

-

Теперь придется некоторое время подождать, пока программой не обновятся все имеющиеся компоненты, а затем потребуется нажать «Close».

-

Чтобы убедиться в наличии или отсутствии вирусов, пользователь должен нажать «Complete Scan». В разделе «Select Scan Type» нужно найти пункт «Enable Rescue Scan», поставить возле него галочки и кликнуть «Scan your Computer».

-

Антивирус попросит подтвердить свои действия, покажет все места, которые будет сканировать. Чтобы активировать процесс, юзер должен нажать «Start Complete Scan».

-

Пользователю потребуется некоторое время подождать, после чего он увидит следующее окно:

-

Нажав «Продолжить», можно ознакомиться со всеми подозрительными программами, которые есть на компьютере. Чтобы избавиться от них, достаточно кликнуть на «Remove Threats».

-

Программа предложит перезагрузить компьютер пользователя. Нажав «Reboot Now», система перезагрузится и окончательно избавится от всех вредоносных программ.

Специалисты рекомендуют всегда пользоваться антивирусами и не открывать незнакомые ссылки из непроверенных источников.

Презентация на тему: » Компьютерные вирусы и антивирусные программы. Вредоносные программы Черви (Worms) Вирусы (Viruses) Троянские программы (Trojans) Троянские программы (Trojans)» — Транскрипт:

1

Компьютерные вирусы и антивирусные программы

2

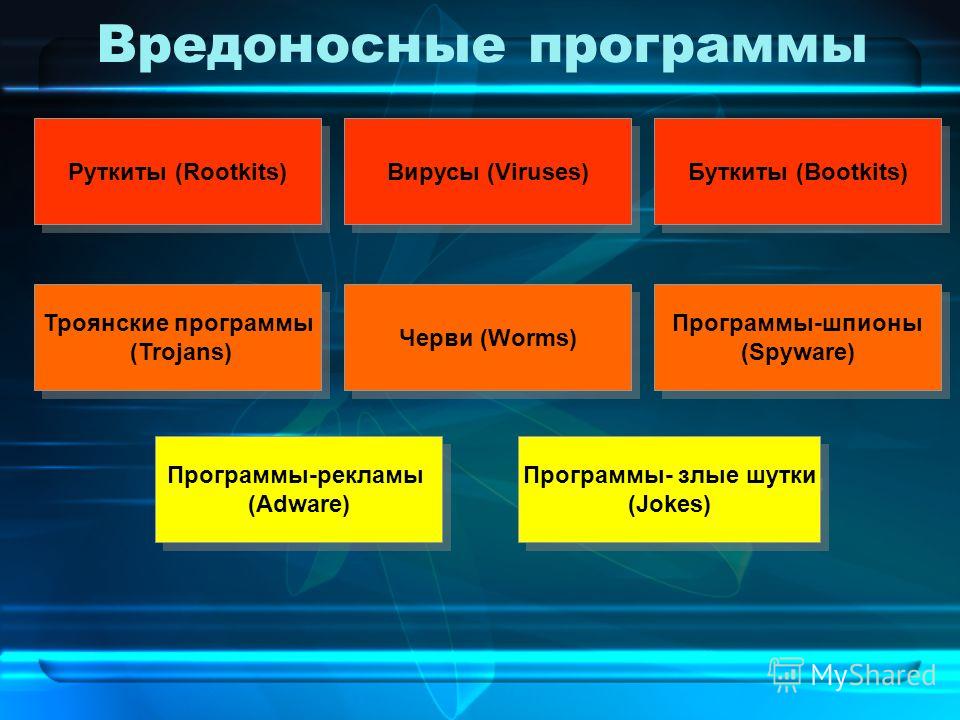

Вредоносные программы Черви (Worms) Вирусы (Viruses) Троянские программы (Trojans) Троянские программы (Trojans) Программы-рекламы (Adware) Программы-рекламы (Adware) Программы-шпионы (Spyware) Программы-шпионы (Spyware) Программы- злые шутки (Jokes) Программы- злые шутки (Jokes) Руткиты (Rootkits) Буткиты (Bootkits)

3

Вредоносные программы Результатом работы вредоносных программ может быть: Относительно безвредное вмешательство в работу компьютера — например, злая шутка, когда экран гаснет и выдается сообщение, что ваш жесткий диск отформатирован; Нанесение реального вреда — когда жесткий диск действительно форматируется, или стираются важные файлы; Настоящее преступление — когда с помощью троянских программ злоумышленники крадут номера кредитных карт, пароли доступа, другую конфиденциальную информацию.

4

Компьютерный вирус Компьютерный вирус – это разновидность вредоносных программ, которая может самостоятельно создавать свои копии (самореплицироваться) и внедрять их в данные пользователя компьютера. При этом данные могут изменяться (становясь зараженными) или уничтожаться. Автором термина «компьютерный вирус» принято считать Фреда Коэна, который исследовал разновидность файлового вируса.

5

Виды компьютерных вирусов По среде обитанияПо алгоритму работы Файловые вирусы Загрузочные (boot) вирусы Макровирусы Вирусы-невидимки (stealth) Резидентные Полиморфные Комбинированные

6

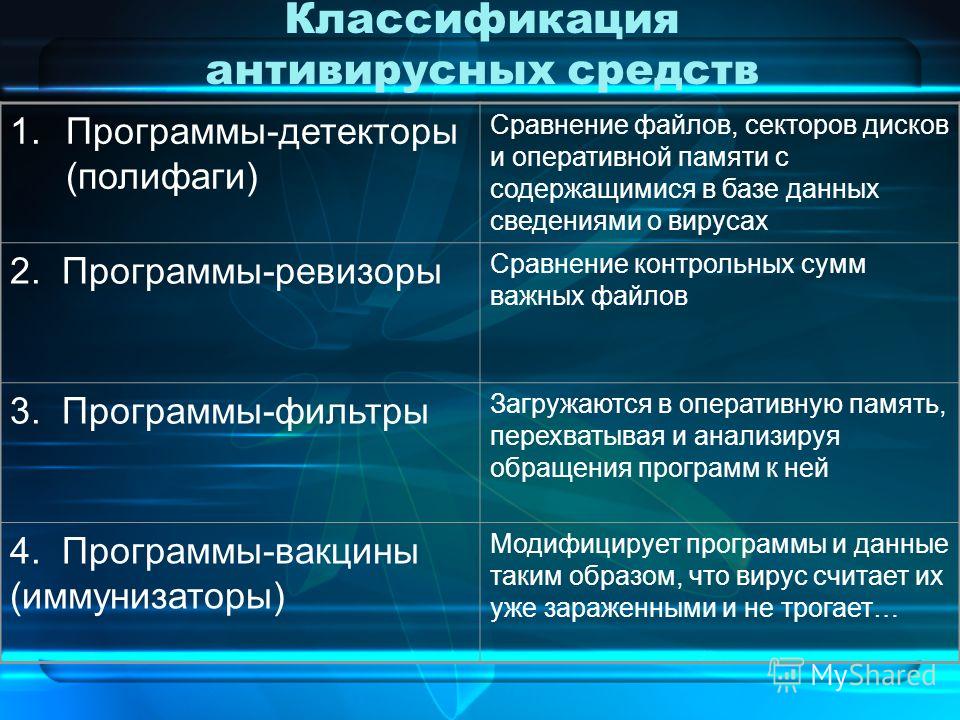

Классификация антивирусных средств 1.Программы-детекторы (полифаги) Сравнение файлов, секторов дисков и оперативной памяти с содержащимися в базе данных сведениями о вирусах 2. Программы-ревизоры Сравнение контрольных сумм важных файлов 3. Программы-фильтры Загружаются в оперативную память, перехватывая и анализируя обращения программ к ней 4. Программы-вакцины (иммунизаторы) Модифицирует программы и данные таким образом, что вирус считает их уже зараженными и не трогает…

7

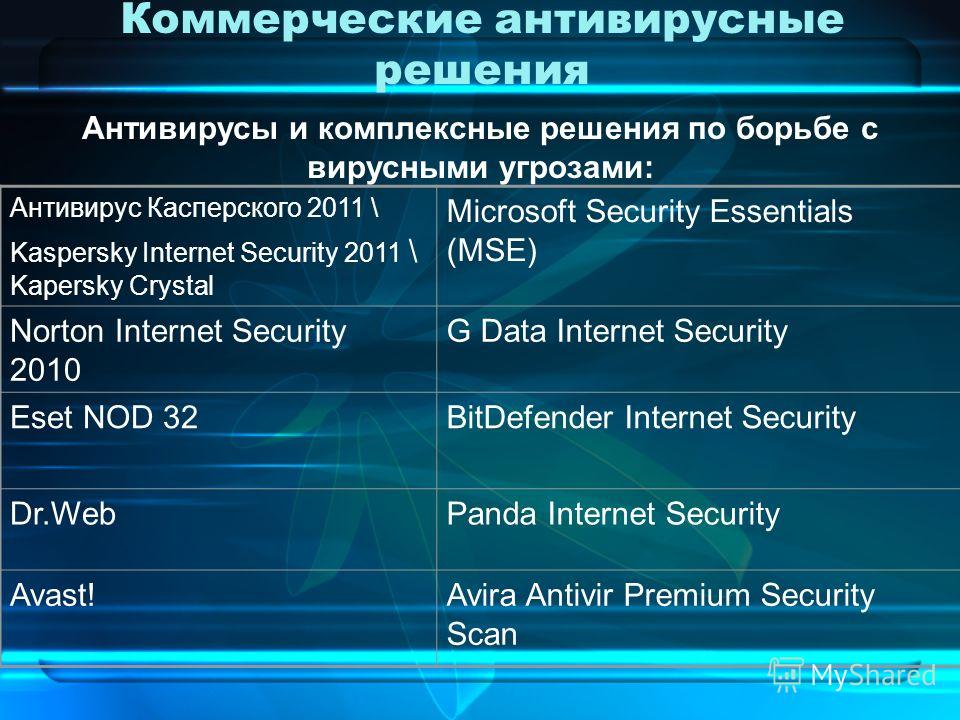

Коммерческие антивирусные решения Антивирусы и комплексные решения по борьбе с вирусными угрозами: Антивирус Касперского 2011 \ Kaspersky Internet Security 2011 \ Kapersky Crystal Microsoft Security Essentials (MSE) Norton Internet Security 2010 G Data Internet Security Eset NOD 32BitDefender Internet Security Dr.WebPanda Internet Security Avast!Avira Antivir Premium Security Scan

8

Домашнее задание Глава 2, пункт подготовить письменное сообщение про один из вышеперечисленных программных продуктов. Сдать на следующем уроке!

Обзор бесплатных сканеров троянов

Бесплатный сканер троянов Emsisoft Anti-Malware

Emsisoft Anti-Malware (ранее известный как a-squared Free) является хорошим выбором для обнаружения и удаления вредоносных программ, особенно троянов. Программа надежно удаляет троянов, содержащих бэкдоры, клавиатурных шпионов, дозвонщиков и других вредителей, нарушающих покой Вашего «Web-серфинга». Так же программа хорошо справляется со шпионском ПО, рекламном ПО, перехватчиками Cookies, червями, вирусами и руткитами.

Программа сочетает в себе Emsisoft Anti-Malware и Ikarus AntiVirus engine последней версии, что позволяет сократить ненужные повторяющиеся процедуры обнаружения одного и того же вредоносного ПО, за счет объединения различных алгоритмов поиска.

Известные примеры

Частные и государственные

- АНОМ — ФБР

- — DigiTask

- DarkComet — ЦРУ / АНБ

- FinFisher — ИТ-решения Lench / Gamma International

- — HackingTeam

- Волшебный Фонарь — ФБР

- SUNBURST — SVR / Cosy Bear (подозревается)

- —

- WARRIOR PRIDE — GCHQ

Общедоступный

- ЭГАБТР — конец 1980-х гг.

- Netbus — 1998 (опубликовано)

- Sub7 от Mobman — 1999 (опубликовано)

- Back Orifice — 1998 (опубликовано)

- Y3K Remote Administration Tool от E&K Tselentis — 2000 (опубликовано)

- Зверь — 2002 (опубликовано)

- Bifrost Trojan — 2004 (опубликовано)

- DarkComet — 2008-2012 (опубликовано)

- Эксплойт-комплект Blackhole — 2012 (опубликован)

- Gh0st RAT — 2009 (опубликовано)

- MegaPanzer BundesTrojaner — 2009 (опубликовано)

- МЕМЗ от Leurak — 2016 (опубликовано)

Обнаружено исследователями безопасности

- Двенадцать уловок — 1990

- Clickbot.A — 2006 (обнаружен)

- Зевс — 2007 (обнаружен)

- Flashback Trojan — 2011 (обнаружено)

- ZeroAccess — 2011 (обнаружен)

- Koobface — 2008 (обнаружен)

- Вундо — 2009 (обнаружено)

- Мередроп — 2010 (обнаружен)

- Coreflood — 2010 (обнаружено)

- Tiny Banker Trojan — 2012 (обнаружен)

- Вредоносное ПО для Android Shedun — 2015 (обнаружено)

Как вы можете получить троян

К сожалению, получить троянский вирус так же просто, как загрузить неправильное приложение на свой компьютер или мобильное устройство. И даже если вы никогда не загружаете программное обеспечение, вы все равно можете непреднамеренно перенести одно из этих вредоносных приложений на ваш компьютер.

Если вы предпримете любое из следующих действий, вы можете сделать себя уязвимым для троянской атаки.

- Нажмёте на ссылку в электронном письме, которое загружает приложение на ваш компьютер.

- Загрузите «бесплатное» программного обеспечения с сайта, который вам не знаком.

- Нажмёте на окно всплывающей рекламы.

- Загрузите файл из темной сети.

- Совместное использование или загрузка файлов Bittorrent.

Суть в том, что каждый раз, когда вы размещаете файл на свой компьютер с веб-сайта или любого другого источника, который вы не можете проверить, вы подвергаете свой компьютер риску троянской атаки.

Как происходит заражение?

Надо понимать, что в отличие от червей — троянский вирус не использует методы вирусного поражения путем автоматизированной почтовой рассылки. Для заражения необходимо собственноручно загрузить его на компьютер. Это может произойти при скачивании какой-то безобидной утилиты, вместо которой окажется неожиданный подарок, им может быть заражен любой аудио или видео носитель на торренте, он может оказаться и в симпатичной презентации с котиками, присланной любимой подругой.

Очень часто троянцы скрываются в предлагаемых во всплывающих окнах обновлениях Вашего браузера или почтовой программы. Никогда не надо загружать ничего из не сертифицированного источника! И при открытии или запуске файла наш троянский конь начинает свою опасную работу по уничтожению информации или иную другую, задуманную распространителем.

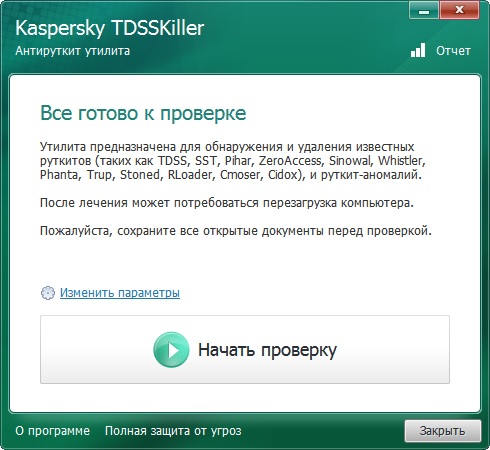

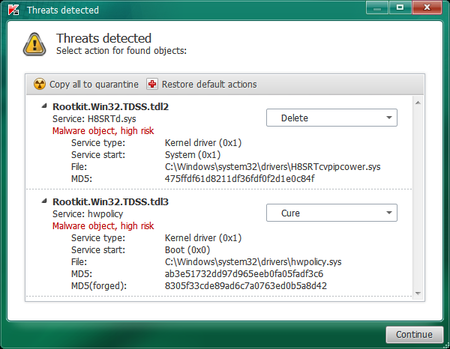

Сканируем и обезвреживаем компьютер с помощью «Kaspersky TDSSKiller»

Есть такие вирусы, которые способны хорошо себя защищать, для чего они используют так называемые руткиты. Эти руткиты, в свою очередь, могут загружаться ещё до того, как вы войдёте на Рабочий стол. Поэтому удаление руткитов является первоочерёдной задачей. Для этого мы будем использовать сканер «Kaspersky TDSSKiller»:

- Запустите сканер, дважды нажав на скачанный файл. Откроется окно программы, где нужно пройти в пункт «Изменить параметры».

Сканируем и обезвреживаем компьютер с помощью «Kaspersky TDSSKiller»

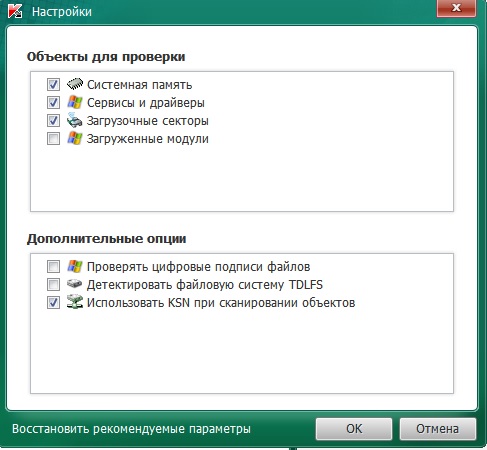

Далее поставьте галку напротив пункта «Детектировать файловую систему TDLFS», нажмите на «Ок».

Сканируем и обезвреживаем компьютер с помощью «Kaspersky TDSSKiller»

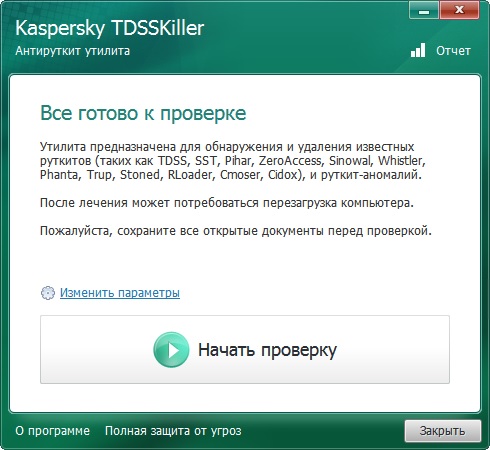

После этого откроется первоначальное окно. Нажмите на «Начать проверку»

Сканируем и обезвреживаем компьютер с помощью «Kaspersky TDSSKiller»

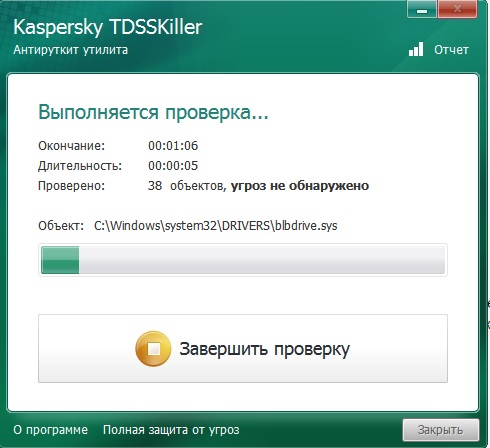

Ожидайте, пока антивирус просканирует компьютер на предмет заражения

Сканируем и обезвреживаем компьютер с помощью «Kaspersky TDSSKiller»

Как только сканирование будет завершено, откроется новое окно с сообщением о наличии или отсутствии вредоносных программ на вашем компьютере. Ниже на скриншоте показано, как будет выглядит окно, если вирусы были найдены. Для их удаления нажмите на «Продолжить».

Сканируем и обезвреживаем компьютер с помощью «Kaspersky TDSSKiller»

Борьба на раннем этапе

Отдельный подкласс составляют трояны, поражающие главную загрузочную запись (MBR). Они появляются до загрузки Windows, и в секциях автозапуска вы их не найдёте.

Первый этап борьбы с ними заключается в восстановлении исходного кода MBR. В случае XP для этого загружаемся с установочного диска Windows, нажатием клавиши {R} вызываем консоль восстановления и пишем в ней команду fixmbr. Подтверждаем её клавишей {Y} и выполняем перезагрузку. Для Windows 7 аналогичная утилита называется BOOTREC.EXE, а команда fixmbr передаётся в виде параметра:

После этих манипуляций система вновь загружается. Можно приступать к поиску копий трояна и средств его доставки любым антивирусом.

Что делать?

Если у Вас стоит постоянно обновляемый надежный антивирус, то, скорее всего вирус троян не пройдет. Но их программный код меняется раз в полгода, а нелицензионные антивирусы без регулярного обновления могут не успеть за новинками рынка.

Кстати, трояны могут жить не только в файлах, но и в телефонах, флеш-картах, в USB-носителях. А их так просто не протестируешь. Так что нас спасет только регулярно обновляемая качественная антивирусная программа.

Сегодня все больше и больше пользователей осваивают простейшие навыки владения персональным компьютером. Стоит учесть, что очистка компьютера от вирусов осуществляется с помощью специальных приложений, которые пачками закачиваются в сеть. А главное, осваивать новые программы очень легко, программисты стараются создавать максимально простой и понятный интерфейс.

Действия которые могут быть вызваны трояном

Большинство троянов способны вызвать такие действия:

-

Заражение, перезапись файлов, взлом системы, путем удаления критически важных файлов или форматирования компонентов системы и установленных приложений. Они также могут уничтожить жесткий диск.

-

Кража финансовых данных, таких как, номера кредитных карт, логинов, паролей, ценных личных документов и другой информации.

-

Отслеживание пользователя и каждой нажатой клавиши, или захват клавиатуры. Троянский конь может также делать скриншоты и начинать другую деятельность для кражи информации.

-

Отправка всех собранных данных на предварительно заданный FTP сервер или передачи его через интернет-подключение для удаления хоста.

-

Установка бэкдора или активация собственных компонентов для контроля над зараженным компьютером.

-

Запуск других опасных паразитов.

-

Выполнение Denial of Service (DoS) или других сетевых атак против определенных удаленных хостов, или отправка чрезмерного количества сообщений по электронной почте для того, чтобы затопить предопределенный компьютер.

-

Установка скрытого FTP сервера который может быть использован злоумышленниками для различных незаконных целей.

-

Удаление антивирусов и другого антишпионского ПО, связанных с безопасностью. Троянский конь может также отключить важные системные службы и выключить стандартные инструменты системы.

-

Блокировка пользовательского доступа к ресурсам и сайтам связанных с безопасностью.

-

Отображение нежелательных объявлений и всплывающих окон.

-

Деградация интернет-подключения и скорости компьютера. Он может также уменьшить безопасность системы и привести к ее нестабильности.