Процессы windows в реальном времени — process monitor 3.52 repack by klass

Содержание:

- Создание и изменение шаблонов для отслеживания процессов

- Устранение проблем с помощью Process Monitor

- Фильтры в ProcMon

- Using ProcDump

- Introduction

- How to collect Process Monitor log from WinPE bootable media

- Configuration Entries

- Как использовать Process Explorer для поиска ключей реестра, которые меняют настройки

- Интерфейс монитора процесса

- What is Process Monitor

- Изучение события

- Процессы Windows в реальном времени — Process Monitor 3.52 RePack by KLASS

Создание и изменение шаблонов для отслеживания процессов

Запуск мастера отслеживания процессов

Определите целевую группу для монитора, используя следующую логику:

Если вы хотите обнаруживать процесс на всех компьютерах с ОС Windows в группе управления, нет необходимости создавать группу. Вы можете использовать имеющуюся группу All Windows Computers (Все компьютеры Windows).

Если требуется обнаружение процесса только в определенной группе компьютеров, убедитесь, что соответствующая группа существует, или создайте группу, выполнив процедуру, описанную в статье How to Create Groups in Operations Manager (Создание групп в Operations Manager).

Если отслеживаемый процесс находится в кластере, создайте группу с объектами класса Virtual Server, представляющими узлы кластера, которые содержат службу.

Запустите мастер добавления объекта мониторинга.

На странице Выбор типа мониторинга выберите Process Monitoring (Мониторинг процессов) и щелкните Далее.

На странице Общие свойства в полях Имя и Описание введите имя и необязательное описание. Имя используется для описания процесса в консоли управления. Это не фактическое название процесса.

Выберите пакет управления, в котором следует сохранить монитор, или нажмите кнопку Новый, чтобы создать пакет управления. Дополнительные сведения см. в статье о выборе файла пакета управления.

Щелкните Далее.

На странице Process to Monitor (Процесс для отслеживания) выполните приведенные ниже действия.

Выберите тип процесса для отслеживания: требуемый или нежелательный.

В поле Имя процесса введите полное имя отслеживаемого процесса. Например, notepad.exe. Вы также можете нажать кнопку с многоточием (…) и найти исполняемый файл.

Нажмите кнопку с многоточием (…) справа от поля Целевая группа, а затем выберите группу на первом шаге этой процедуры.

Щелкните Далее.

Если вы выбрали параметр для отслеживания требуемого процесса, на странице Запущенные процессы выполните приведенные ниже действия.

Если вы хотите отслеживать, запущен ли процесс, выполните следующее.

Выберите параметр Создавать предупреждение, если число процессов меньше минимального или больше максимального значения дольше указанного времени.

В поле Минимальное число процессов введите минимальное число процессов, которые должны быть запущены. Для одного экземпляра процесса это обычно 1.

В поле Максимальное число процессов введите максимальное число экземпляров процесса, которые должны быть запущены.

В поле Продолжительность введите период времени, в течение которого запущенные процессы должны превышать указанный диапазон, прежде чем монитор перейдет в критическое состояние. Это значение не должно быть меньше 1 минуты

Обратите внимание, что процесс может остановиться и перезапуститься в этом временном окне и при этом ошибки не будут обнаружены.

Если вы хотите отслеживать продолжительность выполнения процесса, выполните следующие действия.

Выберите параметр Создавать предупреждение, если процесс выполняется дольше указанного времени.

В поле Продолжительность введите максимальную продолжительность времени, в течение которого процесс должен выполняться, прежде чем монитор будет переведен в критическое состояние. Это значение не должно быть меньше 1 минуты.

Если вы выбрали параметр для отслеживания требуемого процесса, на странице Данные производительности выберите счетчики производительности и пороговые значения, которые вы хотите отслеживать

Дополнительные сведения см. в разделе «Параметры мастера».

Примечание

Эта страница отключена, если вы выбрали параметр для отслеживания нежелательного процесса.

Если вы выбрали счетчики производительности, укажите интервал мониторинга.

Щелкните Далее.

Просмотрите сводку монитора, а затем щелкните Создать.

Изменение имеющегося шаблона для отслеживания процессов

- Откройте консоль управления, используя учетную запись пользователя с учетными данными автора.

- Откройте рабочую область Создание и настройка.

- В области навигации Создание и настройка разверните Шаблоны пакета управления и выберите Process Monitoring (Мониторинг процессов).

- В области Process Monitoring (Мониторинг процессов) найдите монитор, который необходимо изменить.

- Щелкните правой кнопкой мыши монитор, а затем выберите Свойства.

- Введите необходимые изменения и щелкните ОК.

Устранение проблем с помощью Process Monitor

На самом деле невозможно проиллюстрировать в одной статье, как устранить любую проблему с помощью Process Monitor или любого другого инструмента в этом отношении. Слишком много комбинаций проблем, слишком много путей, по которым что-то может пойти не так.

Однако мы можем показать, как на самом деле мы использовали Process Monitor для устранения реальной проблемы, которая действительно произошла с одним из наших тестовых компьютеров. Мы устанавливали какое-то вредоносное ПО, а затем решили попробовать очистить компьютер. Проблема заключалась в записи на панели «Удаление программ», которая просто не исчезла.

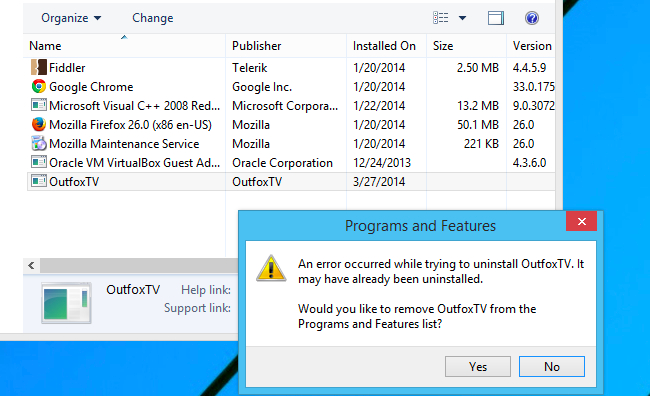

Каждый раз, когда мы нажимали «Изменить», чтобы удалить её, мы получали сообщение об ошибке «Произошла ошибка при попытке удалить AwfulApp. Возможно, она уже была удалена. Вы хотите удалить AwfulApp из списка «Программы и компоненты? ».

Это было бы здорово, если бы мы не получили сообщение об ошибке: «У вас недостаточно прав для удаления OutfoxTV из списка программ и функций. Пожалуйста, обратитесь к системному администратору».

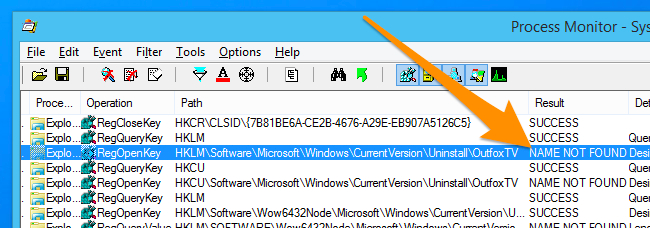

Первое, что нужно было сделать, это снова попробовать процесс удаления с запущенным Process Monitor, который захватил огромное количество данных. На этот раз мы решили использовать функцию Find («Найти») (CTRL+F), чтобы быстро найти то, что мы искали в списке. Вы также можете использовать фильтр, если хотите, но это казалось простым и, к счастью, сработало в первый раз.

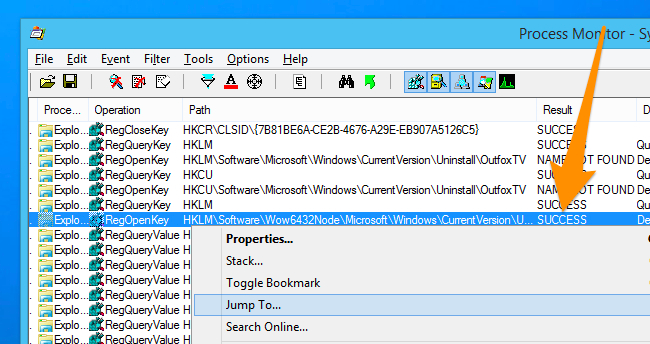

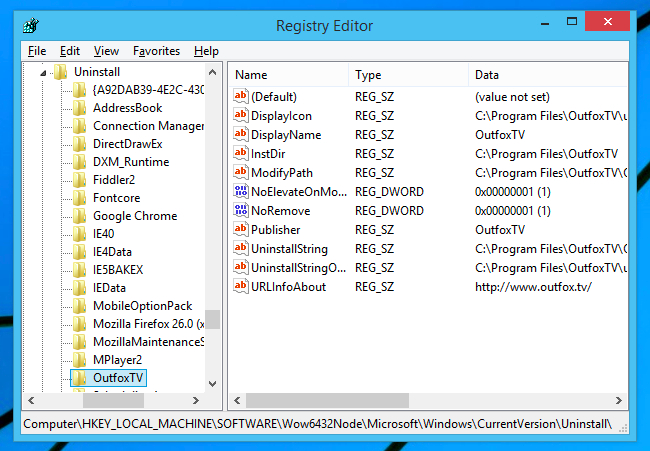

Взглянув на первый элемент в списке, мы заметили ошибку: Windows пыталась получить доступ к разделам реестра, связанным с программой удаления, но на самом деле их не было в реестре в том месте, которое искала Windows. Если вы посмотрите на пару ключей вниз, вы увидите событие RegOpenKey с результатом УСПЕХ для какого-то объекта в HKLM\Software\Wow6432Node.

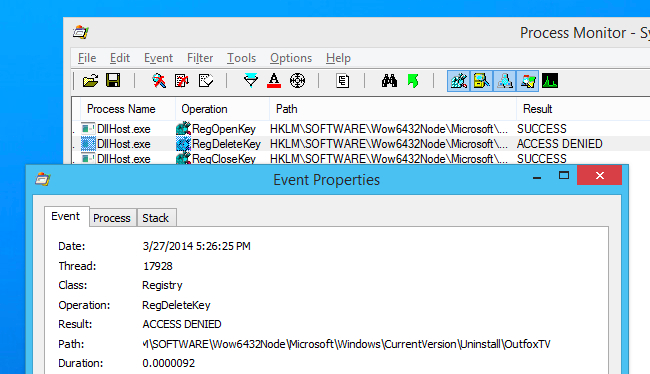

Выполнение поиска по этому ключу реестра очень быстро привело нас к источнику проблемы: сообщению ACCESS DENIED (доступ запрещён), когда Windows пыталась выполнить очистку списка с помощью операции RegDeleteKey. Интересно!

Первое, что нужно сделать, — это использовать функцию Jump To («Перейти к»), чтобы найти ключ в реестре и посмотреть.

Конечно же, посмотрите на все эти ключи реестра! Неудивительно, что он до сих пор фигурирует в списке.

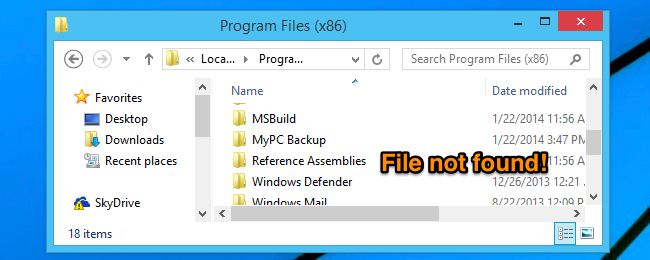

Чтобы быть уверенным, мы открыли каталог C:\Program Files\, чтобы посмотреть, остались ли какие-либо файлы, но очевидно, что приложение уже было стёрто с ПК.

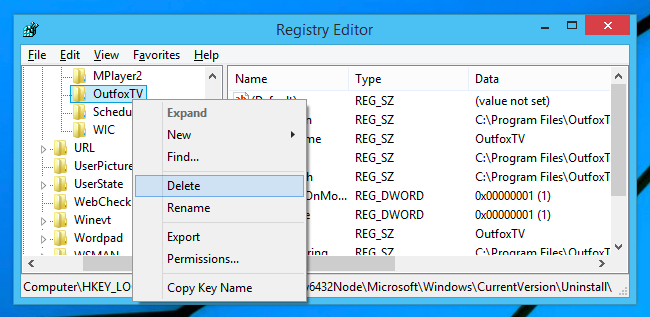

Решение было очень простым: мы просто вручную удалили раздел реестра, с удалением которого у Windows возникли проблемы. Если бы мы получили сообщение об отказе в доступе, мы могли бы использовать настройку разрешений, чтобы убедиться, что у нас есть доступ, и повторить попытку.

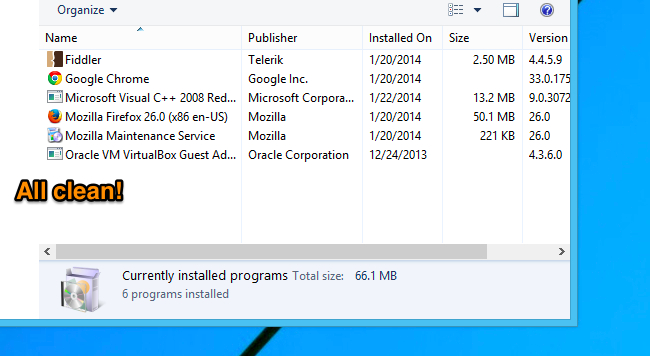

К счастью, удаление сработало немедленно, и теперь список программ удаления стал чистым.

Это лишь некоторые из множества способов использования Process Monitor — это чрезвычайно важная и полезная утилита, освоение которой займёт некоторое время, но как только вы это сделаете, она действительно может помочь вам решить многие проблемы.

Фильтры в ProcMon

Как было сказано выше окно фильтров открывается при запуске с параметром /noconnect. Если вы его нечаянно закрыли, или нужно подправить уже настроенные фильтры, открыть окно фильтров можно сочетанием клавиш Ctrl+L, или через меню Filter | Filter… .

Вот мы и добрались до практики

Как мониторить реестр я уже рассказывал, поэтому сегодня будем учиться мониторить файловую систему. Для примера будем отслеживать какие изменения делает стандартный блокнот.

Итак, у нас открыто окно фильтров.

Фильтры в ProcMon

На всякий случай нажимаем кнопку сброса фильтров в состояние по умолчанию – Reset(по умолчанию в ProcMon настроено до фига фильтров, не рекомендуется их удалять) и добавляем фильтр

Нажимаем кнопку Add. Как можно понять из названия захватываться будут только события, связанные с процессом notepad.exe, т.е. те события, которые генерирует блокнот.

Важный момент: имя процесса должно быть указано полностью – с расширением, иначе ProcMon ничего не захватит. Как вариант можно использовать фильтр

В таком случае будут захвачены события, связанные с процессами, начинающимися на notepad, это может быть как стандартный блокнот, так и Notepad++, или какой-нибудь ещё блокнот. Таким же образом добавляем фильтр на запись файлов:

Нажимаем Add и OK (вообще можно просто нажать OK, в таком случае ProcMon скажет, что такого фильтра ещё нет, и спросит хотим-ли мы его добавить. Дело в том, что нажатие кнопки закрывает OK окно фильтров, если это не единственный фильтр, то лучше нажать кнопку Add, это позволит добавить фильтр, и оставить окно фильтров открытым для последующих фильтров).

Так как нас интересует только файловая активность, в главном окне ProcMon отключаем значки наблюдения за реестром, сетью и процессами – оставляем только наблюдение за файловой системой (выделены на скриншоте ниже).

Ещё один важный момент.

По умолчанию ProcMon регистрирует всю активность системы, даже те события, которые не попадают под фильтры, что в некоторых случаях может приводить к подтормаживанию работы. Если вы уверены в том, что фильтры настроены правильно (в данном примере мы уверены), и вам не нужны события, скрытые ими – их можно отбросить при помощи опции Filter | Drop Filtered Events (Удаление отфильтрованных событий) в меню Filter. Данный параметр действует только на регистрацию текущих событий, ранее записанные события из журнала не удаляются.

После того как фильтры настроены запускаем сбор событий (кнопка с изображением лупы, или Ctrl+E). Запускаем блокнот, пишем какой-то текст и сохраняем файл. Смотрим, что получилось:

Файловая активность в ProcMon

Как видно из скриношота ProcMon зафиксировал событие записи файла процессом notepad.exe по пути C:\temp\test.txt.

Проведём ещё один эксперимент.

Остановим захват событий (Ctrl+E), закроем блокнот и очистим собранные события (Ctrl+X). Вызовем окно фильтов (Ctrl+L), сбросим фильтры (кнопкой Reset) и добавим следующий фильтр:

Этим самым мы указываем, что нас интересует любая активность по пути C:\temp. А так как значение указано не точно (не is, а begins with), то захватываться будут события не только из этого каталога, но и из всех его подкаталогов.

Проверьте, чтобы было включено наблюдение только за файловой системой (при сбросе фильтров всё сбрасывается в состояние по умолчанию)

Фильтры в ProcMon

Запустим наблюдение. Откроем проводник и перейдём по нашему пути. Заглянем в ProcMon.

Так выглядит открытие каталога в ProcMon

Там будет куча непонятных нам событий, но они нам и не нужны, просто посмотрите сколько событий происходит, когда вы всего лишь заходите в каталог.

Можете открыть файл и посмотреть какая неразбериха будет в ProcMon. Вот почему я никогда не советую запускать ProcMon только для того, чтобы посмотреть, что там происходит в системе.

Для того, чтобы увидеть сами события чтения файла, остановите сбор событий, очистите окно результатов, добавьте фильтр

и снова откройте файл.

Должно получиться, что-то вроде этого (как видно из скриншота я открывал файл двумя разными процессами):

А вот так выглядит чтение файла в ProcMon

Вот таким простым способом можно узнать кто пишет файлы в определённый каталог. Ещё раз отмечу, что это не всё, на что способен ProcMon, это только верхушка айсберга. Для более близкого знакомства с ним рекомендую почитать книгу “Утилиты Sysinternals. Справочник администратора”, а также искать дополнительную информацию в интернете, например, на YouTube, или TechDays. Кстати, на TechDays есть записи от самого Марка Русиновича с русским переводом

Using ProcDump

Capture Usage:

Install Usage:

Uninstall Usage:

| Parameter | Description |

|---|---|

| -a | Avoid outage. Requires -r. If the trigger will cause the target to suspend for a prolonged time due to an exceeded concurrent dump limit, the trigger will be skipped. |

| -at | Avoid outage at Timeout. Cancel the trigger’s collection at N seconds. |

| -b | Treat debug breakpoints as exceptions (otherwise ignore them). |

| -c | CPU threshold at which to create a dump of the process. |

| -cl | CPU threshold below which to create a dump of the process. |

| -d | Invoke the minidump callback routine named MiniDumpCallbackRoutine of the specified DLL. |

| -e | Write a dump when the process encounters an unhandled exception. Include the 1 to create dump on first chance exceptions. |

| -f | Filter the first chance exceptions. Wildcards (*) are supported. To just display the names without dumping, use a blank («») filter. |

| -fx | Filter (exclude) on the content of exceptions and debug logging. Wildcards are supported. |

| -g | Run as a native debugger in a managed process (no interop). |

| -h | Write dump if process has a hung window (does not respond to window messages for at least 5 seconds). |

| -i | Install ProcDump as the AeDebug postmortem debugger. Only -ma, -mp, -d and -r are supported as additional options. |

| -k | Kill the process after cloning (-r), or at the end of dump collection |

| -l | Display the debug logging of the process. |

| -m | Memory commit threshold in MB at which to create a dump. |

| -ma | Write a dump file with all process memory. The default dump format only includes thread and handle information. |

| -mc | Write a custom dump file. Include memory defined by the specified MINIDUMP_TYPE mask (Hex). |

| -md | Write a Callback dump file. Include memory defined by the MiniDumpWriteDump callback routine named MiniDumpCallbackRoutine of the specified DLL. |

| -mk | Also write a Kernel dump file. Includes the kernel stacks of the threads in the process. OS doesn’t support a kernel dump (-mk) when using a clone (-r). When using multiple dump sizes, a kernel dump is taken for each dump size. |

| -ml | Trigger when memory commit drops below specified MB value. |

| -mm | Write a mini dump file (default). |

| -mp | Write a dump file with thread and handle information, and all read/write process memory. To minimize dump size, memory areas larger than 512MB are searched for, and if found, the largest area is excluded. A memory area is the collection of same sized memory allocation areas. The removal of this (cache) memory reduces Exchange and SQL Server dumps by over 90%. |

| -n | Number of dumps to write before exiting. |

| -o | Overwrite an existing dump file. |

| -p | Trigger on the specified performance counter when the threshold is exceeded. Note: to specify a process counter when there are multiple instances of the process running, use the process ID with the following syntax: «\Process(<name>_<pid>)\counter» |

| -pl | Trigger when performance counter falls below the specified value. |

| -r | Dump using a clone. Concurrent limit is optional (default 1, max 5).CAUTION: a high concurrency value may impact system performance.- Windows 7 : Uses Reflection. OS doesn’t support -e.- Windows 8.0 : Uses Reflection. OS doesn’t support -e.- Windows 8.1+: Uses PSS. All trigger types are supported. |

| -s | Consecutive seconds before dump is written (default is 10). |

| -t | Write a dump when the process terminates. |

| -u | Treat CPU usage relative to a single core (used with -c).As the only option, Uninstalls ProcDump as the postmortem debugger. |

| -w | Wait for the specified process to launch if it’s not running. |

| -wer | Queue the (largest) dump to Windows Error Reporting. |

| -x | Launch the specified image with optional arguments. If it is a Store Application or Package, ProcDump will start on the next activation (only). |

| -64 | By default ProcDump will capture a 32-bit dump of a 32-bit process when running on 64-bit Windows. This option overrides to create a 64-bit dump. Only use for WOW64 subsystem debugging. |

| -? | Use -? -e to see example command lines. |

If you omit the dump file name, it defaults to

.

Use the command line option to automatically accept the

Sysinternals license agreement.

Automated Termination:

Setting an event with name is the same as typing Ctrl+C to gracefully terminate ProcDump

Filename:

Default dump filename:

The following substitutions are supported:

| Substitution | Explanation |

|---|---|

| PROCESSNAME | Process Name |

| Process ID | PID |

| EXCEPTIONCODE | Exception Code |

| YYMMDD | Year/Month/Day |

| HHMMSS | Hour/Minute/Second |

Introduction

System Monitor (Sysmon) is a Windows system service and device

driver that, once installed on a system, remains resident across system

reboots to monitor and log system activity to the Windows event log. It

provides detailed information about process creations, network

connections, and changes to file creation time. By collecting the events

it generates using

Windows Event Collection

or

SIEM

agents and subsequently analyzing them, you can identify malicious or

anomalous activity and understand how intruders and malware operate on

your network.

Note that Sysmon does not provide analysis of the events it generates,

nor does it attempt to protect or hide itself from attackers.

How to collect Process Monitor log from WinPE bootable media

Download Process Monitor from Windows Sysinternals page and unzip the archive. It contains several .exe files, you will need procmon64.exe (as procmon.exe does not work with WinPE media).

- Put procmon64.exe in some shared folder in the same subnet as WinPE media;

- Start WinPE media;

- Switch to Command Prompt (cmd) window in WinPE environment;

- Mount the share where procmon64.exe is located as drive W: with the following command:

net use W: \\server\share <password> /user:<domain\user>

where \\server\share is the name of the server and shared folder, password is the password needed to access the shared resource and domain/user specifies the user name with which to log on.

-

Change to mapped drive W: with this command:

W:

-

Run procmon64.exe and click on Agree

-

Reproduce the issue which must be captured with Process Monitor;

-

Click File -> Save -> All events and save the log in .pml format. The file logfile.pml will be saved in the shared folder next to procmon64.exe;

-

Close Process Monitor.

Configuration Entries

Configuration entries are similar to command line switches and include the following

Configuration entries include the following:

| Entry | Value | Description |

|---|---|---|

| ArchiveDirectory | String | Name of directories at volume roots into which copy-on-delete files are moved. The directory is protected with a System ACL (you can use PsExec from Sysinternals to access the directory using ). Default: Sysmon |

| CheckRevocation | Boolean | Controls signature revocation checks. Default: True |

| CopyOnDeletePE | Boolean | Preserves deleted executable image files. Default: False |

| CopyOnDeleteSIDs | Strings | Comma-separated list of account SIDs for which file deletes will be preserved. |

| CopyOnDeleteExtensions | Strings | Extensions for files that are preserved on delete. |

| CopyOnDeleteProcesses | Strings | Process name(s) for which file deletes will be preserved. |

| DnsLookup | Boolean | Controls reverse DNS lookup. Default: True |

| DriverName | String | Uses specied name for driver and service images. |

| HashAlgorithms | Strings | Hash algorithm(s) to apply for hashing. Algorithms supported include MD5, SHA1, SHA256, IMPHASH and * (all). Default: None |

Command line switches have their configuration entry described in the Sysmon usage

output. Parameters are optional based on the tag. If a command line

switch also enables an event, it needs to be configured though its

filter tag. You can specify the -s switch to have Sysmon print the full

configuration schema, including event tags as well as the field names

and types for each event. For example, here’s the schema for the

event type:

Как использовать Process Explorer для поиска ключей реестра, которые меняют настройки

Настраивая операционную систему мы устанавливаем флажок или меняем значение раскрывающегося списка, но задумывались ли вы, где на самом деле хранятся эти значения? Многие приложения и практически все настройки Windows хранятся в реестре… где-то.

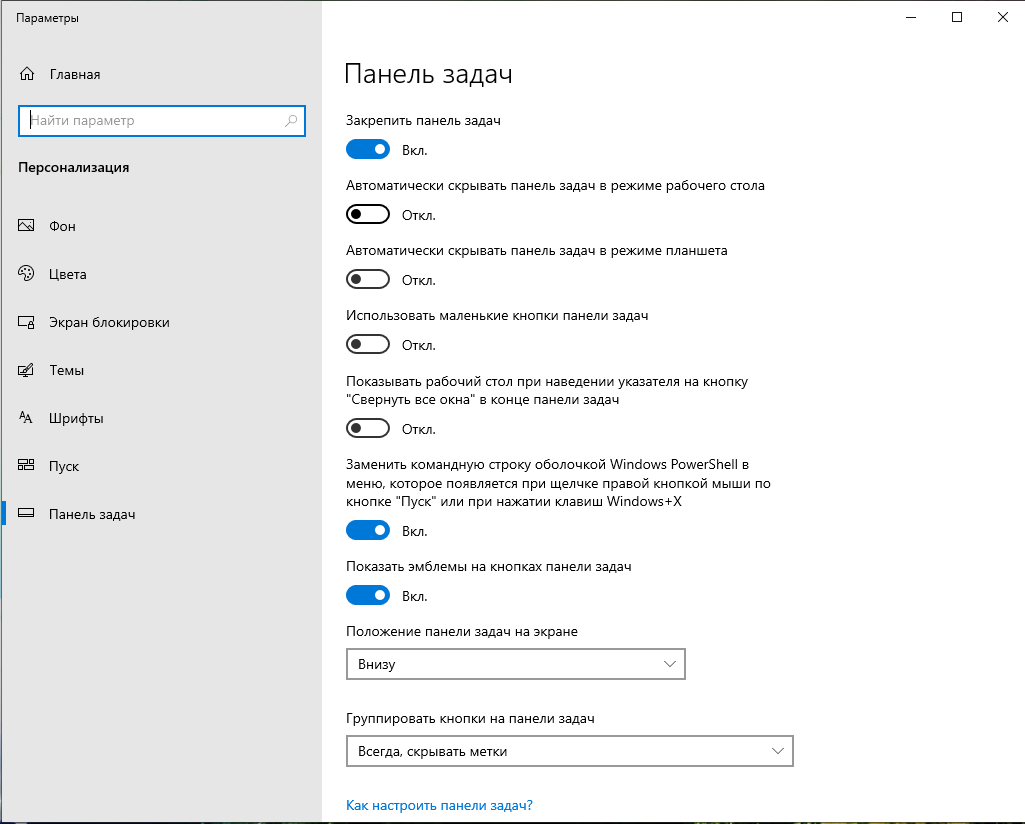

В сегодняшнем примере мы определим, в каком именно ключе реестра хранится первая настройка Панели задач под названием «Закрепить панель задач», которая должна присутствовать во всех версиях Windows. Итак, теперь наша миссия — выяснить, где именно этот параметр хранится в реестре. Вы можете следить за этим конкретным параметром, или вы можете попробовать один из других параметров в том же диалоговом окне — или в любом другом месте, для которого вы хотите найти место в реестре, где он хранится.

Первое, что вам нужно сделать, пытаясь захватить набор данных, — это запустить Process Monitor, а затем изменить настройку. На этом этапе вы можете запретить Process Monitor продолжать регистрацию событий, чтобы список событий не разросся слишком сильно. (Подсказка: в меню «File» для остановки записи событий снимите галочку с опции «Capture Events» или это третий значок слева).

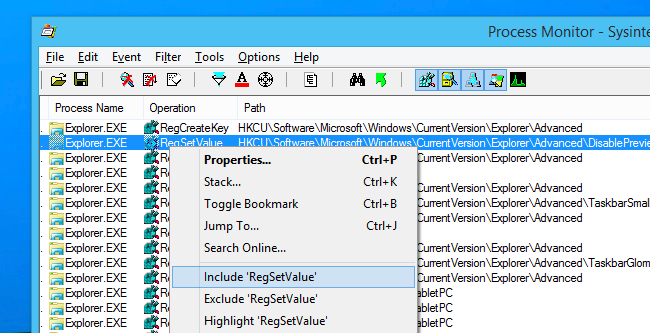

Теперь, когда у нас есть масса данных в списке, пришло время отфильтровать список, чтобы уменьшить количество строк, которые нам придётся просматривать. Поскольку мы рассматриваем значение реестра, которое изменяется, нам необходимо выполнить фильтрацию по «RegSetValue», которое Windows использует для фактической установки нового параметра в разделе реестра. Используйте опцию «Include», чтобы показать только эти события.

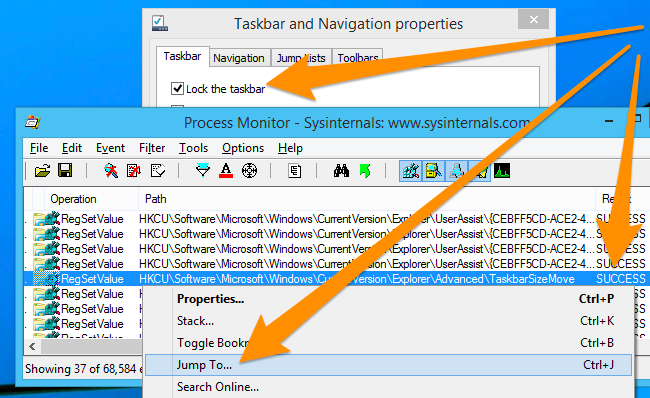

Теперь ваш список должен быть ограничен только ключами реестра, которые были изменены, поэтому пришло время взглянуть на события и попытаться выяснить, какой это может быть раздел реестра. Поскольку мы проверяем параметр «Заблокировать панель задач», а один из настраиваемых разделов реестра содержит в названии слово «Панель задач», это хорошее место для начала. Щёлкните правой кнопкой мыши путь и выберите Jump To («Перейти к месту»).

Process Monitor откроет редактор реестра и выделит ключ в списке. Теперь нам нужно убедиться, что это действительно правильный ключ, который довольно легко определить. Взгляните на настройку, а затем посмотрите на ключ. Сейчас настройка включена, а ключ установлен на 0.

Поэтому измените настройку, нажмите «Применить» в диалоговом окне, а затем используйте клавишу F5, чтобы обновить окно редактора реестра. В нашем случае мы определённо выбрали правильный параметр, поэтому теперь вы можете видеть, что для параметра TaskbarSizeMove установлено значение 1.

Если вы выбрали неправильное значение, вы не увидите изменений при повторном тестировании настроек. Так что идите и найдите следующий логичный вариант и начните заново.

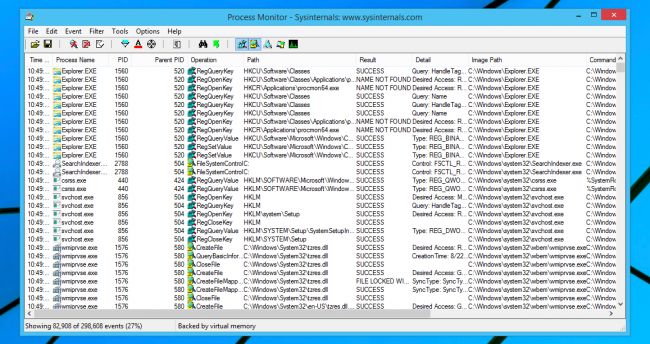

Интерфейс монитора процесса

Когда вы впервые загрузите интерфейс Process Monitor, вам будет представлено огромное количество строк данных, которые быстро прибывают, и это может быть ошеломляющим. Главное — иметь хоть какое-то представление о том, на что вы смотрите, а также о том, что ищете. За довольно короткое время там могут набраться миллионы строк.

Первое, что вам нужно сделать, это отфильтровать эти миллионы строк до гораздо меньшего подмножества данных, которое вы хотите видеть, и мы собираемся научить вас создавать фильтры и сосредоточиться на том, что вы хотите найти. Но сначала вы должны понять интерфейс и какие данные на самом деле доступны.

What is Process Monitor

Process Monitor is an advanced monitoring tool that shows real-time file system, registry, and process activity. It combines the features of two legacy Sysinternals utilities, Filemon and Regmon, and adds a number of other enhancements.

Process Monitor can be used to track system and software activity to troubleshoot some of the product issues, especially when it is necessary to track what particular application or process accesses a file or a registry key.

The main Process Monitor window lists all system operations along with their exact time, process name, ID and the result for every single operation:

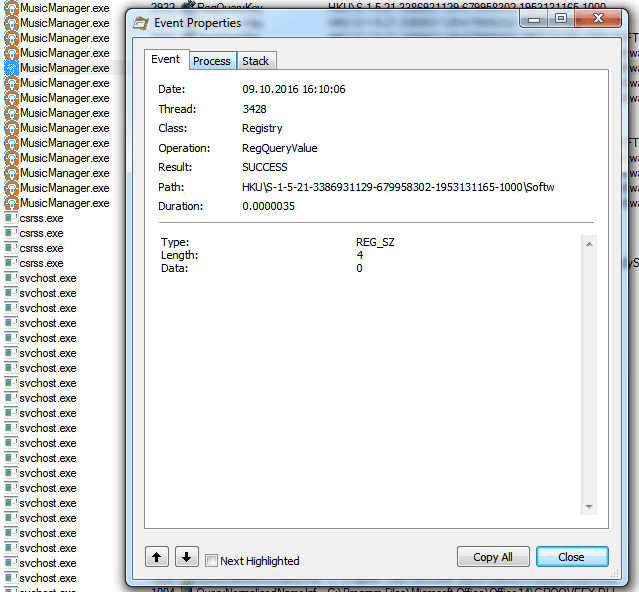

To access advanced information on any single operation right-click on the operation line and choose Properties:

When analyzing a Process Monitor log, it is recommended to filter out entries. For example, you can right-click on Successes under Results, and exclude it. You can also filter out Processes and generally any field you like.

You can choose to store Process Monitor data in a file on disk instead of virtual memory (e.g if running Process Monitor consumes too much RAM or slows down the computer):

1. Go to File -> Backing files:

2. Specify the file where you want event data to be stored

Изучение события

Вся информация, коллекционируемая утилитой Process Monitor в процессе записи событий, представляется в виде огромной таблицы, каждая строка которой отражает лишь обобщенное описание определенного произошедшего события. Ну и что, как Вы думаете, достаточно ли этой информации, представленной в главном экране утилиты в виде ограниченных сведений, разнесенных на несколько колонок? Иногда да, но зачастую и нет! Надо отдать должное авторам Process Monitor’a за то, что они предусмотрели логику более детального исследования записываемых событий. Давайте выполним двойной щелчок на строке события, и посмотрим что же произойдет? После выполнения двойного щелчка открывается отдельное окно, имеющее следующий вид:

Во вкладке Event (Событие), мы видим общую информацию об интересующем нас событии. В общем то, именно эта вкладка не представляет для исследователя большой ценности, поскольку содержит информацию, которую можно получить в интерфейсе утилиты другими способами. Но вот две оставшиеся вкладки окна определенно могут нас заинтересовать. Средняя вкладка называется Process (Процесс) и выглядит следующим образом:

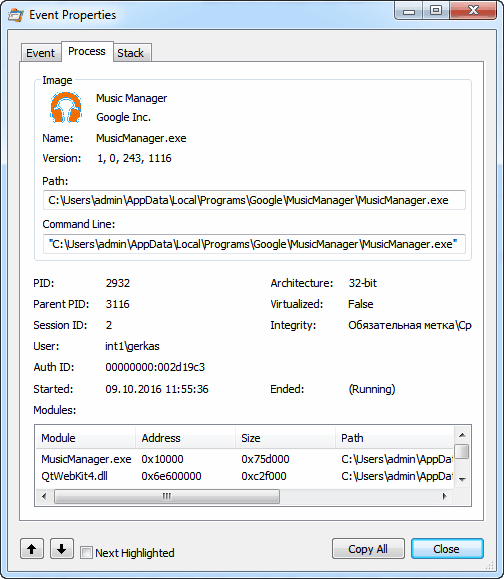

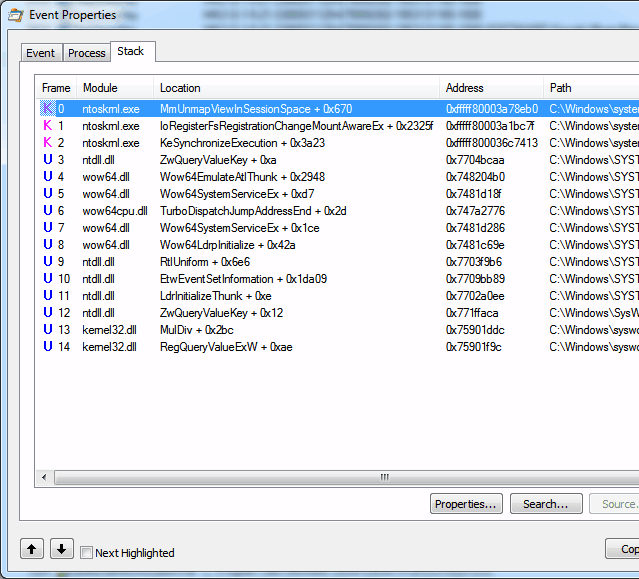

Тут мы видим путь к модулю (Path), командную строку, с использованием которой был запущен модуль (Command Line), пользователя, с привилегиями которого процесс был запущен (User), идентификатор сессии входа в систему (Auth ID), в которой процесс, хозяин операции, выполняется, и уровень целостности (Integrity), присвоенный процессу, хозяину операции, при запуске. Отдельного внимания удостаивается информационное окно со списком библиотек, загруженных в адресное пространство процесса (Modules), которое сильно способствует выявлять непрошенных гостей в виде различного рода вредоносов. Но для продвинутых исследователей настоящей ценностью является последняя, самая правая вкладка Stack (Стек), которая позволяет увидеть стек вызовов основного потока процесса:

Как мы видим, в этой вкладке можно обнаружить хорошо знакомую нам по отладчику WinDbg, классическую цепочку вызовов функций, называемую стеком вызовов. Во-первых, она позволяет отследить последовательность вызовов функций с момента начала выполнения стартовой функции потока. Во-вторых, по последовательности вызовов функций можно определить к каким модулям (библиотекам) эти функции принадлежат, тем самым выявив и системные компоненты, которые либо требуют обновления, либо вообще не должны применяться в данном модуле (например: вирусы).

Процессы Windows в реальном времени — Process Monitor 3.52 RePack by KLASS

Программа Process Monitor является усовершенствованным инструментом отслеживания для Windows, который в режиме реального времени отображает активность файловой системы, реестра, а также процессов и потоков. В этой программе сочетаются возможности двух ранее выпущенных программ от Sysinternals: Filemon и Regmon, а также огромный ряд улучшений, включая расширенную и безвредную фильтрацию, всеобъемлющие свойства событий, такие как ID сессий и имена пользователей, достоверную информацию о процессах, полноценный стек потока со встроенной поддержкой всех операций, одновременную запись информации в файл и многие другие возможности. Эти уникальные возможности делают программу Process Monitor ключевым инструментом для устранения неполадок и избавления от вредоносных программ.Системные требования:·Windows Vista и выше.Windows Server 2008 и выше.Торрент Процессы Windows в реальном времени — Process Monitor 3.52 RePack by KLASS подробно:Преимущества программы Process Monitor:·отслеживание запуска и завершения работы процессов и потоков, включая информацию о коде завершения;·отслеживание загрузки образов (библиотек DLL и драйверов устройств, работающих в режиме ядра);·больше собираемых данных об параметрах операций ввода и вывода;·безвредные фильтры позволяют устанавливать фильтры, которые не будут приводить к потере данных;·сбор стеков потоков для каждой операции позволяет в большинстве случаев определить исходную причину выполнения операции;·достоверный сбор информации о процессах, включая путь к образу процесса, командную строку, а также ID пользователя и сессии;·настраиваемые и перемещаемые колонки для каждого свойства события;·фильтры можно установить на любое поле с данными, включая поля, которые не являются колонками;·усовершенствованная архитектура записи журналов расширяет возможности программы до десятков миллионов зарегистрированных событий и гигабайтов записанных данных о событиях;·дерево процессов отображает отношения между всеми процессами, перечисленными в сведениях трассировки;·основной формат журнала сохраняет все данные, чтобы их можно было загрузить в другом экземпляре программы Process Monitor;·подсказки к процессам для простого просмотра информации об образе процесса;·детальные подсказки позволяют получить удобный доступ к форматированным данным, которые не помещаются в колонке;·прекращаемый поиск;·запись в журнал всех операций во время загрузки системы.Особенности RePack’a:Перевод от KLASS (Ru-Board)Русский вариант программы Process Monitor v3.52Переведенная программа состоит из двух файлов Procmon.exe и Procmon64.exe, каждый для своей разрядности ОС.Если до этого пользовались английской версией, то перед запуском русского варианта удалите раздел в реестреHKEY_CURRENT_USER\Software\Sysinternals\Process Monitor

Скриншоты Процессы Windows в реальном времени — Process Monitor 3.52 RePack by KLASS торрент:

Скачать Процессы Windows в реальном времени — Process Monitor 3.52 RePack by KLASS через торрент:

process-monitor-3_52-repack-by-klass.torrent (cкачиваний: 62)