Приложение zmedia proxy, его функционал и настройка

Содержание:

- Как это?

- Настройка статического прокси-сервера для антивирусная программа в Microsoft Defender

- Включение прокси в Linux

- Observability

- Options

- Настройка аутентификации

- Области применения ASTROPROXY

- Чем прокси лучше VPN?

- Проксирование с помощью 3proxy

- Headers

- 3proxy — компактный, зараза, но мощный. Установка и настройка 3proxy

- Раздел FAQ

- Установка на ОС Android и ОС Windows

Как это?

Суть технологии Residential прокси и ее преимущества над обычными прокси

Сервисы не блокируют резидентные адреса, т.к. от этого могут пострадать обычные пользователи, которые используют этот же адрес

Residential Proxy построены на принципе использования NAT в домашних и WiFi провайдерах. (Технологии для использования одного публичного IP адреса тысячами пользователей)

Алгоритмы определения спамеров, ботов и парсеров просто не смогут отличить Вас от обычного пользователя

Наша сеть в реальном времени анализирует свое состояние и предоставляет самые быстрые и эффективные адреса для Вашего удобства

Динамические прокси astroproxy (маршрутизируемые) позволяют пользоваться стандартным софтом, при этом используя все преимущества современных технологий проксирования, таких как:

- Смена внешнего адреса прокси без изменения настроек ПО (по API или по времени)

- Гибкая система настроек позволяет настроить прокси под любую задачу и программное обеспечение

- Все прокси формируются на наших собственных серверах, что обеспечивает наивысший уровень качества работы и доступности сервиса (SLA).

Мы постоянно мониторим работу наших серверов, а отказоустойчивые кластеры обеспечивают надежное резервирование прокси серверов.

Мы не ведем логирование трафика и не следим за нашими клиентами.

КлиентASTROPROXY

Обычный пользователь интернета

Тип подключения к интернету

Настройка статического прокси-сервера для антивирусная программа в Microsoft Defender

антивирусная программа в Microsoft Defender облачной защиты обеспечивает почти мгновенную автоматизированную защиту от новых и возникающих угроз

Обратите внимание, что подключение требуется для настраиваемой индикаторов, когда антивирус Defender является активным решением для борьбы с вирусами; и для EDR в режиме блокировки даже при использовании решения, не в microsoft, в качестве основного решения противомалярийных программ

Настройка статического прокси-сервера с помощью групповой политики, найденной здесь:

Административные шаблоны > Windows компоненты > антивирусная программа в Microsoft Defender > прокси-сервер для подключения к сети.

Установите его для включения и определите прокси-сервер

Обратите внимание, что URL-адрес должен иметь http:// или https://. Поддерживаемые версии для https:// см

в антивирусная программа в Microsoft Defender обновлениях.

В ключе реестра политика задает значение реестра как REG_SZ.

Значение реестра принимает следующий формат строки:

Примечание

В целях устойчивости и в режиме реального времени облачной защиты антивирусная программа в Microsoft Defender кэшет последнего известного рабочего прокси-сервера. Убедитесь, что решение прокси не выполняет проверку SSL, так как это позволит разорвать безопасное облачное подключение.

антивирусная программа в Microsoft Defender не будет использовать статический прокси-сервер для подключения к Windows обновления или Обновления Майкрософт для скачивания обновлений. Вместо этого он будет использовать прокси всей системы, если настроен для использования Windows Update, или настроенный внутренний источник обновления в соответствии с настроенным порядком отката.

При необходимости можно использовать административные шаблоны > Windows Компоненты > антивирусная программа в Microsoft Defender > Определение прокси-автоконфигурации (.pac) для подключения к сети, если необходимо настроить расширенные конфигурации с несколькими прокси-серверами, Используйте административные шаблоны > Windows Компоненты > антивирусная программа в Microsoft Defender > Определите адреса для обхода прокси-сервера, чтобы предотвратить антивирусная программа в Microsoft Defender использование прокси-сервера для этих назначений.

Вы также можете использовать PowerShell с помощью cmdlet для настройки этих параметров:

- ProxyBypass

- ProxyPacUrl

- ProxyServer

Включение прокси в Linux

Включение прокси в Linux на уровне операционной системы

Без графического интерфейса

Вариант без графического интерфейса, введите в консоль команды:

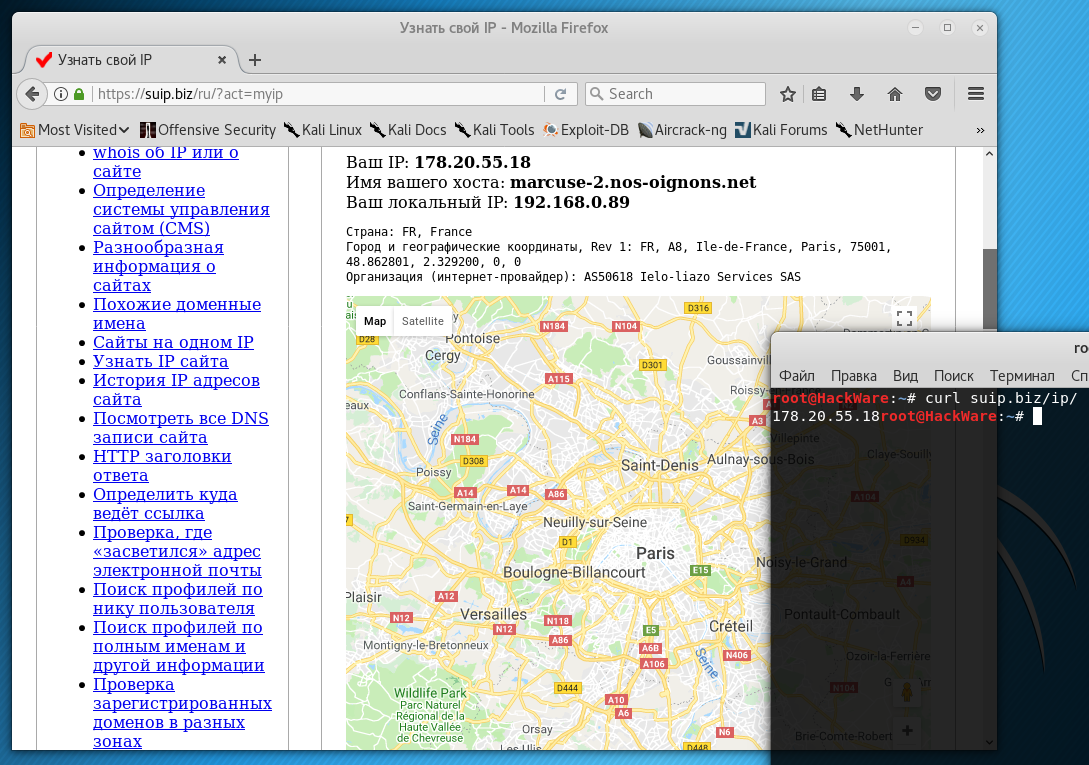

export all_proxy="socks://192.168.0.49:9050/" export http_proxy="http://192.168.0.49:8118/" export https_proxy="http://192.168.0.49:8118/" export no_proxy="localhost,127.0.0.1,::1,192.168.1.1,192.168.0.1"

Конечно же, замените IP адреса и номера портов на те, которые имеют ваш прокси сервер.

Эти настройки сохраняться только до перезагрузки!

Чтобы настройки были постоянными и работали после перезагрузки компьютера, в файл /etc/bash.bashrc добавьте эти самые строчки (опять же, замените IP и номера портов):

export all_proxy="socks://192.168.0.49:9050/" export http_proxy="http://192.168.0.49:8118/" export https_proxy="http://192.168.0.49:8118/" export no_proxy="localhost,127.0.0.1,::1,192.168.1.1,192.168.0.1"

Сохраните файл.

GNOME

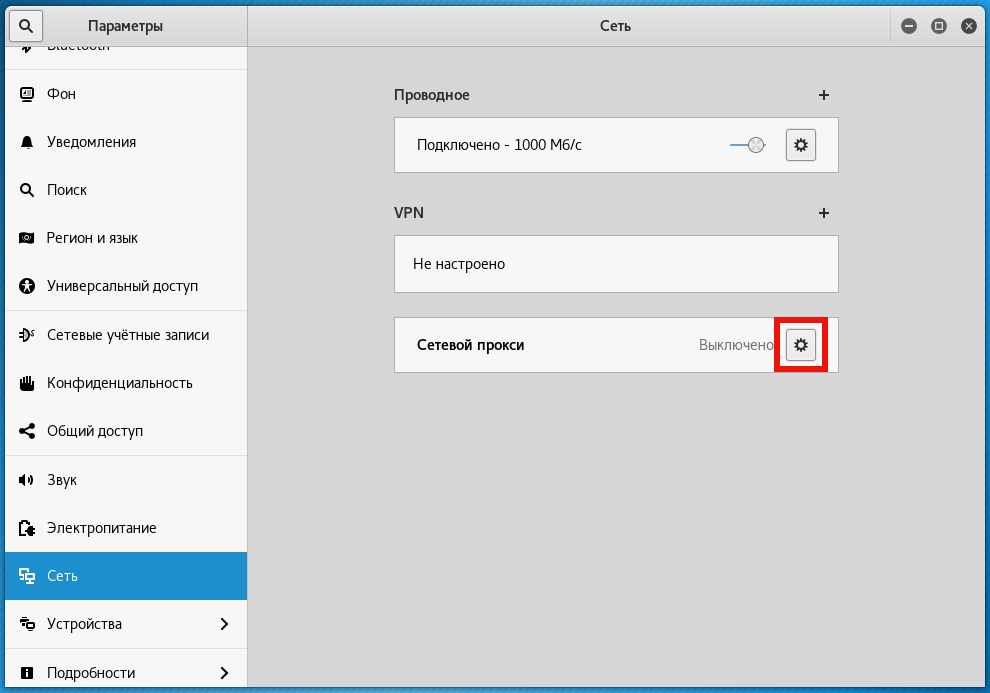

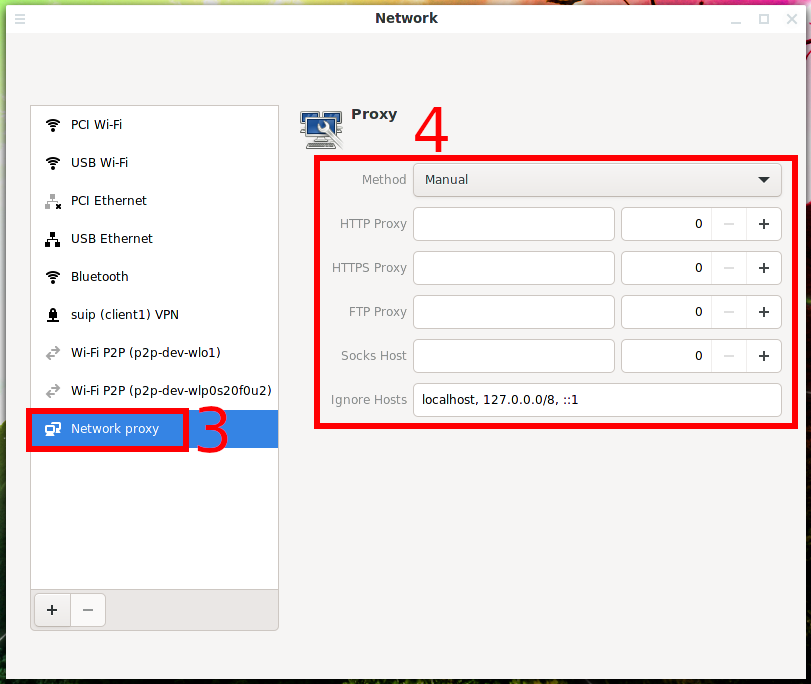

Если вы используете графический интерфейс, то перейдите в Параметры → Сеть. Нажмите шестерёнку там где «Сетевой прокси»:

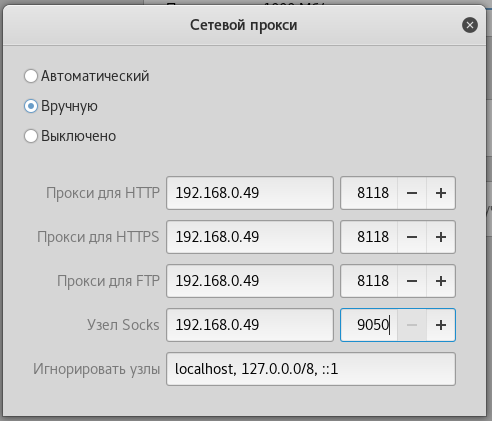

Переставьте переключатель на «Вручную» и введите ваши данные:

После этого и веб-браузеры, и консольные утилиты будут использовать настройки прокси.

Но будьте осторожны с программами вроде Nmap, Masscan – они отправляют сырые пакеты, минуя системные вызовы, – проще говоря, они не используют настройки прокси.

Cinnamon

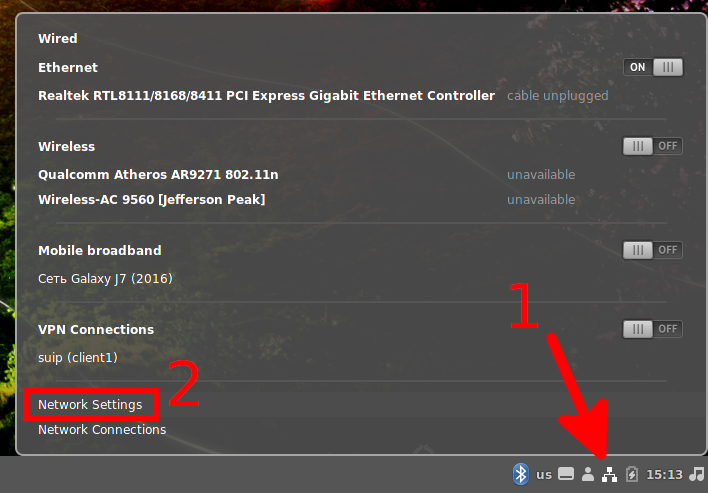

Кликните на иконку сетевых соединений, она может быть в виде символа Wi-Fi или такой, как показана на следующем скриншоте — это зависит от того, используете ли вы проводное или беспроводное подключение.

Нажмите «Network Settings».

Выберите вкладку «Network proxy» и введите параметры различных типов прокси.

Xfce

В Xfce не предусмотрено изменение настроек прокси в графическим интерфейсе, поэтому вы можете воспользоваться описанным выше универсальным способом установить настройки добавив соответствующие команды в один из файлов, автоматически выполняемых вместе с запуском Bash.

Также вы можете воспользоваться программой dconf-editor. Установите её:

sudo apt install dconf-editor

Запустите:

dconf-editor

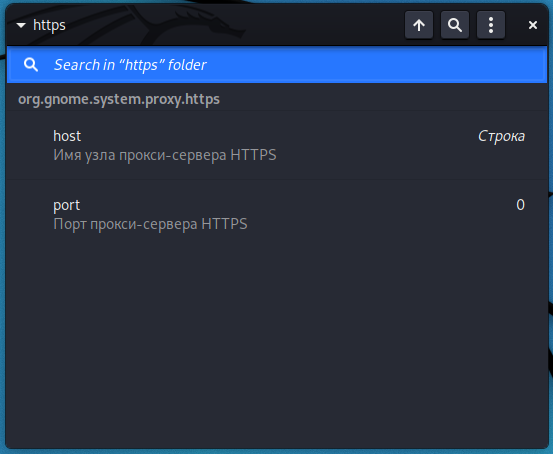

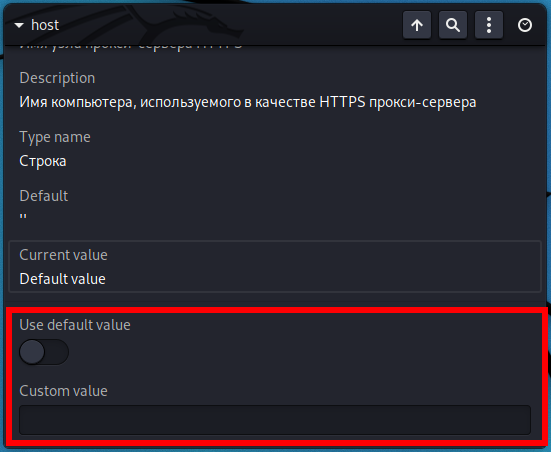

Для настройки HTTP прокси перейдите в / → system → proxy → http

Для настройки HTTPS прокси перейдите в / → system → proxy → https:

Перейдите в host и port, там прокурутите до надписи «Use default value», отключите этот ползунок после чего станет доступной для ввода строка «Custom value». Введите туда нужные вам значения.

Включение прокси в веб-браузерах на Linux

Chrome, Chromium

В Linux Chrome и Chromium используют системные настройки прокси. То чтобы веб-браузер использовал прокси вам нужно установить настройки одним из показанных выше способом.

Вы также можете запускать веб-браузеры в командной строке и помощью опции —proxy-server указывать желаемые параметры прокси, например:

google-chrome-stable --proxy-server="157.245.118.66:4080" chromium --proxy-server="157.245.118.66:4080"

Обратите внимание, что браузеры открываются в текущей сессии, это означает, что если у вас уже открыт Chrome (Chromium) без настроек прокси и вы запускаете ещё одно веб-браузера в командной строке с настройками прокси, то это новое окно также НЕ будет использовать настройки прокси. Чтобы настройки прокси применились, закройте все окна браузера и затем запустите его в командной строке.

Firefox

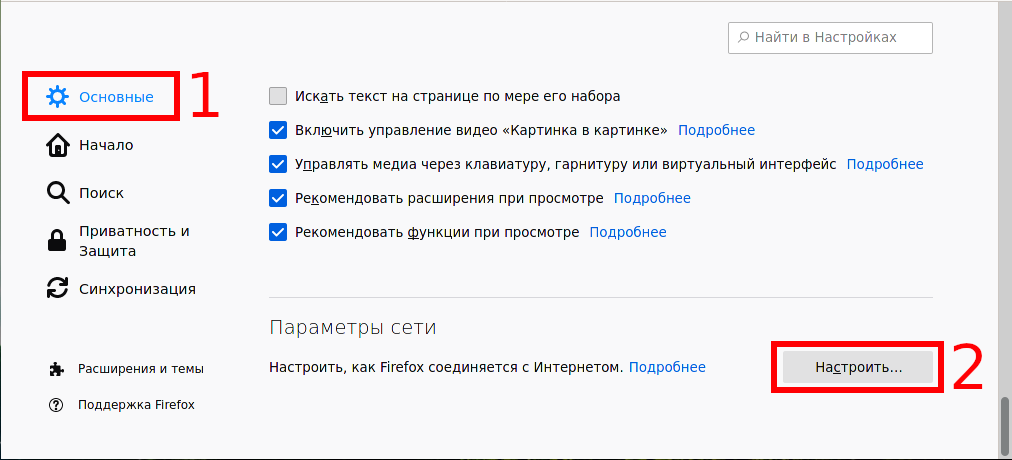

Для изменения настроек прокси в Firefox, откройте окно настроек, в нём перейдите в Основное (пролистните в самый низ)→ Параметры сети → Настроить.

В открывшемся окне поставьте переключатель на Ручная настройка прокси. Введите IP и порт прокси сервера нужного вам типа (HTTP, HTTPS, SOCKS4 или SOCKS5). Нажмите ОК для сохранения настроек.

Также обратите внимание, что вы можете выбрать опцию «Использовать системные настройки прокси» для того, чтобы не настраивать прокси специально в Firefox, а наравне с другими браузерами и приложениями применять общесистемные настройки.

Observability

Observability in twemproxy is through logs and stats.

Twemproxy exposes stats at the granularity of server pool and servers per pool through the stats monitoring port by responding with the raw data over TCP. The stats are essentially JSON formatted key-value pairs, with the keys corresponding to counter names. By default stats are exposed on port 22222 and aggregated every 30 seconds. Both these values can be configured on program start using the or and or command-line arguments respectively. You can print the description of all stats exported by using the or command-line argument.

See for examples of how to read the stats from the stats port.

Logging in twemproxy is only available when twemproxy is built with logging enabled. By default logs are written to stderr. Twemproxy can also be configured to write logs to a specific file through the or command-line argument. On a running twemproxy, we can turn log levels up and down by sending it SIGTTIN and SIGTTOU signals respectively and reopen log files by sending it SIGHUP signal.

Options

Each option can be provided in two forms: command line or environment key:value pair. Some command line options have a short form, like and all of them have the long form, i.e . The environment key (name) for each option as a suffix, i.e. .

All size options support unit suffixes, i.e. 10K (or 10k) for kilobytes, 16M (or 16m) for megabytes, 10G (or 10g) for gigabytes. Lack of any suffix (i.e. 1024) means bytes.

Some options are repeatable, in this case user may pass it multiple times with the command line, or comma-separated in env. For example is such an option and can be passed as or as env

This is the list of all options supporting multiple elements:

- ()

- ()

- ()

- ()

- ()

- ()

Настройка аутентификации

По умолчанию, 3proxy настроен на использование логина 3APA3A и пароля 3apa3a. Для редактирования настроек открываем конфигурационный файл:

vi /etc/3proxy.cfg

Находим опцию users и добавляем пользователей:

#users 3APA3A:CL:3apa3a «test:CR:$1$qwer$CHFTUFGqkjue9HyhcMHEe1»

users dmosk1:CL:password

users «dmosk2:CR:$1$UsbY5l$ufEATFfFVL3xZieuMtmqC0»

* в данном примере мы закомментировали пользователей по умолчанию и добавили 2-х новых: dmosk1 с открытым паролем password и dmosk2 с паролем dmosk2 в виде md5 и солью UsbY5l (Для получения хэша пароля можно воспользоваться командой openssl passwd -1 -salt UsbY5l, где в качестве соли можно использовать любую комбинацию).

* обратите внимание, при использовании знака $, строчка пишется в кавычках. * возможные типы паролей:

* возможные типы паролей:

- CL — текстовый пароль

- CR — зашифрованный пароль (md5)

- NT — пароль в формате NT.

Чтобы отключить запрос логина, необходимо задать значение для опции auth в none. Однако, опций auth в конфигурационном файле несколько. Нужно найти ту, что отвечает за авторизацию службы proxy:

auth none

# We want to protect internal interface

deny * * 127.0.0.1,192.168.1.1

# and llow HTTP and HTTPS traffic.

allow * * * 80-88,8080-8088 HTTP

allow * * * 443,8443 HTTPS

proxy -n

* в данном примере, мы поменяли auth на none, чтобы отключить запрос пароля.

* возможные варианты для auth:

- none — без авторизации.

- iponly — авторизация по IP-адресу клиента.

- nbname — по Netbios имени.

- strong — по логину и паролю.

Также можно использовать двойную авторизацию, например:

auth nbname strong

После внесения изменений, перезапускаем службу:

systemctl restart 3proxy

Области применения ASTROPROXY

Сравнение цен, парсинг и агрегация данных

Чтобы оставаться в игре и дать потребителям лучшие продукты по адекватной стоимости, бизнесменам (онлайн-туроператорам, авиаперевозчикам, отелям, автоаренде и т.п.), нужно оценить свои услуги относительно предложений на рынке сбыта. Но на веб-сайтах компаний извлечение данных отслеживают и после идентификации Вас на основе IP как конкурента, дают неверную информацию или блокируют. Преодолеть барьер поможет просмотр под видом клиента.

AstroProxy имеет самую обширную, быструю и надежную в мире сеть резидентных прокси-серверов, предоставляя доступ к IP-адресам реальных пользователей. Используя такой адрес, можно беспрепятственно собрать информацию интересующей вас целевой аудитории с мировым охватом.

Проверка и размещение рекламы

Важная часть деятельности компаний, занимающихся рекламой и партнерским маркетингом — проверка на корректность ссылок, правильность размещения на веб-сайтах издателей и отсутствие вредоносного программного обеспечения. Но вход конкурентов отслеживается сайтами, а сведения предоставляются неверные.

AstroProxy предоставляет доступ к реальным пользовательским IP-адресам, адресам операторов мобильной связи и ASN в стране/городе вашей ЦА. Используя такой адрес под видом обычного посетителя, вы можете проверять соответствие объявлений и партнерских ссылок для любой точки планеты.

Ведение нескольких аккаунтов

Проблема с прокси наносит серьезный ущерб любой деятельности. Избежать получения капчи и блокировок можно с реальными резидентскими динамическими и статичными IP-адресами AstroProxy, созданными для обработки операций любого размера. Это позволит управлять одновременными подключениями аккаунтов на разных платформах, без ограничений по геолокации и настройкам таргетинга.

IP-адреса работают независимо и настраиваются на целевую аудиторию государства, города, ASN или оператора мобильной связи, легко интегрируются в сторонние программы (Multilogin, Jarvee и др.) Автоматизируй боты и сканеры без кодировки и опережай на шаг своих конкурентов!

Работа с поисковыми системами

Используя сеть Astroproxy можно собрать точные данные из основных поисковых систем (Google, Yandex, Mail.ru, Bing, Рамблер), отправляющих единичные запросы по реальным IP-адресам. Адреса Astroproxy назначаются для существующего устройства и доступны в любой точке планеты, экономя Ваши деньги на инженерах по извлечению данных, IT-специалистах и обслуживании серверов.

Защита авторских прав

Ограждение своих прав на бренд, логотип, идею, инновацию от незаконного использования порождает гонку вооружений. Целые отрасли промышленности нацелены на поиск злоумышленников: проверка IP-адресов и блокировка либо изменение контента в случае опасности. Пираты, в свою очередь, стараются замести следы.

Используя реальный IP-адрес клиента, предоставленный надежным сервером Astroproxy, можно анонимно мониторить сайты злоупотребляющих Вашими авторскими разработками и исходя из этого, ставить эффективную защиту.

SEO-оптимизация

Сети AstroProxy позволяют собрать надежные данные SEO, направляя Ваши запросы через локальные IP-адреса или соединения 3G/4G в интересующей геолокации.

Отслеживайте рейтинги, проверяйте переводы веб-сайтов, локальные списки, индексы Google (наиболее полезные страницы, приносящие Вам посетителей) и ранжируйте данные SEO в онлайн-режиме, что обеспечит точность результатов.

Чем прокси лучше VPN?

Обе технологии уже давно зарекомендовали себя в качестве средства для обхода блокировок и дополнительной защиты анонимности. Но VPN шифрует интернет-соединение полностью с системного уровня работающего устройства, в то время как прокси-сервер для активации работы работает с индивидуальными настройками отдельного приложения или ПО. VPN определенно стоит рекомендовать, если предусматривается надежное хранение сохраняемых данных.

Отдельно от всех вышеуказанных типов можно выделить каскадный прокси-сервер, ключевым свойством которого является подключение от родительского прокси онлайн. В такой «цепочке» может находиться несколько последовательно подключенных друг к другу proxy. Особенностью такой системы является то, что IP-адрес подключения не равен «исходящему» («результирующему») IP-шнику.

Проксирование с помощью 3proxy

В простых ситуациях нет ничего лучше, чем использовать 3proxy. Утилиты из этого набора программ портативные, они не требуют установки и прав администратора. Тулзы прекрасно работают как на Windows, так и на Linux и легко кросс-компилируются. Для запуска SOCKS прокси-сервера используются следующие команды (под Linux и Windows соответственно):

victim$> ./socks -d -p3128 victim$> socks.exe -d -p3128

Для запуска HTTP connect прокси-сервера используются следующие команды (под Linux и Windows соответственно):

victim$> ./proxy -d -p8080 victim$> proxy.exe -d -p8080

Если антивирус съел 3proxy, можно попробовать утилиту из набора Nmap:

victim$> ncat.exe -vv --listen 3128 --proxy-type http

Если не помогло, то переходим к SSH.

Headers

Reproxy allows to sanitize (remove) incoming headers by passing parameter (can be repeated). This parameter can be useful to make sure some of the headers, set internally by the services, can’t be set/faked by the end user. For example if some of the services, responsible for the auth, sets and it is likely makes sense to drop those headers from the incoming requests by passing parameter or via environment

The opposite function, setting outgoing header(s) supported as well. It can be useful in many cases, for example enforcing some custom CORS rules, security related headers and so on. This can be done with parameter (can be repeated) or env . For example, this is how it can be done with the docker compose:

environment:

- HEADER=

X-Frame-Options:SAMEORIGIN,

X-XSS-Protection:1; mode=block;,

Content-Security-Policy:default-src 'self'; style-src 'self' 'unsafe-inline';

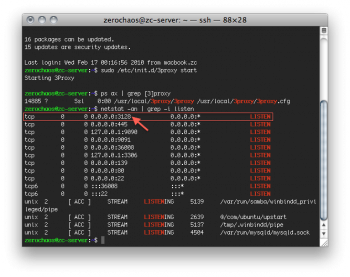

3proxy — компактный, зараза, но мощный. Установка и настройка 3proxy

Захотелось мне тут с работы получить доступ к своим двум локальным сетям, доступным из дома. Простой и легковесный прокси-сервер с авторизацией — неплохое решение, на мой взгляд. 3proxy многоплатформенный компактный прокси-сервер, просто находка, ну не ставить же для таких простых задач SQUID, в самом деле. Вот об установке и настройке 3proxy на домашнем сервере мы и поговорим сегодня. Постарался сделать комментарии в конфиге как можно более подробными.

Приступим, пожалуй.

Для сборки:

Скачиваем стабильную версию:

Распаковываем:

Переходим в папку с исходниками:

Перед компиляцией добавим одну строчку, чтобы сервер был анонимным:

Добавить строку:

Возвращаемся на уровень выше

Собираем

Создаем директорию под лог-файлы, копируем бинарник ‘3proxy’ и создаем конфиг ‘3proxy.cfg’ в ‘/usr/local/3proxy’

Пример моего конфига (изменен 25.09.2010):

# Важно указать данное значение, так как только при нем процесс 3proxy уйдет в background

daemon

# Записывать pid текущего процесса в файл

pidfile /usr/local/3proxy/3proxy.pid

# IP адреса

# меняем 192.168.1.2 на ip адрес вашего сервера (internal и external)

internal 192.168.1.2

external 192.168.1.2

# Пропишем правильные серверы имен, посмотрев их на своем сервере в /etc/resolv.conf

nserver 192.168.1.1

# Оставим размер кэша для запросов DNS по умолчанию

nscache 65536

# Равно как и таймауты

timeouts 1 5 30 60 180 1800 15 60

# Создаем двух пользователей zerochaos и zchaos и назначаем им пароли

users zerochaos:CL:password

users zchaos:CL:password

# Путь к логам и формат лога, к имени лога будет добавляться дата создания

log /usr/local/3proxy/logs/3proxy.log D

logformat «- +_L%t.%. %N.%p %E %U %C:%c %R:%r %O %I %h %T»

rotate 30

# Конфигурация FTP (ftp и icq), Web-proxy (http и https), SOCKS5-proxy

flush

auth strong

maxconn 32

# разрешим использовать прокси только тем пользователям, которых добавили в самом начале конфига и с определенным IP

allow zerochaos,zchaos 192.168.1.4,95.95.95.95 * * *

# запустим ftp прокси на порту 3127

#ftppr -p3127

# запустим web прокси на порту 3128

proxy -p3128

# запустим socks прокси на порту 3129

#socks -p3129

# Запустить административный веб-интерфейс на порту 8081

#admin -p8081

# Ограничиваем толщину канала для каждого пользователя, zerochaos и zchaos в 20000 bps

#bandlimin 20000 zerochaos,zchaos

#bandlimin 10000 test

# Отслеживать изменения в файле конфигурации

#monitor /usr/local/3proxy/3proxy.cfg

# Запускаем сервер от пользователя nobody

# (возможно в вашей ОС uid и gid пользователя nobody будут другими, для их определения воспользуйтесь командой id nobody)

setgid 65534

setuid 65534

Выставляем права

Создаем init-script ‘3proxy’ в ‘/etc/init.d’ (переписан с нуля 25.09.2010, идущий по умолчанию с дистрибутивом, иногда запускал 3proxy в двух экземплярах)

PATH=/usr/local/sbin:/usr/local/bin:/sbin:/bin:/usr/sbin:/usr/bin

DAEMON=/usr/local/3proxy/3proxy

DAEMON_OPTS=/usr/local/3proxy/3proxy.cfg

NAME=3proxy

DESC=3proxy

test -f $DAEMON || exit 0

set -e

case «$1» in

start)

echo -n «Starting $DESC: »

start-stop-daemon —start —quiet —pidfile /usr/local/3proxy/$NAME.pid \

—exec $DAEMON $DAEMON_OPTS

echo «done.»

;;

stop)

echo -n «Stopping $DESC: »

start-stop-daemon —stop —quiet —pidfile /usr/local/3proxy/$NAME.pid \

—exec $DAEMON

echo «done.»

;;

*)

N=/etc/init.d/$NAME

# echo «Usage: $N {start|stop|restart|reload|force-reload}» >&2

echo «Usage: $N {start|stop}» >&2

exit 1

;;

esac

exit 0

Выставляем права и добавляем в автозагрузку:

Запускаем прокси-сервер

Проверяем слушается ли наш порт:

Ну и проверим висит ли наш процесс:

Раздел FAQ

Здесь мы кратко ответим на дополнительные вопросы по теме:

- – VPN или прокси – в чём разница? – С виду они почти не отличаются. Но VPN шифрует весь трафик, в то время как прокси лишь маскирует IP пользователя. VPN может замедлить скорость интернета, когда прокси-сервер, наоборот, обеспечивает высокую стабильность и скорость работы, что делает прокси более выигрышным вариантом.

- Прокси, Tor и VPN – что безопаснее? Специалисты считают, что обеспечить наибольшую безопасность можно, если заходить в интернет через Tor-браузер с настроенным прокси или VPN.

- – Как подобрать прокси сервер под свои цели? – Для отдыха в интернете (скачивания файлов, просмотров фильмов, форумов) подойдёт любой бесплатный публичный прокси. Если же вы хотите продвигать свой сайт или социальные сети – выбирайте проверенный платный сервер. То же самое касается и кибеспортсменов, которым необходимо стабильное сетевое соединение и стримеров, которым важна полоса пропускания для потокового видео.

- – Можно ли настроить прокси сети для отдельных приложений – Telegram, Viber и т. д. для корпоративной связи? – Да, это возможно. Нужно лишь указать программы исключения, либо установить специальное расширение для мессенджера.

Установка на ОС Android и ОС Windows

Для просмотра такого TB на смартфоне или компьютере необходимо установить и настроить специальные программы.

На OC Android

Для просмотра такого ТВ на смартфоне, вам необходимо скачать приложение из Гугл Плей. Например, «IPTV». Это позволит загружать TB-каналы в стандартном формате m3u и воспроизводить их с другими видеоплейерами.

Когда приложение будет скачено и установлено, вам нужно будет настроить прокси на телефоне. Для этого откройте программу и выполните такие действия:

- Откройте «Настройки» и уже в них «Список каналов».

- Забейте в открывшемся разделе ссылку на файл с перечнем имеющихся ТВ-каналов (плейлист), которую представил провайдер.

- Введите действующий адрес интернет-протокола и номер порта. В строке «Тип прокси» и выберите «UDP to НТТР Proxy».

Настройка благополучно завершена, и уже можно смотреть имеющиеся в плейлисте TB-каналы.

Для OC Windows

Для просмотра IP-TB на компьютере можно обратиться к специальной программе IP-TV Player. Скачайте её и установите как обычно — как любую другую. Затем запустите и выполните следующее:

- Выберите «Пустой профиль» в имеющемся перечне, а затем кликните «Ок».

- В разделе «Настройки» кликните по «Общие», отметьте флажок напротив «Все настройки», чтобы открылось больше настраиваемых параметров.

- Здесь нужно заполнить «Адрес списка каналов», а также «Сетевой интерфейс». В первом поле выберите адрес протокола, во втором — порт.

- Кликните «Обновить» и завершите настройку.

Всё, можно начать смотреть каналы IP-TV на своем ПК.

Функция прокси UDP необходима для воспроизведения TB-каналов IPTV на плеерах, не принимающих мультикастовые потоки. Процесс их настройки зависит от устройства, на котором вы планируете смотреть IPTV, а также от типа маршрутизатора, если просмотр будет проходить на телевизоре.